Борьба с зараженными флешками в организации

Светлана Конявская, 26/04/21

Когда-то мы первыми поставили вопрос о том, что бороться в организации с зараженными флешками – это сизифов труд. В те времена работа над этой задачей выглядела примерно так: с помощью средств контроля подключаемых устройств (из состава СЗИ НСД или DLP-систем и аналогичных) пользователей ограничивали в том, какие флешки и к каким компьютерам защищенной информационной системы они могут подключать.

Автор: Светлана Конявская, заместитель генерального директора ОКБ САПР

Разрешенные флешки либо запрещалось уносить с работы, либо разрешалось подключать только после "обработки в санитарной зоне", что подразумевало проверку на вирусы на специальном рабочем месте.

Очевидно, что для того, чтобы не бороться с зараженными флешками в организации, надо их в организацию не пускать. Казалось бы, именно на это и направлена описанная логика защиты.

Нельзя сказать, что эти усилия совершенно ничего не давали. Однако, как и в целом в борьбе с вирусами в органических и компьютерных системах, успехи тут были весьма переменные (каждый понедельник – новый букет вирусов), а ресурсы затрачивались существенные.

Около 10 лет назад мы предложили радикальный подход: не пытаться препятствовать выносу флешек за пределы контролируемой зоны, но сделать невозможным их применение на каких-либо компьютерах, кроме явно разрешенных. Невозможным совсем, даже для легального пользователя, даже для операционной системы компьютера.

Это принципиально, ведь от того, легален ли пользователь, никак не зависит, есть ли на компьютере вирусы. Если они там есть, то как только ОС получает доступ к флешке, к ней получают доступ и вирусы.

Бесполезным для защиты от заражения является и шифрование данных на флешке. Вирусу все равно, читаемы ли данные на диске, он способен записаться и рядом с нечитаемыми, главное, чтобы у ОС был доступ к диску.

Акцент в нашем решении был смещен на то, чтобы ОС получала доступ к диску только в том случае, если сам USB-накопитель определил, что на данном компьютере разрешено это сделать. Такой USB-накопитель уже не совсем "флешка", мы его называем "служебный носитель".

Получение доступа к диску со стороны ОС называется монтированием диска. Оно осуществляется ОС автоматически [1], если при обращении к подключенному устройству считывается атрибут "диск".

Значит, чтобы ОС не получила доступа к диску на неразрешенном компьютере, USB-накопитель должен признаваться в том, что он диск, только после успешного проведения процедур проверки компьютера на наличие в списке разрешенных.

Для этого необходимы два условия:

- Список разрешенных компьютеров находится не на том же диске, доступ к которому ограничиваем.

- Проверка на наличие компьютера в списке производится не средствами операционной системы, доступ которой к диску ограничиваем.

Это значит, что у USB-накопителя должен быть собственный аппаратно реализованный блок аутентификации, который отработает до того, как ОС смонтирует диск. То есть до успешного завершения процедур (и в случае их неуспешного завершения) USB-накопитель должен представляться системе иначе, не давая ей смонтировать диск.

Легко понять, что ни необходимость наличия на компьютере какой-либо интерфейсной программы, ни требование наличия какого-либо выработанного тем или иным образом "кода доступа" не может обеспечить защищенность флешки от заражения без выполнения вышеперечисленных условий.

И поэтому, хотя общая идея (менять флешки так, чтобы они не были доступны вне системы, а не ставить ПО на подконтрольные компьютеры) воспринята и эксплуатирующими организациями, и другими вендорами средств защиты информации, мы вынуждены констатировать, что все известные нам варианты реализации этой идеи, кроме семейства защищенных USB-накопителей "Секрет", основываются скорее на психологических, чем на технических приемах.

Напомним в двух словах особенности "Секретов" на примере наиболее популярного продукта "Секрет Особого Назначения". Блок аутентификации "Секрета" проверяет компьютер на предмет совпадения с имеющимися в списке разрешенных по пяти параметрам (номер материнской платы, ID ОС, домен и т.д. (все это можно посмотреть на сайте [2)). До успешного прохождения аутентификации компьютера диск не монтируется и недоступен для ОС, а значит и для вирусов.

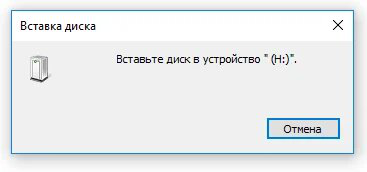

Выглядит это для ОС (и для пользователя, если он полюбопытствует, что происходит) как кард-ридер без установленного в него диска. Если нажать на букву диска, увидим:

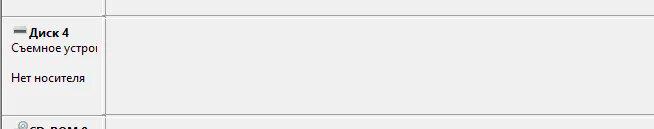

В диспетчере устройств увидим:

Пользователь "Секрета", собственно, использует флешку – записывает на нее данные и читает их с нее. Для доступа к флешке, в случае успешной проверки компьютера на предмет разрешенности, пользователь вводит ПИН-код, который он сам устанавливает, поэтому больше никому этот ПИН-код не известен.

Все попытки пользователя подключить "Секрет", как успешные, так и неуспешные, когда компьютер не прошел проверку и диск не был примонтирован, фиксируются в журнале "Секрета", который пользователю недоступен. Его может посмотреть только администратор.

Администратор же "Секрета", напротив, не может увидеть диск с данными пользователя, он может только посмотреть журналы или поменять настройки безопасности – допустимую длину ПИН-кода, количество допустимых неверных вводов, список разрешенных компьютеров с их параметрами, действия в случае заполнения журнала. У администратора свой пароль для входа в консоль администрирования, а инструментов для того, чтобы, например, сбросить ПИН-код пользователя, назначить новый и посмотреть данные на флешке – нет. Сбросить учетные данные пользователя можно только вместе с полным сбросом всех данных.

В заключение добавим, что "Секрет" не защищен от заражения вирусами на разрешенном компьютере. Но это уже совсем другая история – борьба с зараженными компьютерами в организации.

- В Windows – всегда, в Linux, в общем-то, тоже всегда, но есть и команда для произвольного монтирования, “вручную", однако на текущее рассуждение это никак не влияет.

- https://www.okbsapr.ru/products/storage/flash/secret/special/