Cellebrite заявила о добавлении в свой инструмент функции для взлома Signal

17/12/20

Производитель инструментов для взлома мобильных устройств, израильская компания Cellebrite, заявила, что теперь с помощью ее инструментов можно взламывать приложение Signal, считающееся защищенным от постороннего вмешательства.

Производитель инструментов для взлома мобильных устройств, израильская компания Cellebrite, заявила, что теперь с помощью ее инструментов можно взламывать приложение Signal, считающееся защищенным от постороннего вмешательства.

Инструментами для взлома от Cellebrite пользуются правоохранительные органы и спецслужбы по всему миру. Кроме того, как недавно стало известно , клиентами Cellebrite также являются несколько школьных округов в США. Компания неоднократно обвинялась в продаже технологий слежения тоталитарным режимам и странам, уличенным в нарушении прав человека. После появления в СМИ сообщений о том, что технологии от Cellebrite использовались китайскими властями для слежения за гонконгскими активистами, компания пообещала больше не продавать свою продукцию Китаю.

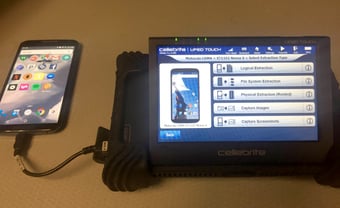

Флагманским продуктом Cellebrite является аппаратно-программный комплекс UFED (Universal Forensic Extraction Device), позволяющий извлекать данные из любого мобильного устройства. Второй продут, Physical Analyzer, предназначен для анализа информации, извлеченной из смартфонов.

На прошлой неделе компания заявила о добавлении в Physical Analyzer новой функции, позволяющей расшифровывать данные, полученные из мессенджера Signal.

В более ранней , теперь же удаленной, версии публикации в блоге компания заявила следующее: «Расшифровка сообщений и вложений в Signal была непростой задачей. Для создания новых возможностей с нуля потребовались обширные исследования по многим направлениям. Однако в Cellebrite поиск новых способов помочь тем, кто делает наш мир безопаснее, – это то, чему мы посвящаем себя каждый день».

В первоначальной версии публикации содержалось подробное объяснение того, как Cellebrite «взломала код» – проанализировала протокол с открытым исходным кодом Signal и применила его же против мессенджера. Как отметила компания, «поскольку для защиты пользователей (Signal – ред.) шифрует практически все свои метаданные, уполномоченные органы прилагают усилия для того, чтобы потребовать от разработчиков зашифрованного программного включить «бэкдор», обеспечивающий им доступ к данным пользователей. Пока такие соглашения не будут достигнуты, Cellebrite продолжит усердно работать с правоохранительными органами, чтобы дать возможность агентствам расшифровывать и декодировать данные из приложения Signal».

Тем не менее, как сообщает лондонское новостное агентство Middle East Eye, на самом деле все не так страшно. По словам специалиста правозащитной организации Amnesty International Этьена Майнье (Etienne Maynier), технология Cellebrite отнюдь не является революционной. Для того чтобы извлечь данные из Signal, нужен физический доступ к устройству, разблокированному с помощью пароля, Touch ID или сканера лица. Его можно получить двумя способами: либо попросить владельца устройства разблокировать его, либо взломать устройство с помощью технических средств. А когда устройство разблокировано, то получить доступ можно к любым данным, в том числе к Signal – для этого достаточно лишь открыть мессенджер.