Бэкапы последней надежды на оптических накопителях

ЭЛАРобот НСМ – роботизированные комплексы для резервного копирования и обеспечения сохранности самых важных данных, защиты от киберугроз, нацеленных на злонамеренное удаление, шифрование или подмену данных

Реклама: ООО «ПРОСОФТ-ПК» (ИНН 7735545525). ERID: 2SDnjezwkkX

Готовим в печать журнал "Информационная безопасность" №5, 2025 — успейте подать свои материалы

Номер посвящён современным подходам к ИБ, включая SOC, безопасную разработку, защиту мобильных устройств, DDoS и аналитические инструменты для противодействия угрозам

Защита информации и кибербезопасность на ТБ Форуме 2026

Именно на ТБ Форуме анонсируются планы регуляторов в сфере информационной безопасности на 2026 год, обсуждаются насущные вопросы сертификации средств, аттестации информационных систем, разработки безопасного ПО и СЗИ

Редакция формирует выпуск №6, 2025 — приглашаем экспертов и рекламодателей!

Спецпроекты по SGRC, аутентификации на основе рисков, ISMS и ключевым компетенциям CISO. Темы выпуска: киберсанитария, защита ОКИИ, облачные технологии, NGFW-2026, Zero Trust, блокчейн и нормативные требования к персональным данным

Кибербезопасность предприятия и защита ИТ-инфраструктуры

Обсудим, как защитить бизнес от кибератак, минимизируя риски, используя технологии, практические кейсы и эффективное управление инцидентами

Новости отрасли

Риски и угрозы

Киберинциденты

Расследования

Безопасность КИИ

Пресс-релизы

Хотите стать нашим экспертом, автором, партнером?

Внесите свой вклад в развитие медиаплатформы ITSec и журнала "Информационная безопасность"

От гипотезы к инсайту: пора ли внедрять Threat Hunting?

Компания по управлению цифровыми рисками BI.ZONE совместно с “Информационной безопасностью” продолжает цикла публикаций …

ЭЛАРобот НСМ: последняя линия защиты важных резервных копий

Современные киберугрозы и хакерские атаки всё чаще направлены не на кражу данных, а на их полное уничтожение. В таких ус…

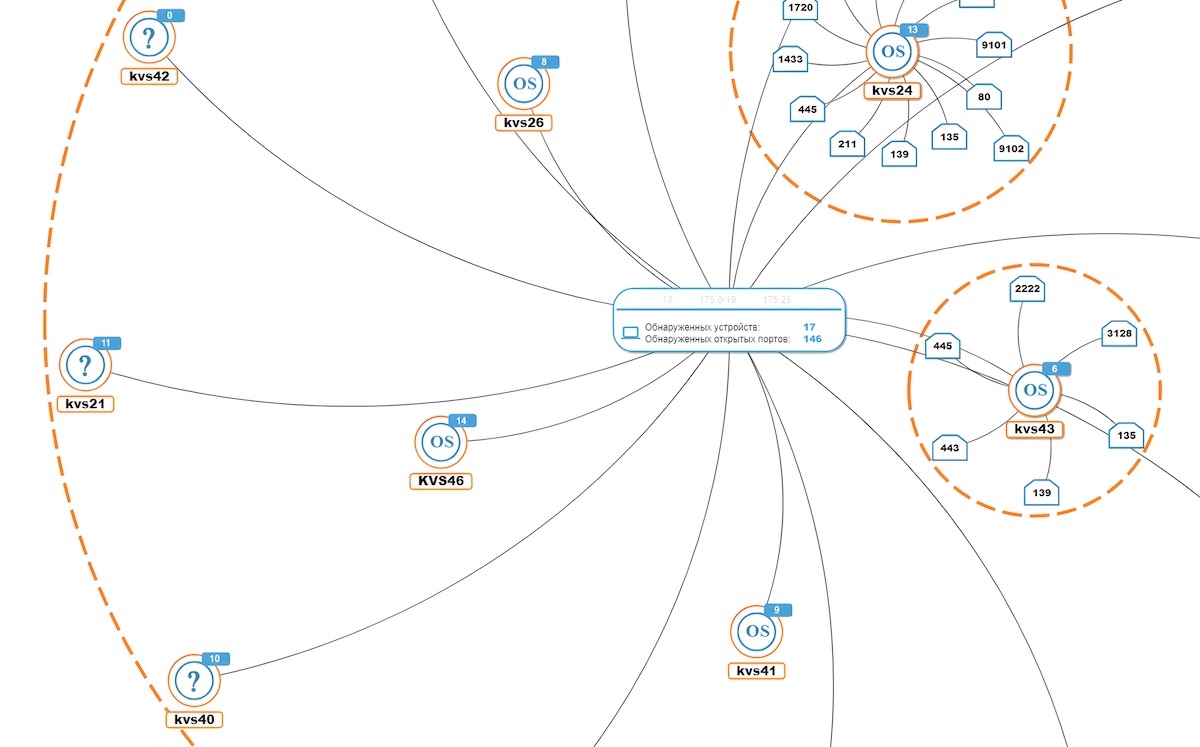

Управление командой: как организовать работу дежурной смены

Шестая статья цикла публикаций посвящена управлению командой на примере дежурной смены. Работа в ней связана с регулярны…

Личная безопасность как корпоративная задача

Мысль, что информационная безопасность компании должна выходить за рамки офиса и охватывать личные аккаунты и устройства…

IGA, PAM и серая зона между ними

Вопрос разграничения зон ответственности IGA и PAM уже давно вроде бы решен. Но в реальности именно здесь формируются бо…

Какая SIEM подойдет небольшой компании?

Автоматизированный мониторинг и выявление инцидентов – ключевое преимущество SIEM-систем. При этом считается, что работа…

Создавайте не стены, но лабиринт

Кибербезопасность долго строилась по принципу стены: чем толще и прочнее барьер, тем надежнее система. Но сегодня этот о…

DLP и DCAP для доказательства защиты ПДн

На проверках регуляторов формального "у нас все защищено" давно недостаточно – требуется подтвержденная практикой систем…

Как заработать на квартиру, находя чужие ошибки?

Представим себе мир, где ошибки других людей могут приносить миллионы. Для некоторых это не фантазия, а реальность. brai…