Специальный проект журнала "Информационная безопасность" в 2022 г.

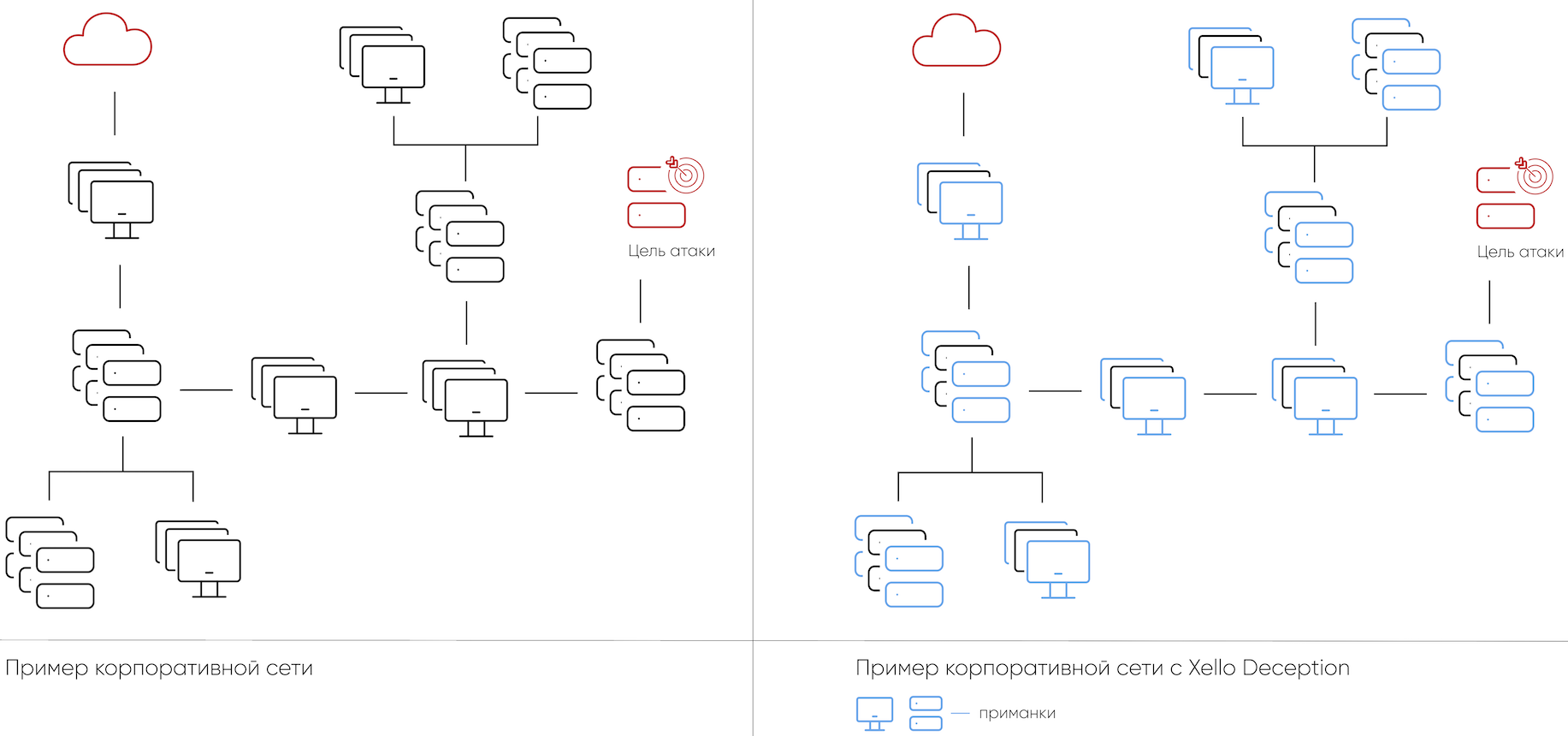

Под технологиями Deception (в переводе с английского, «введение в заблуждение») понимают технологии создания цифровых имитаций объектов ИТ-инфраструктуры с целью выявления злоумышленников, проникших в корпоративную сеть. С помощью набора ловушек и приманок такие системы детектируют присутствие хакера, замедляют его продвижение внутри сети, запутывая среди ложных объектов, и дают возможность ИБ-специалистам остановить развитие атаки на ранней стадии. Одно из важных преимуществ технологий Deception – практически нулевой процент ложных срабатываний. Поскольку ловушки и приманки предназначены только для привлечения внимания злоумышленника и не используются в нормальных рабочих процессах, любое взаимодействие с ними с высокой вероятностью свидетельствует об инциденте.

Согласно отчету Gartner Hype Cycle for Security Operations, 2020, платформы Deception могут стать высокоэффективным дополнением к классическим инструментам детектирования угроз, который к тому же требует минимальных усилий на этапе первоначальной настройки. По мнению аналитиков Gartner, эта технология на сегодня еще слабо используется ИБ-специалистами, однако в перспективе от 5 до 10 лет станет мейнстримом.

Принцип технологии обмана был заложен более двадцати лет назад в первой сети ханипотов (Honeynet Projects). Эти специальные компьютерные системы создавались для имитации вероятных целей злоумышленника. Первоначально они использовались для обнаружения новых вредоносных программ и оценки их распространения, об этом уже написана не одна статья.

Но современные решения класса Deception – DDP (Distributed Deception Platform) сильно продвинулись за пределы обычных ловушек для хакеров.

Интерес к этой технологии значительно вырос за последние пять лет, но до сих пор наблюдаем, как клиенты отождествляют DDP-платформы с ханипотами. У последних есть существенные ограничения: более узкая область применения, сложности с маскированием, необходимость в постоянной доработке.

В отличие от ханипотов технология обмана перенаправляет злоумышленника в контролируемую среду, которая изолирована от производственной.

Deception-платформа позволяет создать автономную виртуальную среду, которая будет состоять из различных ложных данных: базы данных, сервера, конфигурационных файлов, сохраненных паролей, учетных записей и т.д. Они автоматически распределяются среди существующих информационных ресурсов компании. Если конечная точка попытается получить доступ к любому из этих активов, вполне вероятно, что она скомпрометирована, поскольку для такой деятельности нет законных оснований. Уведомления мгновенно отправляются на централизованный сервер, который записывает затронутую приманку и векторы атак, используемые киберпреступником. Инструменты технологии обмана предоставляют преимущества для раннего обнаружения злоумышленников, что является ключом к минимизации ущерба.

Предотвращение бокового перемещения злоумышленника Используя скомпрометированные учетные записи пользователей с контроллером домена Active Directory, злоумышленник может проникнуть в корпоративную сеть, повысить свои привилегии и пытаться продвигаться дальше внутрь сети. На этапе внутреннего перемещения он может столкнуться с ложными активами, при взаимодействии с которыми будет направлено предупреждение внутренним специалистам. Технология обмана позволяет создавать данные, наиболее привлекательные для злоумышленника, чтобы натолкнуть его на взаимодействие с ними и продолжение своего движения уже внутри изолированной среды.

Одна из основных сложностей при внедрении решений класса Deception – необходимость наличия учетной записи с высокими привилегиями, которые требуются для размещения приманок. Причем, как правило, в основном речь идет об учетной записи локального администратора, расположенной на всех хостах. Для минимизации возможных рисков необходимо поставить учетную запись локального администратора на контроль использования вне системы. Дополнительно можно настроить сценарий блокировки данной учетной записи в связке со сторонними средствами защиты в случае обнаружения нелегитимного использования.

DDP включают несколько слоев: сетевые ловушки, данные и приманки на АРМ (сессии RDP/SSH, сетевые диски, фейковые учетные данные, ведущие на сетевые ловушки). Идеально, когда задействованы все слои. Для распространения токенов на АРМ могут использоваться способы, не требующие предоставления административных прав системе (GPO, SCCM etc). Решение TrapX DeceptionGrid, например, ориентированно прежде всего на достоверность сетевых ловушек и способно показать эффективность в тех средах, где АРМ пользователей просто нет (например, DMZ).

В случае R-Vision TDP при размещении приманок права локального администратора потребуются далеко не в каждом случае. Права доменного администратора могут пригодиться только для удобства массового распространения приманок в инфраструктуре, а для размещения ловушек административные права не понадобятся вовсе.

При внедрении Xello Deception есть несколько вариантов распространения приманок. Первый способ не требует предоставления прав локального или доменного администратора и ориентирован на встроенные инструменты операционных систем или сторонних решений: групповые политики (Group Policy, GPO), диспетчер конфигурации системного центра (System Center Configuration Manager, SCCM), инструменты управления удаленных устройств (Mobile Device Management, MDM) или, например, с помощью агента стороннего решения. Второй вариант предполагает предоставление прав локального администратора на время распространения. По итогам реализации данной задачи права можно отозвать. Третий вариант подразумевает интеграцию с решениями класса LAPS (Local Administrator Password Solution).

Практика показывает, что Deception-решение LOKI внедряется достаточно несложно и не требует больших ресурсов оборудования. Кроме того, мы стараемся не оставлять заказчиков один на один с дистрибутивом системы, поэтому всегда проводим пилотные проекты, в рамках которых видно, как происходит установка и настройка.

Реальность такова, что единого стандарта в ценообразовании решений класса Deception нет и в первую очередь необходимо смотреть на предложение конкретного вендора. Иногда формат подписки предполагает исключительно удобство в формате оплаты – постепенное внесение платежей.

Разработчики Deception-решений не стоят на месте, также как и злоумышленники, которые придумывают всё более изощренные техники. Если установить систему и оставить ее жить своей жизнью, то особого смысла от нее не будет. Злоумышленники поймут, что их обманывают, тем самым будут с легкостью находить фейковые объекты. С выходом новых версий появляются новые модули и компоненты, а также обновляются данные по приманкам (классы, их расположение и т.д.). Что касается схемы тарификации, то она сильно зависит от вендора.

Сегодня на рынке есть как решения, использующие агент для распространения приманок, так и те, что обходятся без него.

Любое действие, выполняемое Deception-системой на хосте, порождает моментальный процесс, который запускается, выполняет ряд требуемых функций и завершается. Информация по таким процессам обычно доступна и может быть использована для добавления в исключения в сторонних системах, таких как AV, EDR и др. В современном мире любое Enterprise-решение поддерживает из коробки функционал исключений, куда можно добавить имя и хеш процесса для предотвращения конфликтных ситуаций между решениями. Это довольно проработанный механизм, который применяется во всех решениях повсеместно.

Еще один интересный вопрос касается обмена информацией между разными продуктами. Все обычно хорошо работает в моновендорной среде: все системы обмениваются событиями, индикаторами компрометации. Но в случае, когда антивирус одного производителя, песочницы другого, Deception третьего, общение обычно сильно осложняется, а оно крайне важно. Если Deception обнаруживает попытки проникновения, то очевидно, что необходимо поделиться индикаторами с другими используемыми средствами защиты – с файрволом, антивирусом.

В основном все интеграции между Deception-системами и сторонними решениями реализуются с помощью API, позволяя выгружать необходимые данные. Решения классов SOAR, IRP и SIEM максимально упрощают интеграционные вопросы, но все равно требуют заметных ресурсов для настройки и администрирования. В случае отсутствия у заказчика вышеупомянутых решений можно написать ряд скриптов, выполняющих похожий функционал, например, на языке программирования Python.

0day – это уязвимости, обнаруженные в ходе их эксплуатации либо в ходе исследования экспертами софта или оборудования. Они крайне опасны, поскольку некоторое, иногда весьма продолжительное, время остаются неизвестными для большинства средств защиты.

Deception является эффективной технологией защиты от уязвимости нулевого дня, выступая дополнительным эшелоном. Когда взломщик проникает через уязвимость на рабочее место или сервер, его задача – продвинуться по сети, получить доступ ко всем машинам, разобраться, где хранятся данные и их резервные копии.

Deception состоит из ловушек и приманок. Ловушки могут имитировать серверы, оборудование, рабочие места внутри сети, а приманки могут имитировать данные для доступа к этим ловушкам. Deception обнаруживает злоумышленника, как только он попадает в ловушку, и продолжает дальше запутывать его в ложной инфраструктуре, параллельно производя анализ его действий. Эти данные можно собирать и использовать как индикаторы компрометации для защиты других сегментов сети, где может осуществиться аналогичная попытка проникновения.

Поскольку доступна информация и об источнике атаки, есть возможность заблокировать злоумышленника как на самой ловушке, так и на той машине, откуда он подключился.

И это при том, что другие системы безопасности пропустили атаку, поскольку злоумышленники, эксплуатируя 0day, зачастую используют совершенно легитимные инструменты. Например, это может быть обычное RDP-подключение от какой-то машины к серверу, и как с точки зрения антивирусного движка, так и с точки зрения EDR, который может работать на этой машине, ничего недозволенного не происходит. Но если подключение к ловушке все же произошло, это значит, что ни антивирус, ни EDR не обнаружили вредоносную программу.

Поэтому тут Deception играет роль дополнительного эшелона защиты внутри сети организации, а с точки зрения такой опасной проблемы, как эксплуатация уязвимостей нулевого дня, это, по сути, единственное решение для обнаружения.

Задача шифровальщиков – получить доступ ко всей атакуемой инфраструктуре, в том числе к резервной копии данных, чтобы зашифровать найденную информацию, потребовать выкуп, при этом лишив организацию возможности ее восстановить. Поэтому крайне важно обнаружить таких злоумышленников в сети как можно раньше, пока они осуществляют первые этапы атаки: проводят разведку, изучают инфраструктуру, определяют места хранения данных. В первую очередь вымогатели рассматривают в качестве цели крупные компании с большим оборотом, чтобы получить максимальный выкуп. Deception может быть эффективен с точки зрения раннего обнаружения внутри сети злоумышленников, если они смогли обойти другие средства защиты.

Стоит помнить, что есть еще один источник угрозы – внутренние нарушители: подкупленные, увольняющиеся или обиженные сотрудники. Они могут запустить вредоносный продукт, управляемый извне, сразу внутри инфраструктуры, используя свой легитимный доступ.

В деле противодействия атаке шифровальщиков Deception отведена важная роль. Приманки и ловушки, которые работают внутри сети, помогают обнаружить и заманить злоумышленника в ложную инфраструктуру. Притом ловушки делаются так, чтобы они были максимально похожи на реальные устройства, на реальные рабочие места или серверы и злоумышленник не смог сразу понять, куда он попал.

Кроме того, в качестве ловушек могут использоваться серверы резервного хранения данных. На этапе развертывания Deception в качестве приманки формирует набор ложных данных, которые вымогатель пытается забрать на свои серверы перед шифрованием. И эти ложные данные содержат в себе определенные признаки, по которым впоследствии можно выйти на след злоумышленников. Эти признаки можно использовать при расследовании инцидента, если через некоторое время в даркнете появляется продавец информации с заложенными с помощью Deception признаками. В таком случае этого конкретного продавца можно связать с произошедшим инцидентом, с конкретными данными, с конкретной ловушкой.

Технологии Deception в целом инвариантны по отношению к сфере применения. Ловушки могут представлять из себя не только объекты ИТ-инфраструктуры, такие как рабочие места, серверы либо офисная оргтехника, но и создавать копии, аналоги объектов Интернета вещей и промышленного Интернета вещей. В качестве примера можно привести ip-телефоны, камеры, а также другие устройства, которые в наше время подвергаются атакам с целью дальнейшего продвижения по захватываемой инфраструктуре.

Технология Deception также применима и для промышленного сегмента сети, где могут быть созданы ловушки, имитирующие контроллеры, датчики, системы управления.

Отдельно стоит упомянуть и о медицинском оборудовании, от правильной работы которого зависят здоровье и жизни пациентов. В этом случае задача Deception – как можно более раннее детектирование любых атак на оборудование, обнаружение злоумышленника в сети. Если ловушка сработала, значит, в сети уже присутствует злоумышленник, который остался незамеченным другими системами безопасности, как сетевыми, так и агентами на конечных точках. Выявление зловредов позволяет службе безопасности выиграть время при расследовании инцидента, пока злоумышленник работает с ловушками Deception и пытается продвигаться в обманной инфраструктуре.

Обычно используются два основных вида ловушек, легкие и интерактивные. Легкие ловушки не требуют серьезных ресурсов для работы, но полностью поддерживают сетевые протоколы того оборудования, которое они имитируют. Их цель – просто фиксировать попытку проникновения. Такие легкие ловушки могут быть быстро и массово развернуты в реальной инфраструктуре. Поэтому они эффективны, если требуется закрыть как можно больше видов оборудования, то есть создать сеть ловушек буквально на одном сервере.

Второй тип – интерактивные ловушки, которые представляют из себя полноценные операционные системы с установленным на них софтом. Если вредоносная программа получает доступ к интерактивной ловушке, то система собирает детальную информацию о ее поведении, включая использованный ею доступ, запущенные процессы и их параметры, характер собираемых и подгружаемых извне данных, дополнительные используемые инструменты. Все инструменты автоматически копируются для исследования в другие системы безопасности, например в песочницы. Одновременно собирается полная информация о техниках и тактиках проникновения, а также индикаторы компрометации, такие как хеш-суммы скачанных файлов, используемые команды.

Интерактивные ловушки помогут выявить цели злоумышленника и собрать наиболее полную пошаговую картину процесса проникновения, список использованных зловредом инструментов для продвижения по сети. Именно так Deception помогает команде, которая занимается расследованием инцидентов.

|

Название решения |

AVSOFT LOKI |

Bastion Security Platform (BSP) |

DeceptionGrid |

illusive |

R-Vision Threat Deception Platform (TDP) |

Xello Deception |

|---|---|---|---|---|---|---|

|

Компания-разработчик |

АВ Софт |

ООО "Бастион" |

TrapX |

Illusive networks |

R-Vision |

Xello, ООО "Кселло" |

|

Компания, предоставившая информацию |

АВ Софт |

ООО "Бастион" |

FORTIS |

АО "ДиалогНаука" |

R-Vision |

Xello, ООО "Кселло" |

|

Поддержка интерфейса на русском языке |

Да |

Да |

Нет |

Нет |

Да |

Да |

|

Поддержка интерфейса на других языках |

Английский |

Английский |

Нет |

Английский |

Английский |

Английский, испанский |

|

Сертификаты, патенты и лицензии |

Свидетельство о регистрации программы для ЭВМ, реестр российского ПО |

Реестр российского ПО |

Patent No.: US010372908 (B2) |

|

Свидетельство о регистрации программы для ЭВМ, реестр российского ПО |

Реестр российского ПО |

|

Позиционирование |

Решение для промышленных, телекоммуникационных, государственных и финансовых предприятий с ОКИИ |

Средство обнаружения вторжений |

Класс решений Deception |

Платформа цифровой имитации объектов ИТ-инфраструктуры для обнаружения кибератак на ранних этапах |

Ранее выявление и предотвращение целенаправленных атак даже при условии проникновения в корпоративную сеть |

Технология создания и распространения ложных целей от одного из основоположников класса коммерческих систем DDP |

|

Необходимость приобретения лицензий сторонних вендоров |

Нет |

Нет |

Нет |

Нет |

Нет |

Да |

|

Архитектура |

|

|

|

|

|

|

|

Наличие агентского модуля |

Да |

Да |

Нет |

Нет |

Нет |

Да |

|

Наличие безагентского модуля |

Да |

Да |

Да |

Да |

Да |

Да |

|

Работа в корпоративном сегменте сети |

Да |

Да |

Да |

Да |

Да |

Да |

|

Работа в технологическом сегменте сети |

Да |

Нет |

Да |

Да |

Да |

Да |

|

Адаптация ловушек к реальной инфраструктуре организации |

Да |

Да |

Да |

Да |

Да |

Да |

|

Имитация живой системы с характерной деятельностью пользователей |

Да |

Да |

Да |

Да |

Да |

Нет |

|

Автоматическое развертывание ловушек |

Да |

Да |

Да |

Да |

Да |

Да |

|

Типы ловушек |

|

|

|

|

|

|

|

Рабочие станции и серверы Windows |

Да |

Да |

Да |

Да |

Да |

Да |

|

Рабочие станции и серверы Linux |

Да |

Да |

Да |

Да |

Да |

Да |

|

Рабочие станции и серверы Mac OS |

Нет |

Нет |

Да |

Да |

Да |

Да |

|

Виртуальные устройства |

Да |

Нет |

Да |

Да |

Да |

Да |

|

Сетевое оборудование |

Да |

Нет |

Да |

Нет |

Да |

Нет |

|

Промышленные устройства и контроллеры |

Да |

Нет |

Да |

Нет |

Да |

Нет |

|

Сетевые сервисы |

SSH, FTP, gQUIC, HTTP(s), IMAP, IMAPS, NTP, POP3, POP3S, RDP, SMTP, SOCKS5, Telnet, Modbus |

SSH, SMB, FTP, RDP, Mongo, HTTP, FTP, MSSQL, MySQL, TCP/UDP, Mongo |

SSH, SMB, FTP, RDP, VNC, HTTP(s), FTP, Telnet, POP3, IMAP, SMTP, SOCKS5, PostgreSQL, MySQL |

SSH, SMB, FTP, RDP, HTTP(s), FTP, Telnet, SMTP, PostgreSQL, MySQL |

SSH, SMB, FTP, RDP, VNC, HTTP(s), FTP, Telnet, POP3, IMAP, SMTP, SOCKS5, PostgreSQL, MySQL |

SSH, SMB, FTP, RDP, VNC, HTTP(s), FTP, Telnet, POP3, IMAP, SMTP, SOCKS5 |

|

Конфигурационные файлы утилит администрирования |

Да |

Нет |

Да |

Да |

Да |

Да |

|

Файлы с данными |

Да |

Да |

Да |

Да |

Да |

Да |

|

Учетные записи пользователей и администраторов |

Да |

Да |

Да |

Да |

Да |

Да |

|

Сохраненные учетные данные в браузерах |

Да |

Нет |

Да |

Да |

Да |

Да |

|

Ключи SSH |

Да |

Да |

Да |

Да |

Да |

Да |

|

Учетные данные для подключения к СУБД |

Да |

Да |

Да |

Да |

Да |

Да |

|

Реагирование и отчетность |

|

|

|

|

|

|

|

Оповещение об атаке в реальном времени |

Да |

Да |

Да |

Да |

Да |

Да |

|

Автоматическая форензика по инцидентам |

Да |

Да |

Да |

Да |

Нет |

Да |

|

Поддержка ретроспективного анализа |

Да |

Да |

Да |

Нет |

Нет |

Да |

|

Готовые отчеты и дашборды |

Да |

Да |

Да |

Да |

Да |

Да |

|

База знаний и best-practice |

Да |

Нет |

Да |

Да |

Да |

Да |

|

Интеграции |

|

|

|

|

|

|

|

Интеграция с IRP/SOAR |

Да |

Нет |

Нет |

Да |

Да |

Да |

|

Интеграция с SIEM |

Да |

Да |

Да |

Да |

Да |

Да |

|

Интеграция с TIP |

Да |

Нет |

Нет |

Нет |

Да |

Да |

|

Интеграция с MITRE ATT&CK |

Да |

Нет |

Да |

Нет |

Нет |

Да |

|

Приобретение |

|

|

|

|

|

|

|

Модель тарификации |

Приобретение |

Подписная модель |

Приобретение / подписка |

Подписная модель |

Приобретение |

Приобретение / подписка |

|

Пробный период |

1 месяц |

3 месяца |

1 месяц |

1 месяц |

1 месяц |

1 месяц |

|

Сайт с подробностями |

127106, Москва, ул. Гостиничная, 5

Тел.: +7 (495) 988-9225

E-mail: office@avsw.ru

www.avsw.ru

105064, Москва,

Нижний Сусальный пер., 5, стр. 19, 2 этаж, пом. XII, комн. 17

Тел.: +7 (495) 260-0113

E-mail: welcome@fortis.ru

www.fortis.ru

Тел.: +7 (495) 786-0335

E-mail: info@xello.ru

www.xello.ru

Copyright © 2026, ООО "ГРОТЕК"