Средства защиты для АСУ ТП и значимых объектов КИИ: что выбрать?

Светлана Конявская, 03/12/19

Заместитель генерального директора ЗАО “ОКБ САПР”, к.ф.н.

Объекты защиты информации всех типов (технические средства, данные, информационные технологии, каналы передачи данных) в КИИ крайне разнообразны – намного разнообразнее, чем в среднем в защищенных корпоративных или государственных информационных системах.

Что особенно важно – все это разнообразие практически не может быть унифицировано, а значит мероприятия по защите КИИ должны повлечь за собой применение столь же разношерстных средств защиты информации, которые необходимо спроектировать, внедрить и сопровождать. Все это грозит весьма ощутимыми расходами.

Особенно выпукло картина выглядит на примере защиты сетевого взаимодействия объектов КИИ: защищено должно быть все, а не только информационный уровень системы. Обменивающиеся по сети разными данными и сигналами технические средства объектов КИИ не только сами по себе разнообразны, но и могут располагаться весьма нетривиальным для обычных информационных систем образом (как на стационарных, так и на мобильных и даже подвижных объектах).

При этом на всех местах выработки должны защищаться все сигналы и все каналы передачи данных.

Что должна уметь платформа защиты?

В подавляющем большинстве КИИ непременной частью системы защиты сетевого взаимодействия являются средства криптографической защиты информации (СКЗИ), поскольку, как уже упоминалось, некоторые объекты КИИ взаимодействуют по незащищенным сетям общего доступа, причем с использованием стандартных цифровых каналов типа Wi-Fi, Bluetooth и LTE. Со стороны СКЗИ же в свою очередь предъявляются требования к среде функционирования

криптографии (СФК), условиям хранения, применения ключей и т.д.

Отсюда вытекает набор свойств, которыми должна характеризоваться платформа средства защиты сетевого взаимодействия между объектами КИИ, а именно возможность:

- создания и поддержания доверенной вычислительной среды;

- работы с неизвлекаемым ключом в автоматическом режиме;

- установки различных СКЗИ при соблюдении условий сертификации на высокие классы;

- работы с различными каналами связи по различным протоколам (при необходимости параллельно);

- коммутации с различным оборудованием объекта КИИ без модификации последнего.

Все эти характеристики касаются именно аппаратной платформы, а не программной реализации на ней конкретного решения.

СКЗИ только высокого класса

Фактически в части защиты сетевого взаимодействия все специфичное в требованиях к КИИ сводится к тому, что при работе с использованием сетей общего доступа каждый узел должен быть защищен СКЗИ высокого класса. Все остальное – следствия из этого обстоятельства.

Например, для оборудования каждого узла СКЗИ, сертифицированным на высокий класс, неприемлемо использовать установленный на технические средства программный VPN. Даже если для него создана и поддерживается СФК, это недопустимо потому, что при техническом обслуживании объекта в него могут быть внесены изменения, нарушающие СФК, а проведение в каждом случае соответствующих проверок просто невозможно организационно. Объекты КИИ зачастую обслуживаются большим количеством технического персонала, среди которого может скрываться злоумышленник.

Ситуация выглядит несколько лучше при использовании аппаратного шлюза, однако применение импортного оборудования неприемлемо по причине его несоответствия требованиям регуляторов, а отечественные сертифицированные устройства в этом качестве, как правило, не задействуются. Не то что бы их нельзя было установить в каждый банкомат, электричку, машину инкассации, скорую помощь или инфокиоск, но они дороги, избыточны по своим характеристикам, очень велики по размеру и зачастую подвержены множеству уже хорошо разработанных и постоянно появляющихся новых атак.

Какой он, неизвлекаемый ключ?

Еще одно требование регулятора к СКЗИ высокого класса – неизвлекаемый ключ. Казалось бы, эта тема должна быть раскрыта в современных СКЗИ в полной мере, однако и здесь есть важные для применения в КИИ особенности.

Неизвлекаемость – свойство, описывающее связь ключа с некоторым его физическим хранилищем. То есть говоря о том, что ключ неизвлекаем, необходимо уточнять, откуда. Такие ключи, как правило, неизвлекаемы из токена, который обычно представляет собой USB-устройство, смарт-карту или "таблетку" Touch Memory.

Читая документы на СКЗИ высоких классов сертификации для защиты канала, мы видим, что "требование неизвлекаемости ключа выполняется применением токена…". Это добросовестное выполнение требования, однако токен с неизвлекаемым ключом – инструмент решения совсем другой задачи, существенно отличающейся от защиты сетевого взаимодействия объектов КИИ. Токен предназначен для того, чтобы ключ пользователя был отчуждаем от СВТ, на котором пользователь осуществляет те или иные операции с ключом. В описываемом же случае отчуждаемость не только избыточна, но и вредна: с одной стороны, она делает возможными сценарии атак с подменой или иными вариантами компрометации ключа за счет отчуждаемости его носителя, а с другой – подключенное к порту USB-устройство резко снижает надежность решения при вибрации, ударах, нагревании и прочих условиях, в которых работают технические средства на объектах КИИ.

Модуль работы с неизвлекаемым ключом должен быть реализован как часть резидентного компонента безопасности, размещенного непосредственно на плате компьютера, а не как отчуждаемый персональный носитель ключа.

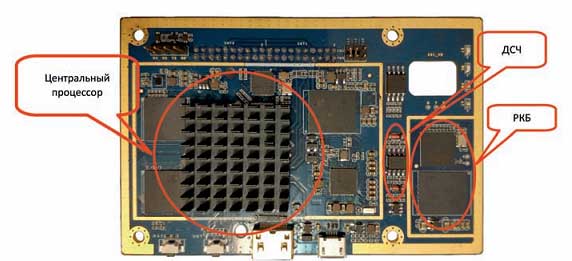

Задачи коммутации и использования широкого спектра каналов и протоколов связаны уже не с требованиями регуляторов, а с техническими особенностями объектов КИИ. Необходимость поддерживать множество различных интерфейсов тоже требует аппаратных решений. Всем этим требованиям отвечает специализированный компьютер с аппаратной защитой данных m-TrusT. Его особенностями являются:

- Новая гарвардская архитектура, обеспечивающая вирусный иммунитет;

- аппаратная поддержка реализации доверенной загрузки;

- функциональная замкнутость среды;

- аппаратное обеспечение целостности;

- аппаратное резидентное решение по неизвлекаемости ключа;

- аппаратный ДСЧ.

Универсальное решение

Вариантов исполнения требований 187-ФЗ несколько. Можно:

- провести модернизацию объектов КИИ;

- для каждого объекта КИИ разработать, изготовить и сертифицировать собственное множество аппаратных СКЗИ;

- создать специальную аппаратуру со всеми необходимыми свойствами, особенностью которой будет простейшая модернизация к любым объектам и каналам, не требующая проведения повторной сертификации.

Очевидно, что только третий вариант полностью приемлем, если цена решения будет доступной. Адаптация СЗИ к техническим средствам объектов КИИ позволит сохранить инвестиции. Однако адаптация СЗИ (а особенно СКЗИ) – это повторная сертификация.

Решение – в декомпозиции: разделение СЗИ на то, что должно быть неизменным, чтобы не требовалось повторной сертификации, и то, что может меняться, чтобы интегрироваться с очередным техническим средством на объекте КИИ.

Такое решение уже создано – это защищенная интеграционная платформа МК-И.

Микрокомпьютер для масштабных задач

MK-И – это микрокомпьютер Новой гарвардской архитектуры m-TrusT и интерфейсная плата для его коммутации с сетевой инфраструктурой, которая может включать в себя самые разные типы оборудования. Интерфейсные платы делаются различными, а сам микрокомпьютер m-TrusT – универсальный, его форм-фактор не зависит от предполагаемого места установки.

Каждый микрокомпьютер m-TrusT является точкой сбора информационных и/или управляющих сигналов от объектов КИИ, их шифрования для передачи по каналам связи, а также приема зашифрованных сигналов из каналов связи и их расшифровки.

Микрокомпьютер не подключается напрямую ни к чему, кроме собственной интерфейсной платы, поэтому его состав несложный и постоянный.

Наличие собственной ОС и вычислительных ресурсов позволяет обеспечить достаточную для защиты сетевого взаимодействия производительность1 и высокий уровень защищенности.

Особенностями m-TrusT является наличие датчика случайных чисел и размещение ПО в памяти с физически устанавливаемым доступом Read Only (только чтение), что исключает вредоносное воздействие на ПО и обусловливает неизменность среды функционирования СКЗИ. Ресурсы m-TrusT обеспечивают СФК и возможность сертификации варианта исполнения СКЗИ на m-TrusT на класс КС3. Помимо Новой гарвардской архитектуры, защищенность платформы определяется РКБ и СДЗ, сертифицированным ФСТЭК России.

Встроенное СКЗИ может быть любым сертифицированным.

Разумеется, за счет описанных особенностей МК-И построенное на нем решение может поддерживать любой из вариантов связи объектов или даже все их одновременно, причем с дублированием каждого канала (несколько каналов Ethernet, несколько SIM-карт для мобильного Интернета и т.д.), чтобы во время работы использовать тот, который доступен в данный момент и в данном месте.

Такое средство защиты универсально: на все технические средства всех объектов системы внедряется одно и то же СЗИ без внесения каких-либо изменений в само защищаемое оборудование. Эта универсальность обеспечивается интерфейсными платами.

Особые варианты

Как показала практика, для некоторых объектов может быть удобным исполнение платформы в едином корпусе, например если частое переоборудование не требуется, а техническое средство функционирует вне помещения, где внешние условия могут быть разнообразными и не всегда благоприятными. В этом случае корпус снижает возможное воздействие внешних условий.

Некоторые из объектов КИИ могут быть офисными или серверными. В таких случаях гораздо уместнее и соответствующее исполнение платформы для СЗИ – для размещения в стойку или на столе.

Именно поэтому мы утверждаем, что m-TrusT – универсальное решение. Адаптация СЗИ к системе и к ее конкретному объекту – это задача не эксплуатирующей организации, а производителя СЗИ. И она решена.

Платформа в действии

Для систем класса АСУТП и КИИ особое значение имеют климатические условия. Специализированные компьютеры m-TrusT могут изготавливаться для категорий С (Custom), I (Industrial) и M (Military). Стандартное решение – I.

Еще раз подчеркнем, что такая платформа уже создана, запатентована, решения, построенные на ней, сертифицированы, внедряются и применяются в реальных функционирующих КИИ. Ее преимущества – кроме сертифицированных ФСТЭК и ФСБ России встроенных средств защиты и "вирусного иммунитета" – достаточная производительность при низкой цене.

1 Возможна защищенная передача видеосигнала с камер без ощутимого снижения качества изображения.

115114, Москва,

2-й Кожевнический пер., 12

Тел.: +7 (495) 994-7262

E-mail: okbsapr@okbsapr.ru

http://www.okbsapr.ru/