Командная организация в ИБ: CISO и его команда

Сергей Рысин, 18/06/19

Если посмотреть на подходы к формированию команд для защиты информации в России, то невооруженным взглядом видны различия с зарубежными принципами выбора специалистов, обеспечивающих компьютерную и информационную безопасность. В основе сегодняшних различий изначально лежит тот факт, что в России такие команды исторически формировались в первую очередь из людей, имеющих опыт работы в правоохранительных органах, в то время как в остальном мире основной состав команды строился из ИТ-специалистов, обладающих высшим техническим образованием и компетенциями построения сложных информационных систем.

Только к концу нулевых годов нарастающая сложность систем обеспечения информационной безопасности наглядно показала бизнесу в России: далеко неспроста весь западный мир все это время делал ставку на опытных специалистов из ИТ, поскольку совершенно невозможно обойтись без штата компетентных сотрудников, способных к сопровождению и эксплуатации данных систем.

Итак, какие же существуют механизмы формирования команды ИБ в современных компаниях?

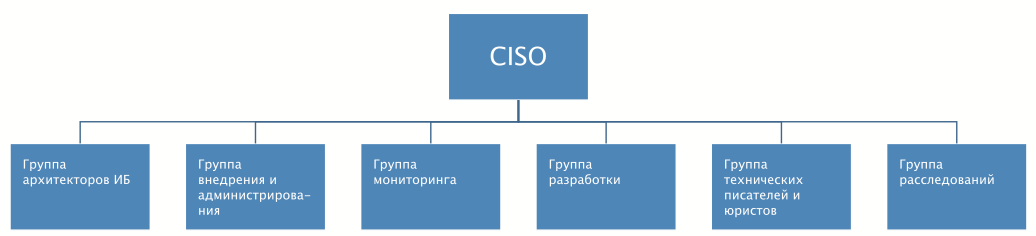

Для начала определимся, в чем же суть команды CISO и какие функции она должна выполнять на сегодняшний день.

Вот краткий перечень задач, стоящих перед командой CISO в современных реалиях:

- построение архитектуры ИБ;

- внедрение систем ИБ;

- сопровождение и администрирование систем ИБ;

- многоцелевой мониторинг;

- проведение исследований в области ИБ;

- формирование нормативной базы;

- проведение служебных расследований.

На основании данной функциональной структуры и необходимо подбирать команду, при этом опираясь на знания и компетенции каждого члена команды.

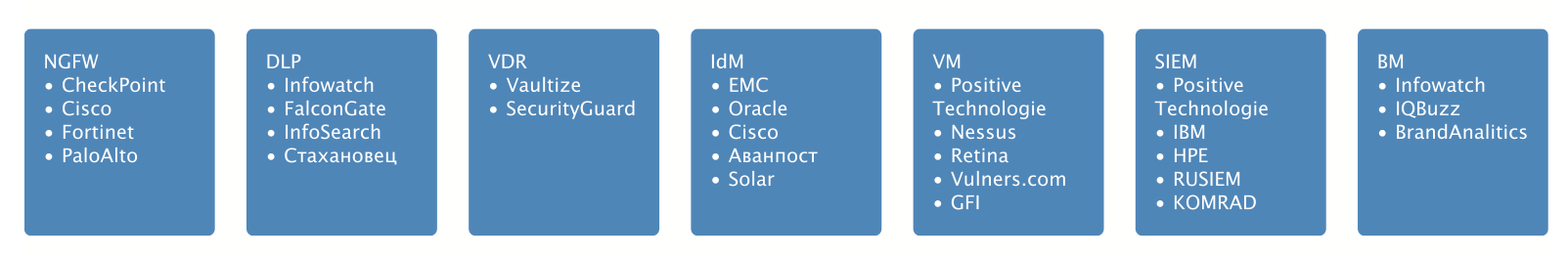

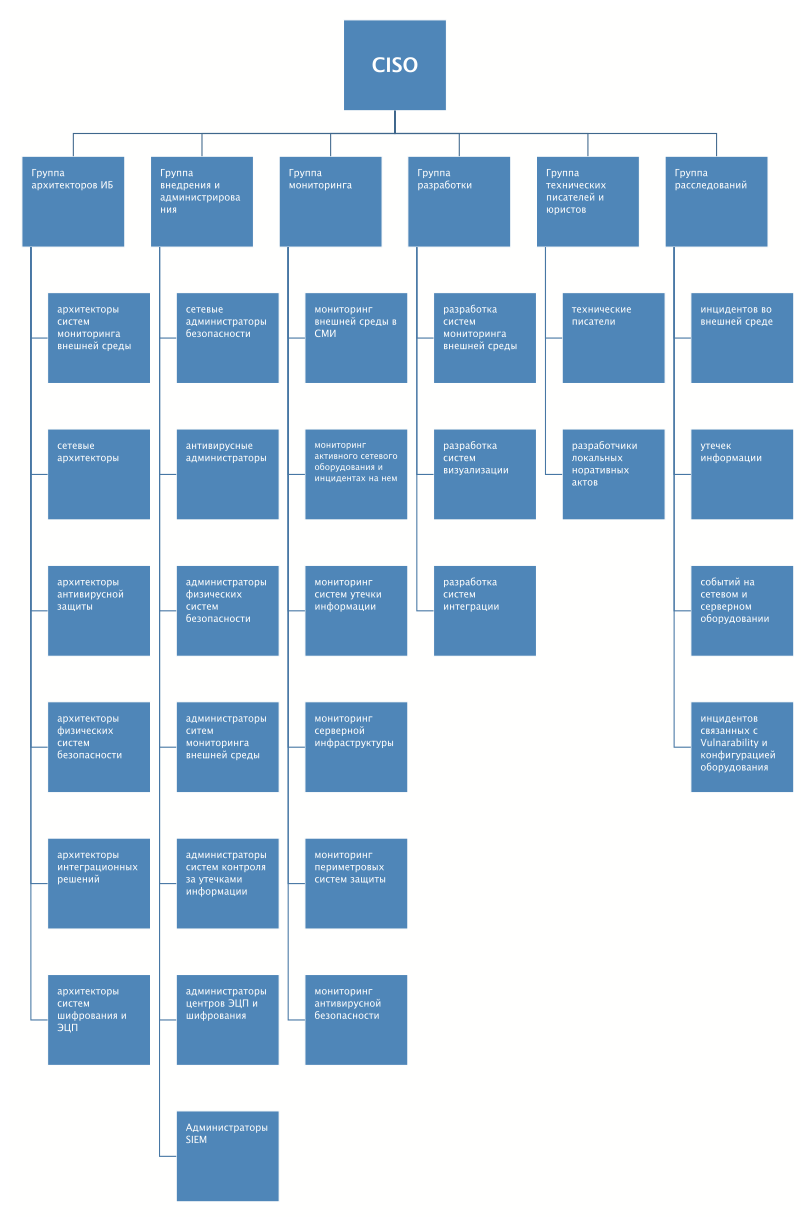

Группа архитекторов ИБ

В состав группы архитекторов инфраструктуры ИБ должны входить специалисты, владеющие современными технологиями обеспечения ИБ: NGFW, VDR, DLP, SIEM, iDM, VM, BM и др. В том числе для построения универсальной архитектуры далеко не будут лишними навыки работы с продуктами разных производителей для построения мультивендорной защиты.

Группа внедрения и администрирования

Команда внедрения и администрирования фактически выполняет ту стратегию, которую разработала группа архитекторов, и формирует всю цепочку интеграции во взаимодействии с подразделениями ИТ в части информационной безопасности.

Группа мониторинга

Одними из ключевых качеств специалистов группы мониторинга должны являться тщательность, ответственность, внимание к мелочам, ведь именно в результате проведения регулярного комплексного мониторинга могут быть выявлены основные проблемные места компании. Подбор такого рода специалистов представляет собой весьма тонкую задачу, но именно эти люди являются вашими глазами и вашей опорой. Полномочия группы мониторинга распределяются на отдельные зоны:

- мониторинг внешнего периметра компании (СМИ, Социальные сети и т.п.);

- мониторинг активного сетевого оборудования и инцидентов на нем;

- мониторинг систем утечки информации;

- мониторинг серверной инфраструктуры;

- мониторинг систем защиты периметра;

- мониторинг антивирусной безопасности.

Такая команда может организовать всесторонний анализ различных источников событий и сформировать объективный взгляд на состояние внешней и внутренней информационной среды, что обеспечит защиту от большей части угроз, окружающих вашу компанию.

Группа разработки

Для поддержания эффективной работы группы мониторинга зачастую необходимо создавать новые механизмы, которые позволят наиболее оптимально решать поставленные задачи. В частности, это предполагает автоматизированные средства обработки информации и максимальную их визуализацию. Для этого требуются специалисты со знанием программирования и визуализации процессов, а также компетенциями в вопросах интеграции различных систем между собой.

Таким образом, мы фактически получаем в команде CISO группу разработчиков программного обеспечения, создающих необходимые для практической работы продукты и сервисы, которые потенциально даже можно монетизировать – то, чего зачастую вообще не ожидают от команды CISO.

Группа технических писателей и юристов

Как бы мы ни старались обходиться без «бумажной» работы, мы гарантированно столкнемся с необходимостью создавать и поддерживать правовое поле для легализации наших действий в рамках компании. В противном случае не будет возможности ни для проведения расследований, ни для официального привлечения работников к ответственности. К тому же, нельзя забывать и про документирование всей системы защиты информации – это и схемы, и руководства, и паспорта систем.

Группа расследований

Наконец, мы можем рассмотреть группу расследований – группу, работающую на основе данных мониторинга и наделенную существенными правами в соответствии с внутренними нормативным актам. Данная группа проводит непосредственно сами расследования по выявленным инцидентам, формирует заключения и составляет отчеты руководству о проблемных вопросах. В зону ответственности данной группы также входит взаимодействие с архитекторами ИБ для формирования новых способов защиты, что позволяет усовершенствовать системы защиты и повысить общую защищенность компании.

Теперь мы можем изобразить структуру команды SICO более подробно:

Стоит отметить, что при соблюдении описанных принципов формирования команды CISO каждый специалист эффективно дополняет друг друга. Это позволяет выстроить комплексную систему защиты компании, что в сегодняшнем мире, полном киберугроз, имеет решающее значение.