Актуальный чек-лист построения защиты объектов КИИ в 2023 г.

Константин Саматов, 23/06/23

Вопросы построения защиты объектов КИИ являются актуальными для специалистов по ИБ с 2018 г. Продолжая серию статей, рассмотрим вопросы обеспечения безопасности КИИ, актуальные на середину 2023 г.

Автор: Константин Саматов, руководитель комитета по безопасности КИИ, член Правления Ассоциации руководителей служб информационной безопасности

Пересмотр категории значимости

В соответствии с Правилами категорирования объектов КИИ (утв. постановлением Правительства Российской Федерации от 8 февраля 2018 г. № 127) субъект КИИ в случае изменения показателей критериев значимости объектов КИИ или их значений осуществляет пересмотр установленных категорий значимости или решений об отсутствии необходимости установления категорий значимости объектам КИИ (п. 21 Правил категорирования объектов КИИ).

В конце прошлого года, 29 декабря, вступили в силу изменения в Перечень показателей критериев значимости объектов КИИ и их значений (утв. постановлением Правительства Российской Федерации от 8 февраля 2018 г. № 127), это значит, что все субъекты КИИ должны пересмотреть установленные категории значимости или их отсутствие у принадлежащих им объектов КИИ – именно пересмотреть, а не провести повторное категорирование, то есть повторять всю процедуру полностью не требуется.

Как провести пересмотр установленных категорий значимости с минимальными трудозатратами?

Алгоритм действий комиссии по категорированию может быть следующим.

Шаг 1. Анализируем текущие категории значимости объектов КИИ. Если по итогам анализа выясняется, что все объекты КИИ имеют первую категорию значимости, то (реально) пересмотр категории не требуется, так как:

- ниже категорию значимости сделать невозможно, поскольку внесенные в перечень показателей критериев значимости изменения только снизили пороговые значения;

- объект первой категории значимости, поэтому достаточно одного показателя критериев значимости, по которому присвоена наивысшая категория, расчет по остальным показателям не проводится (это прямо указано в п. 6 Правил категорирования).

Однако формально (процедурно) пересмотр категории значимости сделать необходимо, поэтому нужно провести заседание постоянно действующей комиссии и документально зафиксировать, что изменения показателей критериев значимости не приводят к смене категории значимости.

На этом работа по пересмотру категории значимости для субъектов КИИ, владеющих только объектами первой категории, заканчивается.

Если есть объекты КИИ второй и третьей категории значимости или без категории, то необходимо проделать следующие дальнейшие шаги.

Шаг 2. Оцениваем применимые к объектам КИИ показатели критериев значимости. В некоторых случаях (для некоторых объектов КИИ) изменения произошли только в тех показателях, в отношении которых ранее была обоснована их неприменимость. Например, завод по производству металлических изделий: транспортные и государственные услуги не оказывает, оборонно-промышленным, государственным и стратегическим предприятием не является, в гособоронзаказе не участвует, в финансовой сфере не функционирует, а нарушение функционирования конкретного объекта КИИ (не являющегося значимым) экономический ущерб деятельности компании не наносит и на выплаты в бюджет не влияет.

Шаг 3. Проводим оценку влияния изменений на актуальные для объектов КИИ показатели критериев значимости и их значения, то есть никакой переоценки угроз, критических процессов и т.п., как предусмотрено процедурой категорирования, делать не обязательно. Неактуальные (см. шаг 2) показатели критериев значимости также анализировать не требуется.

Шаг 4. Принятые решения фиксируются актом категорирования в случае изменения категории значимости или иным документом (например, протоколом работы комиссии) в случае, если в рамках предыдущих шагов было принято решение, что изменение категории значимости (решения об ее отсутствии) не происходит.

Шаг 5. После утверждения актов во ФСТЭК России направляются (обновленные) сведения о категорировании по установленной форме.

Внесение изменений в объекты КИИ

С января 2022 г. для субъектов КИИ действует правило [1], что в случае изменения сведений об объекте КИИ субъект КИИ направляет во ФСТЭК России новые сведения в печатном и электронном виде не позднее 20 рабочих дней со дня их изменения по установленной форме [2].

Вопросы, которые возникают в части предоставления указанных изменений: нужно отправлять всю форму или только те ее части, которые касаются внесенных изменений (например, изменился состав компонентов объекта КИИ); нужно отправлять снова все сведения или только раздел 5 "Сведения о программных и программно-аппаратных средствах, используемых на объекте критической информационной инфраструктуры"? В самих Правилах категорирования не указано, как правильно делать. Моя практика в части взаимодействия с регулятором по данному вопросу показывает, что ФСТЭК России допускает предоставление только той части сведений, которая касается именно внесенных в объект КИИ изменений (в указанном примере это означает, что достаточно отправить лишь раздел 5 сведений).

Следующий вопрос, который возникает у субъектов КИИ: как выстроить процесс актуализации этих сведений? Если организация/орган/учреждение имеют небольшое количество объектов КИИ или эти объекты КИИ относятся к автоматизированным системам управления технологическими процессами, в которых изменения происходят нечасто, то достаточно включения в локальные нормативные акты требования к подразделениям владельцами этих объектов о немедленном уведомлении об изменениях специалистов по информационной безопасности и проведения периодической инвентаризации этих объектов.

Если же масштаб организации большой и изменения в системах происходят часто (обычно характерно для информационных и информационно-телекоммуникационных систем), то, помимо требований в организационно-распорядительных документах, потребуется также внедрение автоматизированной системы контроля изменений в объектах КИИ, а также значительное увеличение трудозатрат специалистов по информационной безопасности на работу со сведениями о категорировании, что можно использовать как основание для увеличения штатной численности.

Еще один вопрос – мониторинг своевременного и полного предоставления сведений об объектах КИИ. Здесь важно обратить внимание на следующие момент:

- мониторинг проводится отраслевыми регуляторами (Минпромторгом России, Минэнерго России, Минцифры России и т.п.) в отношении субъектов КИИ, функционирующих в регулируемой ими отрасли, и своих подведомственных организаций, являющихся субъектами КИИ, то есть не "подведы" осуществляют мониторинг, а сами отраслевые регуляторы;

- мониторинг осуществляется регулярно путем запроса сведений о категорировании и их анализа отраслевым регулятором, то есть, по сути, это своего рода документарные проверки;

- актуальность и достоверность сведений об объектах КИИ может подтверждаться отраслевым регулятором путем ознакомления с объектами КИИ по месту их нахождения, то есть, по сути, при наличии вопросов, появившихся в ходе "документарной проверки", отраслевой регулятор вправе осуществить выездную;

- при выявлении нарушений отраслевой регулятор направляет сведения об этом во ФСТЭК России не позднее 30 дней со дня выявления;

- к мониторингу (в части оценки актуальности и достоверности сведений) отраслевые регуляторы могут привлекать подведомственные им организации, имеющие лицензию на работу со сведениями, составляющими государственную тайну, и/или деятельность по технической защите конфиденциальной информации, информация о которых размещена на официальном сайте отраслевого регулятора, то есть "подведы" не обязаны (и не вправе) проводить мониторинг субъектов КИИ, а могут быть участниками этого процесса совместно с отраслевым регулятором, причем только в части оценки, то есть правом запрашивать информацию они не наделены;

- порядок проведения оценки актуальности и достоверности сведений определяется отраслевым регулятором, то есть должен быть нормативно-правовой акт отраслевого регулятора, который определяет порядок проведения оценки.

Аккредитация центров ГосСОПКА

Вопрос, который волнует многих, – это нужна ли аккредитация корпоративных (ведомственных) центров ГосСОПКА.

В 2022 г., после выхода Указа Президента РФ от 01.05.2022 г. № 250 "О дополнительных мерах по обеспечению информационной безопасности Российской Федерации", ФСБ России объявила о необходимости аккредитации центров ГосСОПКА. Аккредитация должна стандартизовать действия сотрудников центров и улучшить взаимодействие между ними.

В силу того что аккредитация несет для владельцев центров ГосСОПКА дополнительные трудовые и финансовые издержки, многие субъекты КИИ негативно восприняли необходимость аккредитации.

Однако следует отметить, что нормы Указа Президента РФ от 01.05.2022 г. № 250 не обязывают проводить аккредитацию абсолютно всех центров ГосСОПКА. Требование аккредитации распространяется только на те центры, которые оказывают услуги органам власти, учреждениям и организациям (в том числе субъектам КИИ), перечисленным в п. 1 Указа Президента РФ от 01.05.2022 № 250. Иными словами, требования о необходимости аккредитации не распространяются на:

- центры ГосСОПКА, реализующие мероприятия по обнаружению, предупреждению и ликвидации последствий компьютерных атак и реагированию на компьютерные инциденты исключительно в рамках своей организации (органа, учреждения);

- центры ГосСОПКА, оказывающие услуги юридическим лицам, не входящим в список, перечисленный в п. 1. Например, если в холдинговой структуре есть центр ГосСОПКА, имеющий лицензию ФСТЭК России, то он вправе оказывать услуги своим дочерним (зависимым) организациям, не являющимся субъектами КИИ (стратегическими акционерными обществами, системообразующими организациями и т.п. [3]) без аккредитации.

Таким образом, в части "собственных" центров ГосСОПКА никакие дополнительные мероприятия по аккредитации проводить не обязательно. Относительно коммерческих компаний, имеющих намерения оказывать услуги центров ГосСОПКА неопределенному кругу юридических лиц, требование о наличии аккредитации будет способствовать росту их компетенций и созданию условий для качественного оказания услуг.

Технологическая независимость

Одна из самых острых на сегодняшний день (возможно, на ближайшие годы) проблем – это технологическая независимость (так называемое импортозамещение) критической информационной инфраструктуры.

В настоящий момент установлены сжатые сроки перехода на отечественное ПО.

Субъекты КИИ подготовили (по крайней мере, должны были до 18 марта 2023 г.) планы перехода и отправили их в Минцифры России и отраслевым регуляторам [4]. Однако реализация данных планов сопряжена с рядом проблем, которые, по оценкам экспертов, могут привести к невозможности перехода на отечественное ПО в установленные сроки.

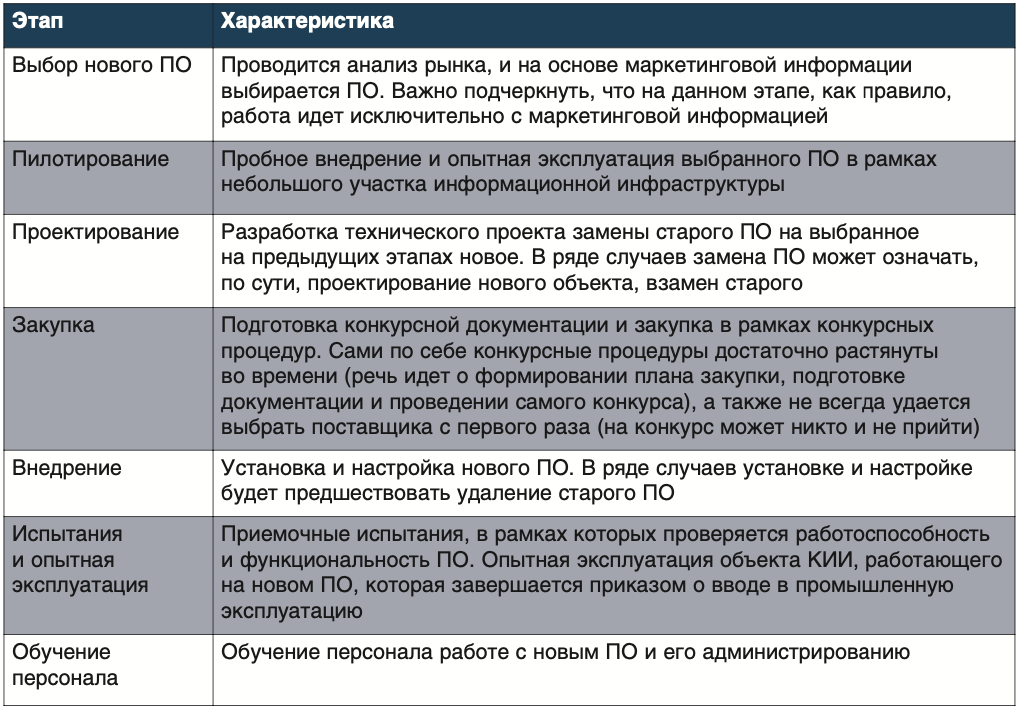

Обычный цикл внедрения нового (с точки зрения организации) ПО – непростой и длительный процесс, включающий следующие этапы (см. табл.). При большом количестве разных (с точки зрения архитектуры и используемого ПО) значимых объектов КИИ их полный перевод на отечественное ПО в течение двух лет является действительно серьезной проблемой.

Мероприятиями по ускорению сроков перехода на отечественное ПО могут быть:

- Замена этапа пилотирования стендовыми испытаниями либо его исключение.

- По возможности осуществлять проектирование самостоятельно с консультативной помощью разработчика ПО, без привлечения подрядчиков-проектировщиков (экономит много времени).

- На этапе закупки готовить компонентную базу (железо) для внедрения ПО, при условии, что устанавливается на новые технические средства.

- Начинать проводить обучение персонала на этапе приемочных испытаний.

В рамках данного раздела я рассмотрел только вопросы перехода на отечественное программное обеспечение. Следующим шагом в части технологической независимости, который ждет субъекты КИИ, будет переход на отечественную электронную компонентную базу. В настоящее время правила и подходы к вопросу перехода на отечественную электронную компонентную базу еще только формируются, поэтому оставим их для следующих статей.

- Введено постановлением Правительства РФ от 24.12.2021 г. № 2431, скорректировано постановлением Правительства РФ от 20.12.2022 г. № 2360.

- Форма установлена приказом ФСТЭК России от 22.12.2017 г. № 236.

- См. пункт 1 Указа Президента РФ от 01.05.2022 № 250.

- В соответствии с требованиями, установленными постановлением Правительства РФ от 22.08.2022 г. № 1478 и Методическими рекомендациями Минцифры России от 18 января 2023 г. № 21.