Безопасность сетей 5G

Александр Зубарев, 12/01/21

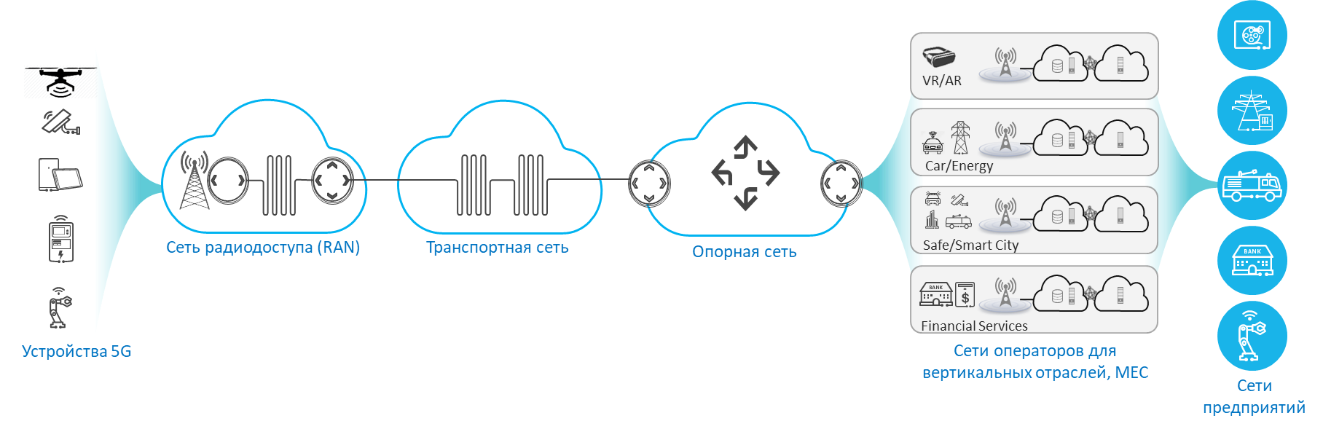

Возможности сетей 5G не ограничиваются рекордной скоростью мобильного интернет-доступа. Новый стандарт мобильной связи может стать универсальной инфраструктурой взаимодействия людей, умных устройств, организаций и целых отраслей экономики.

Но всеобщая связанность имеет обратную сторону – появление более масштабных киберугроз. Позицию вендора по этому вопросу раскрыл Александр Зубарев, директор по информационной безопасности компании Huawei в России.

Автор: Александр Зубарев, директор по информационной безопасности компании Huawei в России

В статье рассмотрены актуальные угрозы информационной безопасности для сетей 5G и основы обеспечения их защиты.

Применение сетей 5G

В отличие от предыдущих поколений мобильных сетей, ориентированных в основном на массового потребителя (услуги голосовой связи, мобильного доступа в Интернет), стандарт 5G развивается преимущественно в интересах корпоративного и государственного сектора. Предлагаются три основных сценария использования сетей 5G:

- Сверхширокополосная мобильная связь (eMBB): пиковая скорость передачи данных до 25 Гбит/с. Применение: прямые трансляции 4K, сервисы AR/VR, облачные игры и другие услуги с высоким объемом трафика.

- Сверхнадежная межмашинная связь с низкими задержками (URLLC): сокращение задержек передачи данных до 1 мс. Применение: беспилотный транспорт, дистанционные технологии (например, роботизированная хирургия).

- Массовая межмашинная связь (mMTC): поддержка до 1 млн подключений к базовой станции на 1 кв. км. Применение: развитие потребительского и промышленного IoT (электроснабжение, производство, безопасный город и пр.).

Архитектура и ландшафт угроз безопасности

Рассмотрим основные особенности архитектуры сетей 5G и связанные с ними проблемы безопасности.

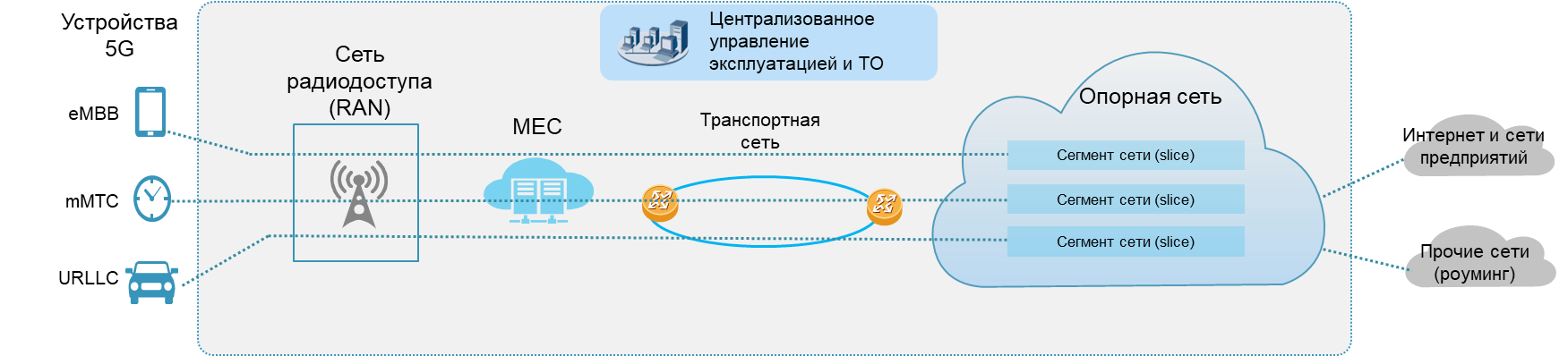

- Сеть радиодоступа (RAN) основана на новом стандарте 5G NR (New Radio), реализующем необходимые для заданного сценария характеристики: пропускную способность, минимальные задержки или массовые подключения. Согласно концепции конвергентной архитектуры, иные сети радиодоступа (Wi-Fi, 4G-LTE) должны подключаться к единому ядру сети 5G.

Риски: большое число подключений и высокая пропускная способность увеличивают поверхность атаки. IoT-устройства менее устойчивы к взлому. - Архитектура опорной сети (ядро сети или 5G Core) основана на облачных технологиях и виртуализации сетевых функций (SDN, NFV), позволяющих создать множество независимых сегментов и поддерживать таким образом сервисы с различным набором характеристик. Сегментирование также позволяет операторам предоставлять сетевую инфраструктуру в виде сервиса для организаций.

Риски: более серьезные последствия сбоев или злоупотреблений с учетом масштаба использования. - 5G предполагает активное использование технологии периферийных вычислений (MEC). Это могут быть, в частности, корпоративные приложения, работающие на сети операторов: интеллектуальные сервисы, финансовые сервисы, мультимедиа. Следует добавить, что в этом случае происходит интеграция операторских сетей 5G в корпоративную инфраструктуру.

Риски: новые возможности проникновения в корпоративные сети, размещение оборудования MEC вне защищенного периметра организации. - Централизованная инфраструктура управления сетью (O&M) усложняется за счет необходимости одновременной поддержки большого числа сервисных сегментов.

Риски: более серьезные последствия злоупотребления ресурсами и/или ошибок конфигурации O&M.

Общая архитектура 5G-сети приведена на рис. 2.

Cегментированная архитектура 5G-сети, включая МЕС и внешние сети, которая используется для описания угроз безопасности, приведена на рис. 3.

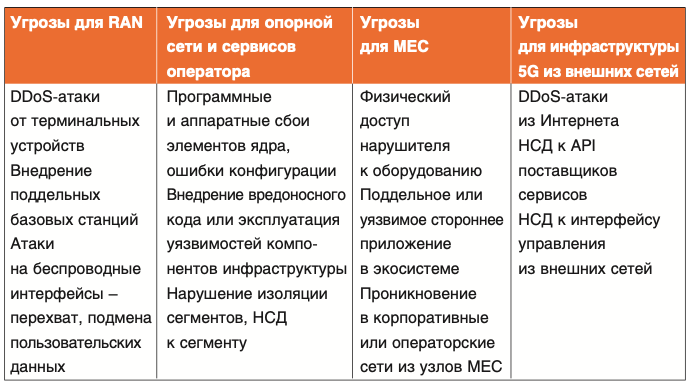

Среди наиболее значимых угроз для каждого из главных компонентов сети 5G можно выделить следующие (см. табл.).

Подход к защите

Основываясь на редакциях разрабатываемого стандарта 5G, а также на опыте компании Huawei в области разработки комплексных защитных решений, определим, какие меры будут необходимы для противодействия угрозам в сетях 5G:

1. Защита на уровне стандарта:

- разделение слоев протокола передачи данных на три плоскости: User Plane, Control Plane, Management Plane. Изоляция, шифрование и контроль целостности плоскостей. Шифрование абонентского и сигнального трафика;

- увеличение длины ключа шифрования трафика с 128 бит до 256 бит (в новой редакции стандарта);

- единый механизм аутентификации абонентов для различных типов беспроводной связи;

- поддержка гибких политик безопасности для сегментов.

Причем следует отметить, что не исключается возможность использования и ГОСТа шифрования в сетях 5G при условии, что он будет соответствовать требованиям спецификаций безопасности стандарта 3GPP. Тогда его реализация и поддержка будут обеспечиваться при участии вендора и российских разработчиков, имеющих соответствующую лицензию ФСБ России. Но для этого надо подать заявку в 3GPP и пройти процедуры одобрения.

2. Защита на уровне решений, оборудования и инфраструктуры сети:

- многоуровневая изоляция и защита целостности компонентов SDN и VNF – гипервизора, виртуальных машин, ОС, контейнеров;

- обеспечение высокой доступности виртуальных машин для быстрого восстановления после атак;

- аутентификация приложений MEC, авторизация запросов API;

- дополнительный фактор аутентификации при доступе к корпоративной сети, белый список устройств и служб;

- защищенные каналы связи между базовой станцией, MEC и корпоративной сетью;

- доверенная аппаратная среда – безопасная загрузка устройств, TEE;

- обнаружение атак в реальном времени на сетевых узлах и элементах виртуальной инфраструктуры с использованием алгоритмов ИИ.

3. Защита на уровне управления сетью:

- многофакторная аутентификация и разграничение доступа к сегментам со стороны O&M;

- средства обнаружения поддельных базовых станций на основе мониторинга событий обслуживания;

- безопасное управление жизненным циклом пользовательских данных, а также аналитических и служебных данных оператора – шифрование, анонимизация, безопасное хранение и удаление;

- централизованное управление уязвимостями, политиками ИБ, анализ больших данных для обнаружения аномалий и раннего реагирования на атаки (SOC).

Важно отметить, что безопасность сетей 5G не ограничивается техническими мерами защиты и складывается из совместных усилий доверяющих друг другу сторон – разработчиков стандарта, регуляторов, вендоров, операторов и поставщиков услуг. Поддерживая укрепление доверия между сторонами, компания Huawei участвует в разработке стандарта 5G в составе консорциума 3GPP, а также предлагает рынку варианты комплексных защищенных решений.

Более того, совместно с ведущими вендорами – поставщиками телеком-решений Huawei активно участвует в реализации новой схемы мобильной кибербезопасности, запущенной совместно GSMA и 3GPP с различными регуляторами кибербезопасности – NESAS/SCAS (Network Equipment Security Assurance Scheme/Security Assurance Specifications).

Преимущества NESAS/SCAS :

- Дает возможность обеспечить защиту для наиболее специфичных для промышленности точек доступа и связанных с ними угроз безопасности, таких как радиоинтерфейс, NAS, веб-безопасность и т.д.

- Предоставляет унифицированные спецификации, которые можно измерить, увидеть, сопоставить, понять и применить.

- Снижает фрагментации требований к безопасности и сокращает ненужные затраты операторов.

Для операторов использование этих решений позволит сократить время и затраты на оценку поставщиков, определит строгие и унифицированные стандарты безопасности и обеспечит эти высокие уровни безопасности.

В заключение хотелось бы рекомендовать создание совместных инновационных проектов (вендор – оператор – OTT-провайдер – B2Bи B2G-клиенты), направленных на проверку того, как коммерческие продукты для сетей 5G могут использовать стандарты кибербезопасности и рекомендуемые практики для соответствующих случаев и сценариев их использования. С помощью таких проектов также можно на практике продемонстрировать, как могут быть правильно использованы и улучшены функции безопасности 5G.

Автор выражает благодарность своим коллегам Дмитрию Конареву и Юлии Чернокожиной за участие в работе над статьей.