Что лучше: свой SOC или внешний?

Константин Саматов, 24/03/23

Вопрос создания и функционирования центров мониторинга и реагирования на инциденты информационной безопасности является актуальным для многих компаний уже более четырех лет. Крупные организации, прежде всего субъекты критической информационной инфраструктуры, создали собственные центры или пользуются услугами специализированных компаний. Но некоторые предприятия все еще пытаются понять, как правильно выстроить процессы мониторинга и реагирования на инциденты, что делать самим, а что передать на аутсорсинг, – рассмотрим несколько подходов к решению этого вопроса.

Автор: Константин Саматов, руководитель комитета по безопасности КИИ, член Правления Ассоциации руководителей служб информационной безопасности

Немного теории

Вспомним, что из себя представляет SOC.

SOC (Security Operation Center) – аббревиатура, принятая в российском деловом сообществе, скорее всего придуманная маркетологами, используемая для обозначения центров мониторинга и реагирования на инциденты информационной безопасности. Существует мнение, что аббревиатура SOC абсолютно неверно используется, потому что в ней нет и намека на информационную безопасность. Тем не менее это практичнее, чем длинное название "центр мониторинга и реагирования на инциденты информационной безопасности" или даже его сокращение – ЦМРИИ.

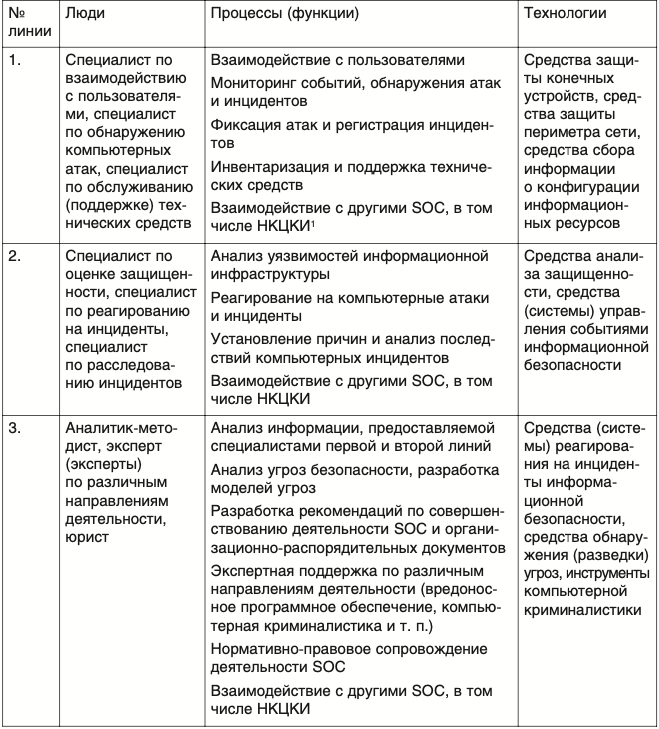

Классический SOC базируется на триаде "люди, процессы, технологии" и имеет три уровня (см. таблицу).

Помимо линий, в SOC есть руководитель, осуществляющий функции управления, координации и контроля.

В зависимости от наличия этих линий SOC бывают разных классов, от начального, где в наличии только первая линия, до выполняющего полный набор функций, имеющего все три линии.

Кроме того, существуют различные уровни зрелости SOC [2]. Чем выше уровень, тем более зрелым, функциональным и совершенным является SOC.

Переведя теоретические знания в практическую плоскость, можно ответить на вопрос "Что делать самим, а что передать на аутсорсинг?".

Внутренний и внешний SOC

Принято считать, что есть три варианта SOC:

- Внутренний (собственный) – все процессы мониторинга и реагирования на инциденты обеспечиваются самой организацией (далее – заказчик).

- Внешний (аутсорсинговый) – реализацию всех процессов передают стороннему юридическому лицу, специализированной организации, имеющей соответствующую лицензию, а в недалеком будущем еще и аккредитацию (далее – подрядчик).

- Смешанный (гибридный) – часть процессов заказчик выполняет самостоятельно, а часть передает подрядчику.

Из анализа структуры SOC понятно, что невозможно передать подрядчику полностью все реализуемые процессы. Очевидно, что руководство деятельностью и контроль в части процессов мониторинга и реагирования должен осуществлять сотрудник заказчика. Такая же ситуация в части функций взаимодействия с пользователями информационных ресурсов и правовым обеспечением деятельности SOC – они не могут быть переданы, по крайней мере, в полном объеме. Таким образом, аутсорсинга всех процессов SOC на практике не существует. Заказчик всегда делает выбор между набором функций, выполняемых собственными силами, и передающимися внешней организации.

Какие процессы SOC целесообразно оставлять у себя, а какие – передавать на аутсорсинг?

Анализ структуры SOC показывает, что выполнять собственными силами необходимо следующие функции:

- Руководство, координацию и контроль действий своих работников и сотрудников подрядчика.

- Взаимодействие с пользователями. Никто лучше "собственных" работников не знает пользователей, да и доверие пользователей к своим коллегам гораздо выше, чем к внешним.

- Взаимодействие с другими SOC и НКЦКИ. Всегда лучше выстраивать отношения с коллегами по отрасли самостоятельно и следить, какая информация передается регуляторам.

- Нормативно-правовое сопровождение деятельности. Договорно-правовая и претензионная работа, а также сопровождение мероприятий, связанных с последствиями инцидентов, в суде эффективно будет осуществляться только "собственными" юристами компании. Кроме того, большинство провайдеров SOC подобные услуги не предоставляют (не горят желанием предоставлять).

Силами подрядчика целесообразно проводить экспертизу по различным направлениям, связанным с расследованием инцидентов. Такие услуги лучше приобретать у провайдера SOC по мере необходимости, так как экономически невыгодно содержать штат узкоспециализированных экспертов, ведь экспертиза требуется не повседневно, а лишь для конкретных случаев. Например, ежедневная криминалистическая экспертиза и каждодневный анализ вредоносного программного обеспечения в обычных условиях функционирования организации не требуется.

В части остальных процессов SOC решение об их передаче подрядчику будет в каждом конкретном случае и для каждого конкретного заказчика различным. Иными словами, руководитель службы информационной безопасности компании должен провести анализ плюсов и минусов (можно еще и нейтральных сторон) передачи той или иной функции на аутсорсинг.

Типовые, часто озвучиваемые плюсы и минусы передачи функций

Плюсы аутсорсинга:

- Нет необходимости получать лицензию на услуги по мониторингу автоматизированных систем, аккредитацию (с 2023 г.) ФСБ России. Для собственного SOC такая лицензия не требуется. Оказание услуг относится к гражданскому праву и означает, что одно юридическое лицо по договору выполняет какие-то действия для другого юридического лица. Лицензированию подлежат взаимоотношения двух юридических лиц в рамках функционирования SOC. Что касается аккредитации, то уже неоднократно публично давались разъяснения со стороны регуляторов о том, что к ней применим такой же принцип, как и к лицензии: аккредитация требуется лишь для SOC, оказывающих услуги сторонним юридическим лицам, то есть для собственных нужд аккредитация не требуется.

- Отсутствие издержек на технические решения. Не совсем так. Подрядчику обычно требуется, чтобы технические решения, осуществляющие сбор событий с компонентов информационной инфраструктуры, находились на территории заказчика. Это означает, что со стороны заказчика потребуются определенные вложения: либо аренда технического решения, либо внедрение своей системы мониторинга событий с предоставлением доступа подрядчику.

- Отсутствие затрат на постоянное обучение и повышение квалификации работников SOC, решение (отсутствие) проблемы текучки кадров. Пожалуй, это можно назвать единственным неоспоримым плюсом.

- Нет необходимости в выстраивании процессов (см. таблицу) с нуля – все это уже есть у подрядчика. Все так, но потребуется адаптация процессов под особенности заказчика. Кроме того, передача функций вовне неизбежно влечет за собой риски их возможной утраты, поэтому необходимо обратить внимание и на отрицательные стороны такого решения.

Минусы аутсорсинга:

- Утеря функционала в случае отказа от услуг подрядчика. При невозможности оплачивать услуги (сокращение, перераспределение статей бюджета) или отказе от услуг подрядчика по причине разочарования в его компетенциях переданные вовне функции будут одномоментно утрачены.

- Сложность контроля. Деятельность сторонней организации, как правило, контролируется только в той части, которая прописана в договоре. При этом не всегда можно реально проследить, как фактически осуществляет работу подрядчик. Ошибки в работе, повлиять на которые заказчик не может, могут привести к неблагоприятным последствиям.

- Невозможность делегировать ответственность. Юридическую ответственность за нарушение требований законодательства в любом случае несет заказчик. Убытки вследствие инцидентов также не получится переложить на подрядчика. По гражданскому законодательству за качество сервиса он отвечает только в пределах стоимости контракта, а услуги страхования киберрисков провайдеры SOC на текущий момент не предоставляют, так как это отдельная лицензируемая деятельность, это направление на отечественном страховом рынке пока не развито.

Долго и дорого

Последний момент, на который следует обратить внимание: свой SOC – это всегда долго и дорого: такое мнение транслируют представители подрядчиков практически на каждой конференции по информационной безопасности. Но так ли это? Ответить на этот вопрос снова поможет теория.

Есть различные уровни зрелости SOC: создание SOC 4-го уровня зрелости в среднем займет у компании порядка трех лет, но SOC 1-го уровня зрелости можно сделать практически за 2–3 месяца, получив функционал, позволяющий мониторить критичные системы и осуществлять первичное реагирование на атаки и инциденты. Кстати, аналогичный срок обычно требуется и подрядчику для подключения инфраструктуры заказчика к своему SOC.

Что касается "дорого", то это понятие – не более чем баланс статей на обеспечение информационной безопасности в бюджете организации – капитальных и оперативных затрат. Услуги внешнего SOC отнюдь не дешевы, а внутренний SOC может строиться постепенно. При аутсорсинге всегда есть риск "потери" оперативных затрат и, как следствие, части функционала; такого риска нет в случае с собственным SOC.

В сухом остатке

Так что же все-таки лучше, свой SOC или внешний? Безусловно, ответ на этот вопрос сугубо индивидуален для каждой конкретной организации (руководителя службы информационной безопасности), но в основе его лежит общее правило: необходимо посмотреть на процессы SOC и оценить, какие из них выгодно передать на аутсорсинг, а какие – выгодно оставить "себе".

- НКЦКИ – Национальный координационный центр по компьютерным инцидентам.

- Пример уровней зрелости SOC можно посмотреть в статье: Саматов К.М. SOC в действии // Information Security/Информационная безопасность. 2019. No 5. С. 24–25.