IoT – не безопасно, но управляемо?

Владимир Потапов, 07/06/21

В начале декабря 2020 г. стало известно об атаке на постаматы компании PickPoint [1]. Были открыты дверцы 2732 постаматов, в которых на момент инцидента находилось 49 тыс. заказов общей стоимостью примерно 150 млн руб. Но в итоге из них украдено было не более тысячи. Этот инцидент привел к прямым финансовым и репутационным потерям. В данной статье рассмотрим проблемы информационной безопасности, связанные с IoT-устройствами, а также некоторые подходы к их решению.

Автор: Владимир Потапов, ведущий консультант по информационной безопасности IBM в России и странах СНГ

Что такое IoT?

К неуправляемым устройствам (Unmanaged Devices) и IoT-устройствам относятся системы, управляемые операционной системой, какой бы простой она ни была. Они могут поддерживать связь с другими устройствами и системами в организации, а также обрабатывать и передавать информацию, но не управляются с помощью традиционных инструментов безопасности.

Рис. 1. IoT-устройства в офисном сегменте

В этой статье мы рассмотрим устройства, относящиеся к офисному сегменту. На рис. 1 представлено многообразие IoT-устройств на примере данного сегмента.

Многие из этих устройств ранее были простыми и не имели сетевых функций. Но сейчас они постоянно развиваются, становятся сложнее, при этом подвергаясь уязвимостям, представляющим реальную опасность в случае использования их злоумышленниками. Проблему также усугубляет широкое распространение умных устройств.

IoT-устройства можно классифицировать по следующим категориям:

- системы автоматизации работы офисных зданий;

- потребительские устройства;

- промышленные системы управления;

- ИТ-инфраструктура.

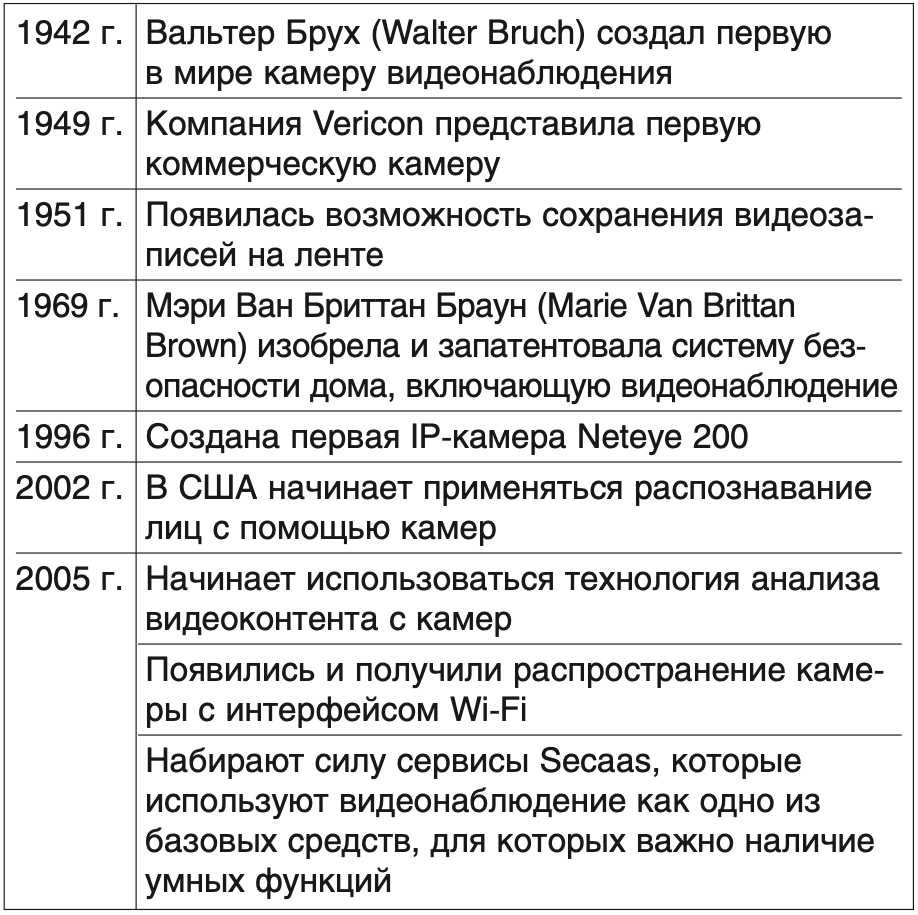

Таблица 1. Процесс эволюции умных функций на примере камер видеонаблюдения

Тренды развития IoT

По статистике Gartner [2], количество IoT-устройств постоянно растет и к 2021 г. в мире окажется 25 млрд подключенных IoT-устройств. Примерно 90% из них будут неуправляемыми [3] и незащищенными.

В нынешних условиях пандемии при большом количестве пользователей, работающих из своих домашних офисов, также встает вопрос управления рис- ками ИБ, связанными с домашними IoT-устройствами – принтерами, телевизорами со Smart TV, файловыми хранилищами, камерами видеонаблюдения, часто подключенными к той же самой домашней сети, что и устройства, с которых происходит доступ к корпоративным данным. При этом пользователи, которые их устанавливают и используют, подчас обладают минимальными знаниями в области ИБ.

Известные риски

В соответствии с исследованием OWASP [4] определены наиболее важные риски, связанные с IoT-устройствами:

- слабые и неизменяемые пароли;

- небезопасные сетевые сервисы;

- сотрудники, отвечающие за информационную безопасность, не имеют представления обо всей IoT-инфраструктуре компании.

- небезопасные интерфейсы экосистемы;

- отсутствие механизма безопасного обновления;

- использование небезопасных или устаревших компонентов;

- небезопасные передача и хранение данных;

- отсутствие управления устройствами;

- небезопасные настройки "по умолчанию";

- слабая физическая защищенность.

Известные атаки с использованием IoT-устройств

Широко известными стали несколько атак с использованием IoT-устройств:

- DDoS-атака на Krebsonsecurity [5];

- DDoS-атака на Dyn [6];

- взлом постаматов PickPoint.

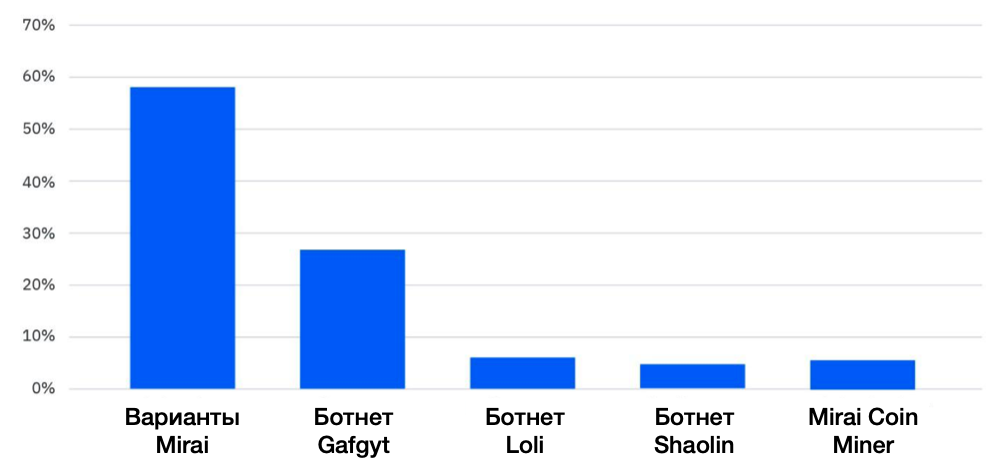

Рис. 2. Топ угроз в 2019 г. Источник: IBM X-Force

Наличие IoT-устройств негативно влияет на потери от инцидентов

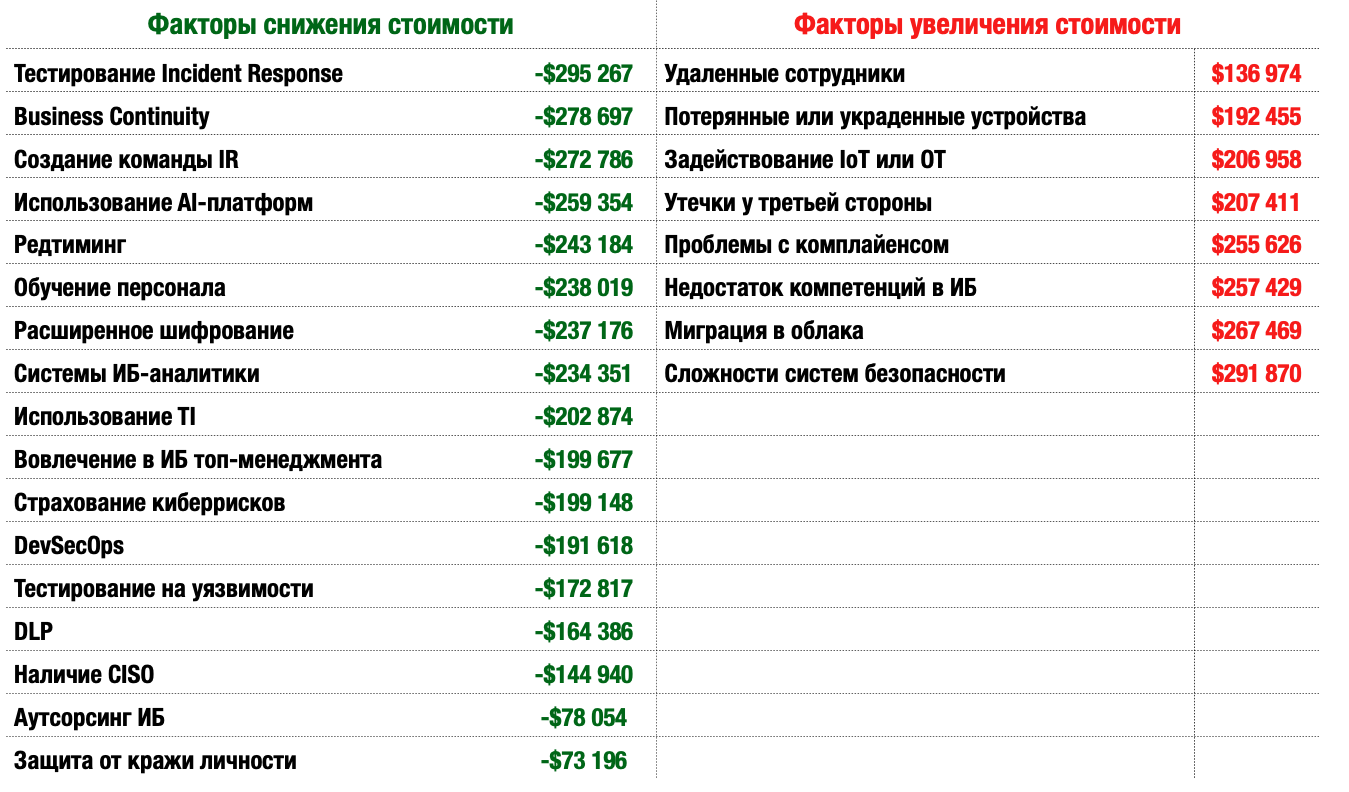

Как видно на рис. 3, при возникновении инцидента, связанного с IoT-инфраструктурой, увеличиваются репутационные и финансовые потери организации. Ниже рассмотрим, почему так происходит [7].

Рис. 3. Влияние 25 ключевых факторов на среднюю стоимость утечки данных. Указано отклонение от среднего значения в $3,86 млн

Исходя из рисков OWASP, становится понятно, почему ИБ- службам компаний стоит приоритизировать реализацию контроля безопасности за IoT- устройствами в случаях, когда:

- присутствуют давно известные критические уязвимости, которые нельзя исправить без производителя устройств;

- существует небезопасная базовая конфигурация;

- отсутствует протоколирование или оно плохо организовано;

- шифрование и контроль целостности присутствуют, но только на базовом уровне;

- ИТ-персонал, отвечающий за обслуживание систем, не осознает проблемы безопасности IoT-устройств;

- архитектура устройств не подразумевает централизованное управление и мониторинг;

- процессы организации не учитывают специфику IoT- устройств;

- сотрудники, отвечающие за информационную безопасность, не имеют представления обо всей IoT-инфраструктуре компании.

На сегодняшний день наличие функций безопасности в IoT- устройствах является скорее исключением, нежели правилом.

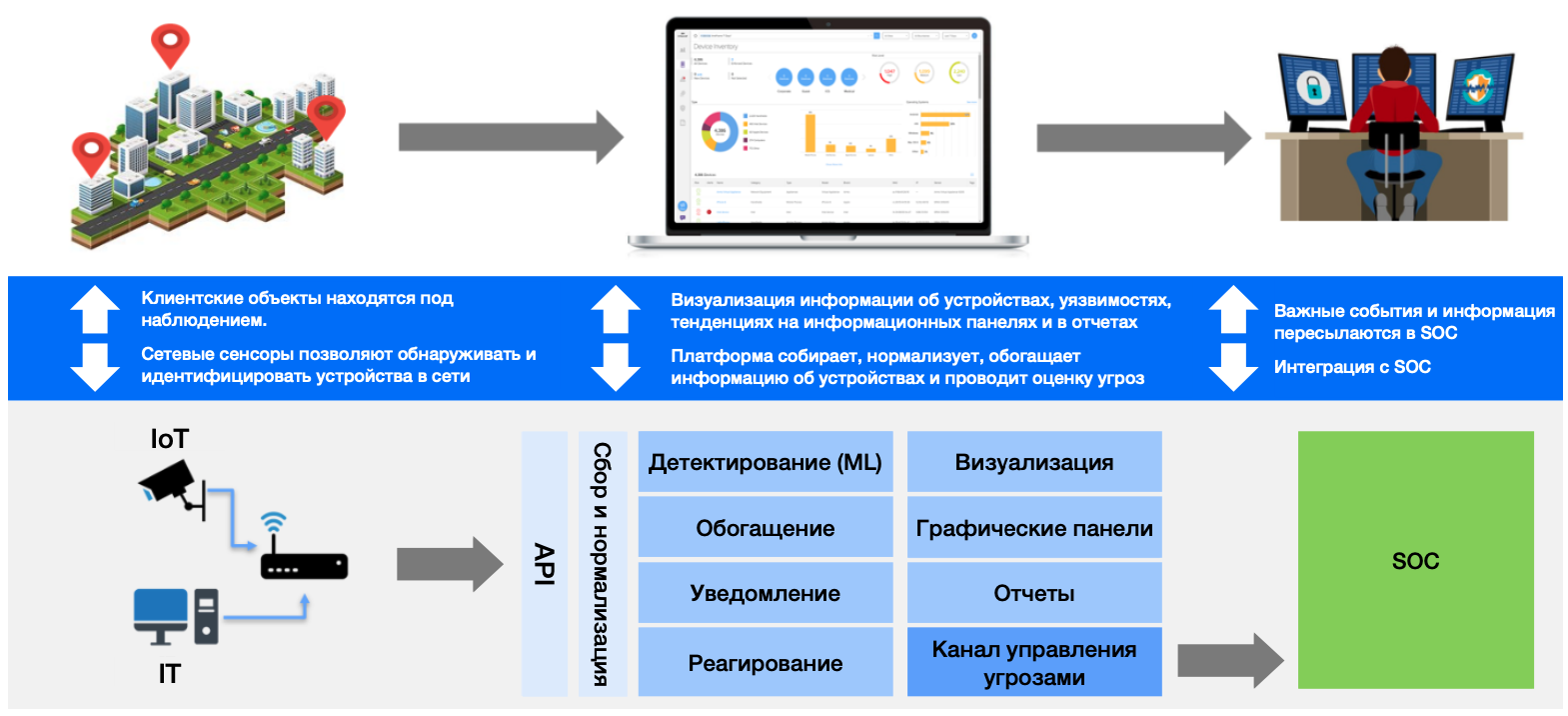

Рис. 4. Дашборд сервиса IBM X-Force Threat Management for IoT

На рис. 4 приведен анонимизированный дашборд с одного из пилотных проектов сервиса IBM X-Force Threat Management for IoT, который дает представление о защищенности IoT- устройств.

Но не все IoT-устройства представляют серьезную угрозу для организации. Их можно классифицировать по критичности на основе результатов инвентаризации.

Как повысить уровень защищенности IoT- инфраструктуры

Решение проблемы должно быть комплексным, оно требует изменений в стратегии ИТ и ИБ за счет изменения имеющихся процессов в структуре организации, технологических платформах, взаимодействиях с поставщиками, а также надзоре.

- В компании должны присутствовать специалисты, которые знают технические особенности IoT-устройств, имеют опыт работы с ними, представляют их роль в организации, знают и применяют основные методы их защиты.

- Карта процессов ИТ и ИБ, сами процессы, стандарты конфигурации и безопасности должны учитывать наличие и особенности IoT- устройств, их архитектуру, жизненный цикл и тонкости эксплуатации.

- Модель рисков и угроз должна быть дополнена ландшафтом IoT.

- Нужно использовать специализированные платформы, а классические технологические платформы ИБ должны поддерживать IoT- устройства.

- 5. При закупках необходимо иметь набор требований ИБ для IoT-устройств, которые позволят избежать поставки небезопасных устройств для организации.

Рассмотрим один из элементов решения на примере инвентаризации с использованием специализированной технологической платформы.

Инвентаризация IoT-устройств

Что важно с точки зрения ИБ при инвентаризации устройств:

- базовые свойства объекта – что за устройство и для чего используется, с какими системами взаимосвязано;

- известные уязвимости;

- местоположение.

Классически инвентаризация устройств, подключенных к сети, может производиться системой класса IT Asset Management и сканером уязвимостей. Но в рассматриваемом вопросе сканеры не подходят для инвентаризации и оценки уязвимостей, так как перечень и набор уязвимостей IoT-устройств в их базе обычно ограничен. К тому же некоторые устройства могут быть слишком простыми и сканер не сможет с ними взаимодействовать, а агенты не смогут быть установлены из-за аппаратных и программных ограничений.

Выходом в данной ситуации является пассивная инвентаризация, построенная на анализе активностей IoT-устройств сенсором. Классические анализаторы трафика и сетевых потоков для этого не подходят, требуется специализированное средство, обладающее возможностями по детектированию IoT-устройств и их классификации.

Пассивная инвентаризация значительно упрощает процесс, уменьшая количество шагов и их трудоемкость, а также увеличивая точность.

С помощью трафика можно определить:

- тип устройства;

- модель устройства;

- является ли оно управляемым;

- является ли оно уязвимым – на основе отпечатков определяется тип, модель и прошивка устройства;

- где оно расположено – по местоположению сенсора, сигналу;

- неиспользуемые устройства;

- миграцию устройств между офисами;

- устройства, которые неправильно расположены.

Данные сведения закрывают основные потребности в информации об IoT-устройствах c точки зрения ИБ.

На рис. 5 представлена логическая схема возможного решения.

Рис. 5. Логическая схема возможного решения

Сенсор нормализует данные и передает их для анализа на сервер управления, который содержит базу устройств, собранных по следующим признакам:

- физические;

- сетевые;

- поведенческие.

На основе собранных данных происходит классификация устройств. В случае обнаружения уязвимости или подо- зрительной активности (например, подключение к ботнету) информация о потенциальном инциденте передается в SOC. Сценарии мониторинга, разработанные на основе модели рисков и угроз, отслеживают сетевые и поведенческие параметры.

Благодаря интеграции системы инвентаризации с CMDB и получению точной информации в CMDB о зараженном устройстве SOC может быстро среагировать и минимизировать потери от инцидента.

Оценка рисков на основе инвентаризационных данных

Качественная инвентаризация позволяет быстрее перейти к количественной оценке рисков и угроз. За счет оценки ландшафта IoT-устройств может быть обнаружено, что имеются новые угрозы ИБ, или определено, что существующие угрозы релевантны и для IoT- устройств.

- https://www.kommersant.ru/doc/4603834

- https://www.ibm.com/downloads/cas/GBPQEPY1

- Нет платформы централизованного управления, отсутствует централизованный мониторинг доступности и событий, настройки вводятся вручную и т.д.

- https://owasp.org/www-pdf-archive/OWASP-IoT-Top-10-2018-final.pdf

- https://krebsonsecurity.com/2016/09/krebsonsecurity-hit-with-record-ddos/

- https://securityintelligence.com/lessons-from-the-dyn-ddos-attack/

- https://www.ibm.com/security/digital-assets/cost-data-breach-report?cm_sp=CTO-_-en-US-_-QMXVZX6R