Как на практике устранять разрывы между защитой ИТ и AСУ ТП?

Редакция журнала "Информационная безопасность", 23/06/25

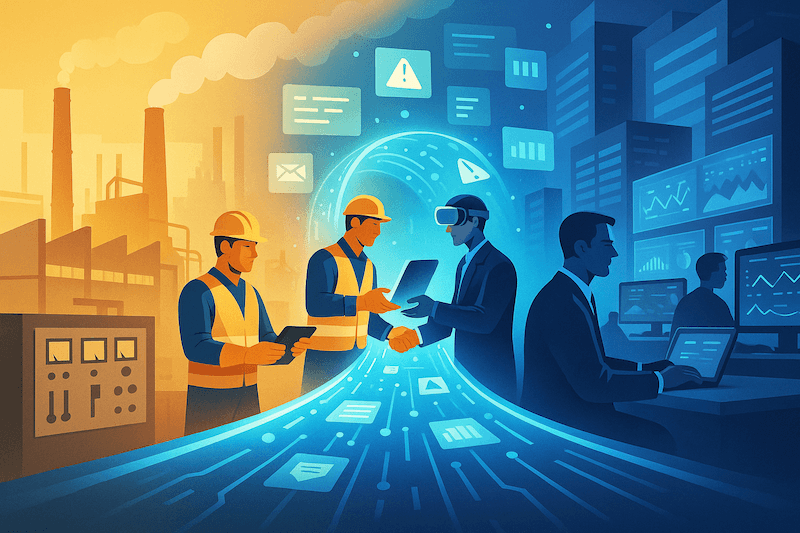

Несмотря на очевидную техническую разницу между ИТ и АСУ ТП, именно организационные барьеры чаще всего мешают выстроить устойчивую систему кибербезопасности в промышленности. Недостаточно просто поделить ответственность между подразделениями: требуется новая модель совместной работы, в которой ИТ, ИБ и технологи не просто "сотрудничают", а действуют как единая команда с общими целями и пониманием процессов.

Михаил Молчанов, Газинформсервис

В первую очередь нужно обеспечить инженерам, эксплуатирующим и администрирующим АСУ ТП, повышение квалификации по ИТ и ИБ, ознакомить под роспись с ЛНА по ИБ на предприятии. Затем необходимо сформировать совместные рабочие группы из специалистов ИТ и АСУ ТП, которые станут центром компетенций для решения задач по защите АСУ ТП и обсуждения возникающих проблем. Для них нужно организовать на постоянной основе совместные семинары для информирования об актуальных угрозах в обеих областях, а также совместные учения по реагированию и устранению инцидентов. Немаловажной мерой является применение единых инструментов для мониторинга и управления безопасностью в обеих областях.

Евгений Генгринович, ИнфоТеКС

Как было правильно отмечено, растет конвергенция ИТ и промышленных информационных инфраструктур, а корпоративная культура многих компаний не меняется. Исторически она создавалась с начала прошлого века, с появлением производственных конвейеров. Было логично разделить эксплуатацию по функциональным блокам, чтобы обеспечить качественный результат на выходе. Но с началом цифровизации и массовым внедрением интеллектуальных ИТ-технологий во все сферы производства, ставшее уже привычным, функциональное деление стало тормозить процесс цифровизации, так как мешает специалистам видеть "картину в целом" и правильно расставлять приоритеты в эксплуатационном процессе.

На практике, надо сфокусироваться не на "устранении разрывов" – это следствие, а не причина, – а на формировании новой корпоративной культуры, которая будет предполагать, что современный инженер-технолог без знаний в области ИТ/ИБ превращается в "хромую утку" и не сможет обеспечить качественную эксплуатацию современных решений. На переходном этапе, пока большинство вузов еще не готовят подобных специалистов, решением станут эксплуатационные подразделения нового типа, в состав которых войдут специалисты ИТ, ИБ и технологи с фокусом на технологические процессы.

Теперь пару слов о распространенном мифе, что объем знаний, которым должен обладать инженер-технолог, настолько велик, что нагружать его еще вопросами ИБ/ИТ невозможно. В цифровой инфраструктуре будет требоваться относительно немного описанных выше инженеров-технологов, команда максимум из 4–5 человек на крупную корпорацию. Работу на местах смогут выполнять специалисты-технологи со средним специальным образованием, которые будут иметь в эксплуатации готовое решение, как мы пользуемся смартфоном, не понимая, как он устроен.

За счет централизованных платформ управления и защиты данных, цифровых двойников и киберполигонов, будет возможность проанализировать любой отказ и устранить, используя удаленные подключения или "руки" специалистов-технологов на местах. На следующем этапе развития технологий, таких специалистов повсеместно начнут замещать роботы.

Илья Карпов, BI.ZONE

У ИТ и АСУ ТП много общего. И там, и там часто используют одни и те же решения и принципы построения сетей, операционные системы и офисные активы (ИБП, принтеры и пр.). Вся возможная экспертиза по кибербезопасности в ИТ достаточно уместна и в АСУ ТП, однако здесь есть своя специфика. Разные специалисты, собранные в одном департаменте, могут делиться знаниями по обеспечению ИБ друг с другом. Так они приходят к единым подходам по кибербезопасности. Например, полезная практика – организовывать обучения на совместных проектах с разделением ролей, а также принимать архитектурные решения при участии всех сторон. Помимо этого стоит проводить совместные разборы инцидентов без учета специализации сотрудников и систем, в которых они произошли.

Евгений Гончаров, Kaspersky ICS CERT

Единственный известный мне способ научиться делать что-то на практике – начать это делать. Ничто так не слаживает рабочий коллектив, как совместная работа. Чтобы помочь командам промышленных организаций повысить эффективность обнаружения атак и реагирования на инциденты, мы разработали специальную услугу – создание руководства по реагированию на инциденты на вашем промышленном предприятии. В ее рамках мы с вашей помощью изучаем вашу ИТ- и OT-инфраструктуру, используемые у вас средств защиты, возможности вашего персонала и разделение ответственности – и создаем специфические для вас процедуры реагирования, учитывающее все ваши существенные технические и организационные особенности.

На завершающем этапе мы проводим тренинги по реагированию на инциденты (по сценариям инцидентов на промышленных предприятиях, исследованных нами и по мотивам публично известных историй), чтобы сотрудники организации отработали новые знания и процедуры на практике. Это является отличным стартом для налаживания совместной работы различных подразделений. Что касается оптимального формата взаимодействия, то он во многом свой для каждого предприятия.

А возможное разделение ответственности зависит, помимо всего прочего, от объективных ограничений, например от имеющихся кадровых и материальных ресурсов. Хотя общее, конечно, есть.

Во-первых, на предприятии должна быть принята всеобъемлющая политика информационной безопасности – документ, утверждающий личную ответственность каждого сотрудника за действия (или бездействие), влияющие на информационную безопасность, на основе которой применяются все прочие меры безопасности. Казалось бы, это очевидно, но на практике, как оказывается, есть не у всех.

Во-вторых, сотрудники подразделений, которым вменены функции обеспечения ИБ, должны иметь полномочия, позволяющие гарантировать выполнение этих функций, и технические средства контроля качества их выполнения. Например, иметь возможность отслеживать и контролировать (разрешать или запрещать и блокировать – в зависимости от обстоятельств) использование любых средств удаленного доступа ко всем цифровым активам предприятия.

Вячеслав Половинко, АМТ-ГРУП

Успех может быть достигнут только комплексным подходом. Организационные меры – кросс-функциональные команды ИБ и АСУ ТП, совместные семинары для обсуждения инцидентов, требований, изменений. Унификация формата взаимодействия: политики, стандарты и регламенты, DevSecOps и РБПО для решений АСУ ТП, совместные учения по кибербезопасности и тренинги, общие системы мониторинга (SIEM для ТСПД), мониторинг сети и приложений (SIEM для ИТ\КСПД). Принятие решения с учетом понимания различий и противоположностей между ИТ и АСУ ТП.