Кибербезопасность умных предприятий: технологии, процессы, люди

Михаил Кондрашин, 29/10/21

Промышленные предприятия по всему миру вкладываются в цифровизацию бизнеса, внедряя технологии из арсенала Индустрии 4.0 (термин, означающий Четвертую промышленную революцию. – Прим. ред.), и вместе с плюсами в виде повышения эффективности производства получают рост числа киберинцидентов и, как следствие, необходимость развертывания технологий управления киберрисками. В случае с умными предприятиями ситуация осложняется еще и тем, что привычные подходы из сферы ИТ позволяют решить проблему лишь частично.

Автор: Михаил Кондрашин, технический директор Trend Micro в России и СНГ

Значимым фактором риска в Индустрии 4.0 являются не только ИТ-системы, но и ОТ-комплексы, а также процессы взаимодействия и люди. Такие выводы были сделаны по итогам проведенного Trend Micro опроса пятисот сотрудников ИТ- и ОТ-подразделений умных предприятий в Германии, США и Японии.

Четвертая промышленная революция предполагает соединение виртуального мира с материальным. В результате рождаются новые цифровые экосистемы, включающие в себя умные фабрики с полной автоматизацией производственного цикла. Новые изделия проектируются в цифровых конструкторских бюро, а когда модель готова, оборудование завода подстраивается под выпуск готового изделия. Все комплектующие заказываются автоматически, логистикой и реализацией также управляет искусственный интеллект. По крайней мере, так должно быть.

К сожалению, реальность пока сильно отличается от идеала. Респонденты во всех трех странах считают, что самой большой проблемой является безопасность технологий. Такого мнения придерживаются 78% опрошенных. Однако в число проблемных факторов также вошли люди (68% опрошенных) и процессы (67% респондентов). При этом более половины участников опроса не принимают технических мер для повышения уровня кибербезопасности. Более того, 61% производителей заявили, что на их заводе были киберинциденты, причем у 75% из них в результате произошла остановка производства, затянувшаяся у 43% более чем на четыре дня. Рост количества подобных инцидентов оказывает непосредственное влияние на производственную деятельность и заставляет осознавать риски, связанные с кибербезопасностью на умных фабриках.

Важной частью работы по устранению этих рисков является тесное сотрудничество команд, отвечающих за информационные технологии и операционную деятельность, – ИТ- и ОТ-подразделений.

Технологическая кибербезопасность

Поскольку компоненты умных заводов взаимодействуют на базе традиционной ИТ-инфраструктуры, состоящей из маршрутизаторов, коммутаторов, серверов и устройств промышленного Интернета вещей (IIoT), для обеспечения ее безопасности целесообразно применять отработанные за много лет классические решения в виде разделения критических участков сети и других технических мер. Разрабатывать эти мероприятия и следить за их реализацией – общая задача ИТ- и OT-команд.

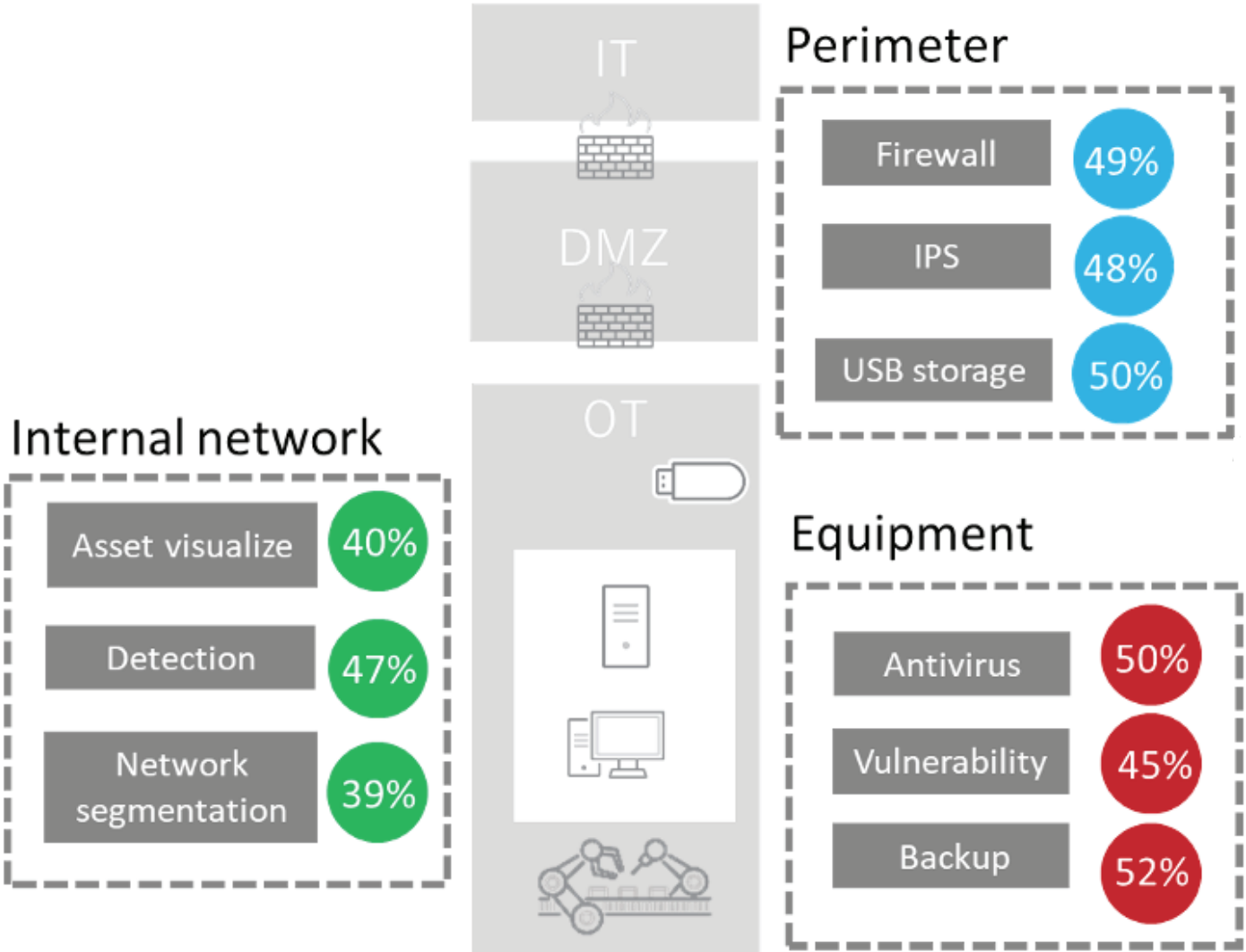

Исследование показало, что на большинстве фабрик уже приняты некоторые технические контрмеры. В рамках опроса они были сгруппированы по трем категориям:

- защита периметра;

- внутренние сети;

- оборудование.

Рис. 1. Меры противодействия киберинцидентам на умных фабриках.

Рис. 1. Меры противодействия киберинцидентам на умных фабриках.

Источник: Trend Micro

Около 80% респондентов в каждой категории ответили, что некоторые контрмеры уже реализованы, однако уровень реализации по каждому конкретному направлению колеблется от 39 до 52% – это свидетельствует о том, что применяемые методы различаются от предприятия к предприятию.

Среди наиболее часто применяемых технических мер противодействия киберинцидентам оказались:

- резервное копирование – 52%;

- развертывание антивируса для оборудования – 50%;

- проверка USB-носителей перед подключением к сети OT – 50%.

В качестве средств защиты периметра участники опроса применяют файрволы и системы предотвращения вторжений (IPS), причем, как ни парадоксально, применяются они меньше чем в половине случаев – на 49 и 48% предприятий соответственно.

Еще реже можно встретить сегментацию сети и визуализацию активов. Их используют лишь 39 и 40% респондентов.

Это объясняется тем, что в отличие от относительно легко реализуемой защиты периметра и отдельных устройств сегментация сети требует настоящей революции в сетевой инфраструктуре.

Кибербезопасность процессов

Для обеспечения кибербезопасности критически значимым фактором является тесное взаимодействие ИТ- и ОТ-подразделений. Понимают это и участники опроса – почти 90% из них выстроили процессы эксплуатации и реагирования на инциденты. Однако лишь в 12% заводов команды сотрудничают на всех этапах.

Формируя стратегию кибербезопасности, 89% организаций выстраивают соответствующие операционные процессы, а 88% – еще и процессы реагирования на инциденты. Это свидетельствует о том, что руководство осознает, что кибербезопасность требует не только внедрения технических средств противодействия, но и распознавания инцидентов в обычном режиме работы.

Для эффективного использования технических средств важно правильно настроить инструменты безопасности и оперативно выявлять аномалии.

Для надлежащего реагирования на инциденты в области безопасности необходим уровень готовности сотрудников, состоящий из корпоративной киберкультуры и выстроенных процессов.

Обеспечение такого уровня безопасности требует выделенного руководителя, который не только понимает, как устроено производство и что такое межсетевой экран, но и владеет навыками организации защиты от киберрисков. Этот руководитель должен работать на пересечении сфер ИТ, ОТ и ИБ, глубоко понимая процессы взаимодействия подразделений, узлов и систем, а также владеть навыками применения стандартов безопасности ISO 27001 и NIST CSF.

Участники опроса отмечают, что наиболее важным первым шагом к реализации стратегии кибербезопасности умного производства является назначение CSO – заместителя директора по информационной безопасности. Этой точки зрения придерживаются 60% респондентов.

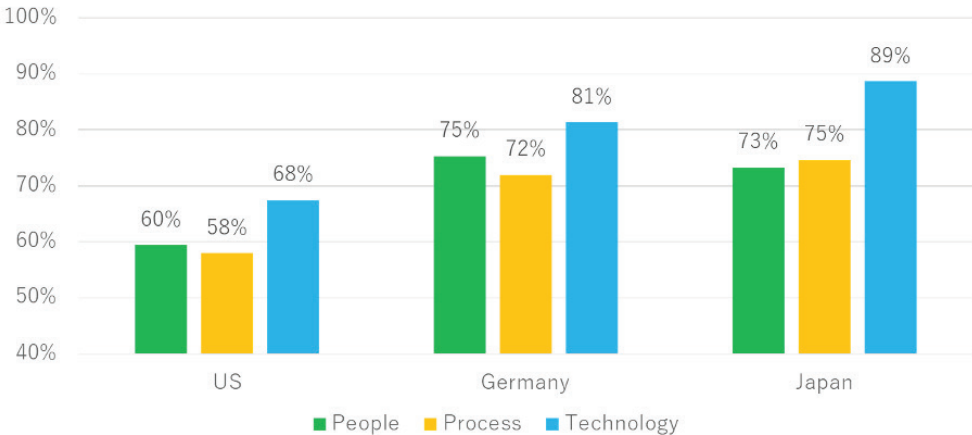

Рис. 2. Значимость различных факторов в защите умных предприятий

Рис. 2. Значимость различных факторов в защите умных предприятий

Защита от человеческого фактора

Значимость человеческого фактора в защите умных предприятий признается всеми участниками опроса, хотя и в меньшей степени, чем технические меры и выстроенные процессы.

В США лишь 60% опрошенных признают значимость человеческого фактора в киберзащите наряду с процессами и средствами обеспечения безопасности. В Германии и Японии управлению человеческими ресурсами и нетехническим аспектам кибербезопасности уделяется больше внимания, но и в этих странах наиболее действенными мерами попрежнему считаются технические.

Несмотря на относительное единодушие опрошенных специалистов, анализ киберпреступных тенденций последних лет показывает, что организаторы атак всё реже используют в качестве первичного вектора для проникновения в системы технические средства в виде эксплуатации уязвимостей. В ситуации, когда внимание ИТ-, ИБ- и ОТ-команд сосредоточено на технической защите, слабым звеном оказываются люди.

Применение социальной инженерии, создающей множество возможностей для манипуляции сотрудниками, приводит к тому, что они, как марионетки, выполняют все задания хакеров-кукловодов: устанавливают "новую версию" плагина для среды разработки, вводят учетные данные от корпоративной сети и делают другие не менее опасные вещи.

Снизить риски, связанные с человеческим фактором, помогает обучение сотрудников по вопросам кибербезопасности. Это самый распространенный способ защиты производства от цифровых атак на людей. Однако для создания полноценного "человеческого файрвола" обучения недостаточно. По данным исследований, обучение формирует безопасное поведение при кибератаках лишь у 9% сотрудников [1]. Для повышения уровня защищенности людей их необходимо тренировать в условиях, максимально приближенных к реальным киберинцидентам. Такой подход в сочетании с внедрением корпоративной культуры кибербезопасности позволит повысить количество "безопасных" сотрудников до 49%.

Безопасная перспектива

Производители спешат внедрить на производстве технические меры кибербезопасности, но этот процесс далек от завершения. Ключом к движению вперед является вовлечение как ИТ, так и ОТ в процесс принятия решений.

Следующими шагами должны стать повышение прозрачности активов, выявление рисков и постановка целей. Культура кибербезопасности умных производств находится в фазе развития, поэтому инциденты в сфере кибербезопасности – распространенное явление.

Даже лучшие технические средства не могут обеспечить достаточный уровень защиты, поскольку кибербезопасность умных фабрик включает в себя и нетехнические аспекты – выстроенные процессы безопасности и безопасное поведение людей.

Реализацию такого подхода следует сделать обязательной частью корпоративной стратегии, поскольку игнорирование актуальных тенденций может привести к печальным последствиям для бизнеса.