Методы обеспечения ИБ для промышленных IoT-систем

Константин Саматов, 03/02/21

Тенденции перехода к “цифровому обществу” вывели на первый план информационные инфраструктуры, состоящие из устройств Интернета вещей, причем в последние годы наблюдается тенденция роста использования Интернета вещей в промышленном сегменте. Однако увеличение количества указанных систем неизбежно приводит к увеличению рисков для их безопасности. В рамках данной статьи поговорим об особенностях обеспечения информационной безопасности промышленных IoT-систем.

Автор: Константин Саматов, руководитель комитета по безопасности КИИ, член правления Ассоциации руководителей служб информационной безопасности, преподаватель дисциплин информационной безопасности в УрГЭУ и УРТК им. А.С. Попова.

Что такое промышленный Интернет вещей?

На текущий момент нет единого толкования понятий "Интернет вещей" и "промышленный Интернет вещей".

Так, п. 3.1. ПНСТ1 419-2020 "Информационные технологии. Интернет вещей. Общие положения"2 определяет Интернет вещей (Internet of Things, loT) как инфраструктуру взаимосвязанных сущностей, систем и информационных ресурсов, а также служб, позволяющих обрабатывать информацию о физическом и виртуальном мире и реагировать на нее. Данное определение скопировано из ISO/IEC 20924:2018 Information technology – Internet of Things (IoT) – Vocabulary ("Информационные технологии – Интернет вещей (IoT) – Словарь").

В свою очередь, п. 4 Стратегии развития информационного общества в Российской Федерации на 2017–2030 гг. (утв. Указом Президента Российской Федерации от 9 мая 2017 г. No 203) дает следующие определения:

- индустриальный интернет – концепция построения информационных и коммуникационных инфраструктур на основе подключения к информационно-телекоммуникационной сети "Интернет" промышленных устройств, оборудования, датчиков, сенсоров, систем управления технологическими процессами, а также интеграции данных программно-аппаратных средств между собой без участия человека;

- интернет вещей – концепция вычислительной сети, соединяющей вещи (физические предметы), оснащенные встроенными информационными технологиями для взаимодействия друг с другом или с внешней средой без участия человека.

Таким образом, из анализа определений можно сделать вывод о том, что промышленный Интернет вещей (Industrial IoT, далее – IIoT) представляет собой совокупность автоматизированных систем управления производственным и/или технологическим процессом, а также отдельных их компонентов, образующих единую информационную инфраструктуру посредством информационно-телекоммуникационной сети "Интернет".

Методы обеспечения информационной безопасности IIoT

Для того чтобы определить методы обеспечения информационной безопасности, в первую очередь необходимо понять, какими характеристиками обладает тот или иной объект защиты.

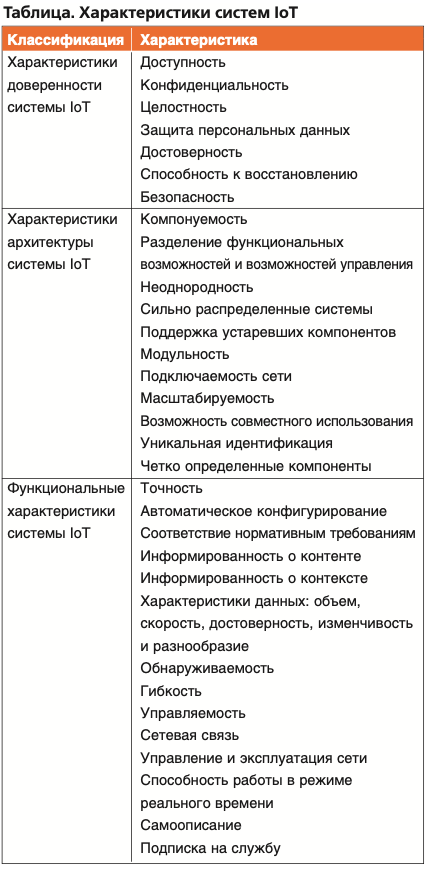

Характеристики систем IoT определены в разделе 7 ПНСТ 438-2020 (ИСО/МЭК 30141:2018) Информационные технологии (ИТ). Интернет вещей. Типовая архитектура (см. табл.).

С точки зрения обеспечения информационной безопасности важными являются характеристики доверенности системы IoT. Доверенность определяется как степень доверия к тому, что система работает, согласно ожиданиям, с такими свойствами, как безопасность, защищенность, приватность, надежность и способность к восстановлению в условиях воздействия окружающей среды, ошибок персонала, системных сбоев и атак3. При этом следует обратить внимание на то, что по сути системы IIoT являются автоматизированными системами управления, подключенными к информационно-телекоммуникационной сети Интернет, а следовательно большинство методов по обеспечению их информационной безопасности будут обусловлены предъявляемыми к системам данного вида требованиями по информационной безопасности, установленными приказами ФСТЭК России от 14.03.2014 г. No 31 "Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды" и от 25.12.2017 г. No 239 "Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации".

Рассмотрение общих методов защиты автоматизированных систем управления видится нецелесообразным ввиду наличия большого количества публикаций, посвященных данной тематике, поэтому далее в статье рассмотрим только методы обеспечения безопасности, характерные исключительно для систем IIoT, которые, естественно, должны применяться в комплексе с реализацией установленных законодательством требований по обеспечению информационной безопасности.

Общеизвестно, что безопасность информации представляет собой состояние, при котором обеспечиваются такие свойства информации, как конфиденциальность, доступность и целостность.

В части конфиденциальности для систем IIoT характерно то, что указанные системы могут содержать в себе персональные данные или набор информации, которая путем агрегации, анализа или применения других способов может стать персональными данными.

С учетом того, что система имеет подключение к глобальной информационно-телекоммуникационной сети, основными методами обеспечения конфиденциальности будут:

- запрет чтения данных или управляющих сообщений для неавторизованных людей или систем;

- разграничение доступа между авторизованными пользователями и компонентами служб, в том числе с применением механизмов криптографии;

- обработка минимально необходимого набора персональных данных и их удаление сразу после утраты необходимости в их обработке.

Следует обратить внимание на часто встречающееся заблуждение, что учетные записи пользователей IIoT якобы не являются персональными данными. Набор таких данных, как фамилия, имя и отчество, должность или роль в системе, как правило, позволяет достоверно идентифицировать конкретное физическое лицо, а согласие работника организации на то, что указанные данные являются общедоступными, не убирает их из категории персональных данных.

Согласно ГОСТ Р ИСО/МЭК 27000–20124 доступность – это свойство быть доступным и готовым к использованию по запросу авторизованной сущности. В части доступности для систем IIoT характерно то, что авторизованными сущностями могут быть как пользователи, так и компоненты служб.

В этой связи доступность для IIoT следует рассматривать в трех аспектах5:

- Доступность самого устройства, которая связана как с его внутренними свойствами корректной работы на протяжении времени, так и с сетевой подключаемостью, возможностью взаимодействия с другими устройствами по сети Интернет.

- Доступность данных, которая связана со способностью системы осуществлять прием-передачу требуемых данных из системного компонента или в него.

- Доступность служб, которая связана со способностью системы предоставлять запрошенную службу пользователям с предварительно определенным качеством обслуживания.

Соответственно, учитывая вышеизложенные особенности, можно сказать, что на передний план выходят следующие методы обеспечения информационной безопасности:

- резервирование каналов связи;

- мониторинг событий информационной безопасности и раннее предупреждение компьютерных атак.

Целостность является критически важной характеристикой систем IIoT. Данные, используемые для процессов принятия решений в системе и исполняемом программном обеспечении, не должны быть изменены неисправными или неавторизованными устройствами, злоумышленниками или условиями окружающей среды6.

Помимо стандартных методов обеспечения целостности, реализуемых в рамках исполнения требований регуляторов, в части IIoT-систем следует обратить внимание на то, что важно обеспечить целостность программного кода, исполняемого в процессе работы системы, обеспечить защиту от внесения в него изменений в целях прекращения или изменения нормальной работы системы. В этой связи важное значение приобретают такие методы обеспечения безопасности, как:

- статический и динамический анализ исходного кода;

- выстраивание процессов безопасной разработки;

- обеспечение целостности исходного кода средствами электронной подписи.

- Предварительный национальный стандарт.

- Вступает в силу 01.01.2021 и действует до 01.01.2024 г.

- ПНСТ 438-2020 (ИСО/МЭК 30141:2018) Информационные технологии (ИТ). Интернет вещей. Типовая архитектура.

- ГОСТ Р ИСО/МЭК 27000–2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология.

- ПНСТ 438-2020 (ИСО/МЭК 30141:2018) Информационные технологии (ИТ). Интернет вещей. Типовая архитектура.

- ПНСТ 438-2020 (ИСО/МЭК 30141:2018) Информационные технологии (ИТ). Интернет вещей. Типовая архитектура.