О Web, ты уязвимый мир!

Евгения Красавина, 07/06/19

Руководитель отдела продвижения и развития продуктов Positive Technologies Евгения Красавина рассказала об изнанке Web-приложений, а именно: насколько хорошо в нем освоились злоумышленники, какие Web-уязвимости чаще встречаются, и поделилась опытом борьбы с ними.

Средняя температура по больнице растет

Подводя итоги 2018 г., мы отметили, что количество уникальных киберинцидентов на 27% превысило показатели 2017 г. Пики активности наблюдались в феврале, мае, июле и в конце года, что связываем со всплесками атак злоумышленников в преддверии и во время крупных спортивных соревнований (зимних Олимпийских игр и чемпионата мира по футболу), а также с предновогодним периодом, когда финансовая активность и организаций, и частных лиц повышается.

Почти четверть атак (23%) были направлены на частных лиц. В 19% инцидентов жертвами хакеров стали государственные учреждения, в 11% случаев пострадали медицинские, а в 10% -- финансовые организации. Чаще всего злоумышленники атаковали инфраструктуру (49%) и Web-ресурсы (26%) компаний.

Данные -- новое золото

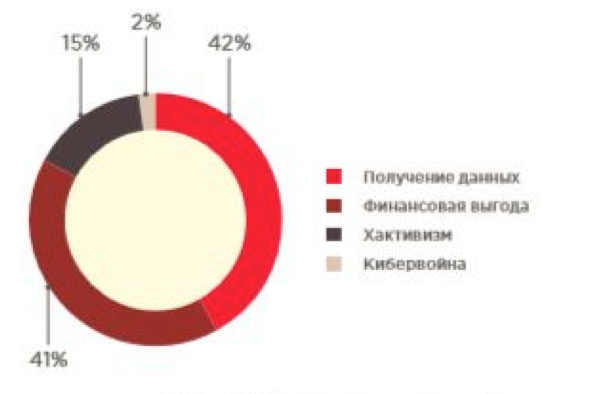

В эру информационного перенасыщения продолжает расти доля атак, направленных на кражу информации (42%). При этом такие атаки зачастую содержат финансовый подтекст: украденные данные затем используются для кражи денег, шантажа или размещаются для продажи на теневом рынке.

В 2018 г. злоумышленники похищали преимущественно персональные данные (30%), учетные данные (24%) и данные платежных карт (14%). Многие инциденты, связанные с кражей персональных данных, объясняются цифровой неграмотностью их владельцев. Зачастую люди добровольно предоставляют личные данные за небольшое вознаграждение в онлайн-сервисах или размещают их в открытом доступе в соцсетях, не понимая, насколько ценной может быть эта информация для злоумышленников.

По нашим сведениям, наиболее распространены в Даркнете объявления о продаже учетных данных пользователей к различным сервисам (59%). Среди учетных записей наибольшую ценность для злоумышленников представляют логины и пароли пользователей платежных систем, онлайн-банков и криптовалютных бирж. Пароли от популярных онлайн-магазинов, таких как Ebay или Amazon, также пользуются спросом, ведь в личных кабинетах пользователей обычно уже привязаны банковские карты, что позволяет преступникам совершать покупки за чужой счет, или они используют эти торговые площадки для того, чтобы обналичить деньги с украденных банковских карт путем покупки товаров от чужого имени и их дальнейшей перепродажи.

Уязвимый Web

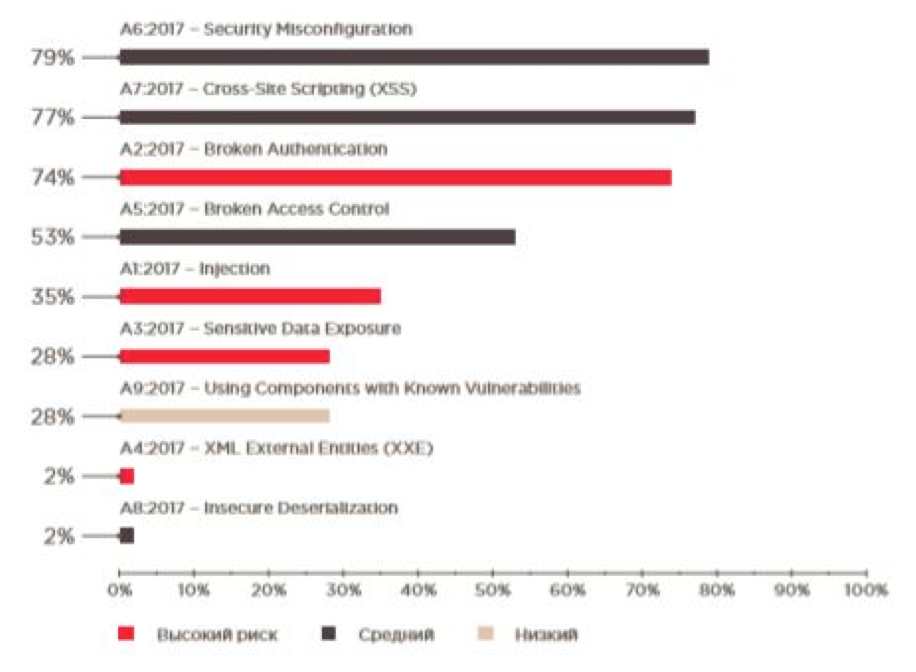

Проводя анализ Web-приложений в 2018 г., наши специалисты находили около 70 различных видов уязвимостей. По-прежнему высока доля Web-приложений с уязвимостями "Межсайтовое выполнение сценариев" (Cross-Site Scripting, XSS). В четырех из пяти Web-приложений отмечены ошибки конфигурации: параметры по умолчанию, стандартные пароли, сообщения об ошибках, в которых раскрываются версии используемого ПО, установочные пути и другие данные, представляющие ценность для злоумышленника на этапе сбора информации о системе и при планировании атаки.

Наши эксперты также отметили снижение доли Web-приложений, подверженных уязвимости "Внедрение внешних сущностей XML" (XML External Entities, XXE). Однако не можем утверждать, что это тренд, скорее это особенность выборки Web-приложений. Напротив, если говорить о Web-уязвимостях в целом, то XXE по-прежнему актуальна. В 2017 г. она впервые вошла в рейтинг OWASP Top 10 и сразу заняла четвертую позицию.

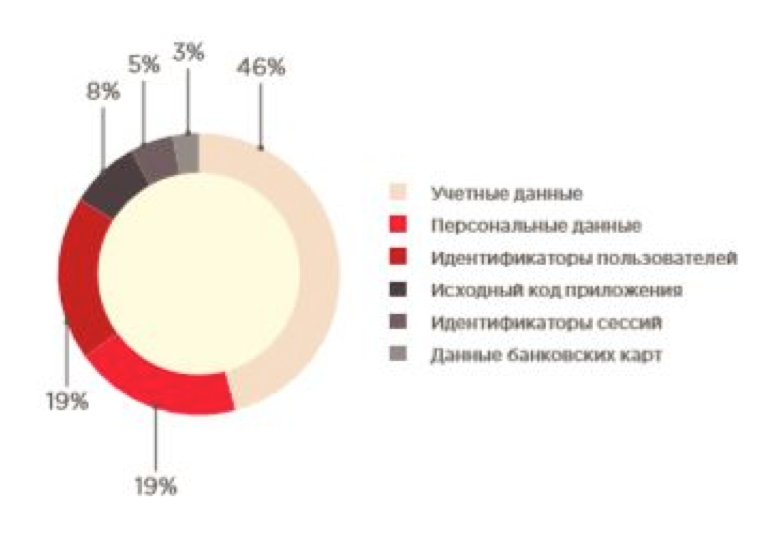

Тренд утечки важной информации наблюдается в 2018 г. во всем мире. Причиной многих громких инцидентов становятся недостатки администрирования и разграничения доступа к различным ресурсам, при этом наше исследование демонстрирует проблемы безопасного хранения важных данных в Web-приложениях. Так, в 46% утечек в Web-приложениях под угрозу попадают учетные данные. Персональные данные обрабатываются в 91% исследованных нами Web-приложений, при этом в 18% этих систем возможна их утечка (19% всех утечек).

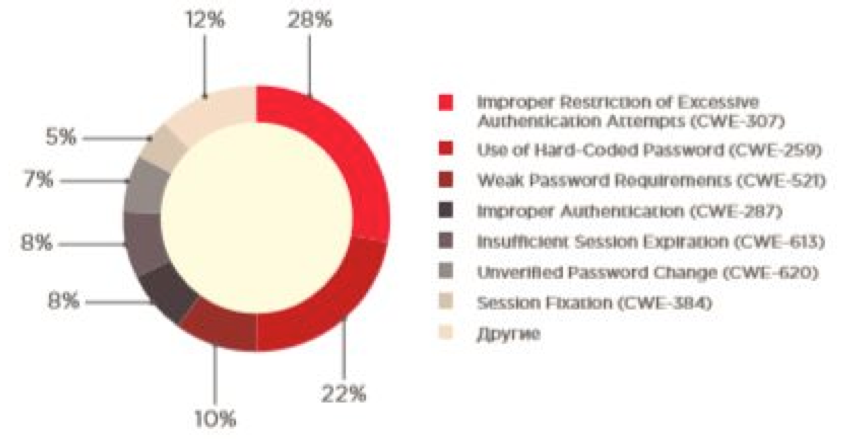

Уязвимости, связанные с недостатками механизмов аутентификации и управления сессиями, могут стать причиной несанкционированного доступа к функциональным возможностям Web-приложения или его контенту.

При автоматизированном анализе Web-приложений наши специалисты часто сталкиваются с жестко заданными в коде паролями, например, для доступа к СУБД или к API сторонних систем. Злоумышленник, получивший доступ к исходному коду или документации, может воспользоваться этими учетными данными для несанкционированного доступа к соответствующим системам и кражи информации. Кроме того, в ряде случаев обнаруженные нами жестко заданные пароли не отвечают минимальным требованиям к стойкости, а значит, могут быть успешно подобраны в результате брутфорс-атак. В свою очередь, смена скомпрометированного пароля потребует внесения изменений в код.

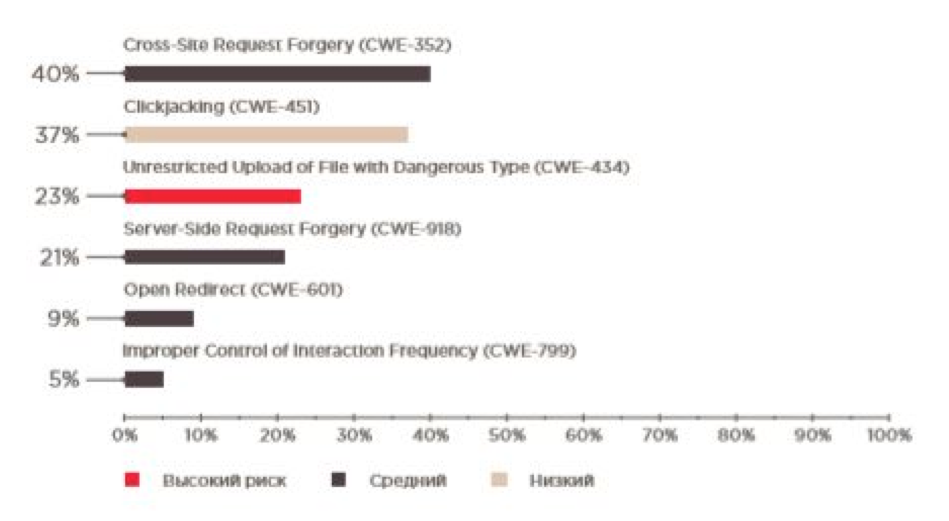

Сообщество OWASP выделяет ряд уязвимостей, не вошедших ни в одну из категорий Top 10--2017, наличие которых рекомендуется проверять. Например, возможность загрузки произвольных файлов -- критически опасная уязвимость, которая позволяет злоумышленнику загружать на сервер исполняемые файлы и выполнять код, что может привести к получению им полного контроля над Web-приложением и сервером.

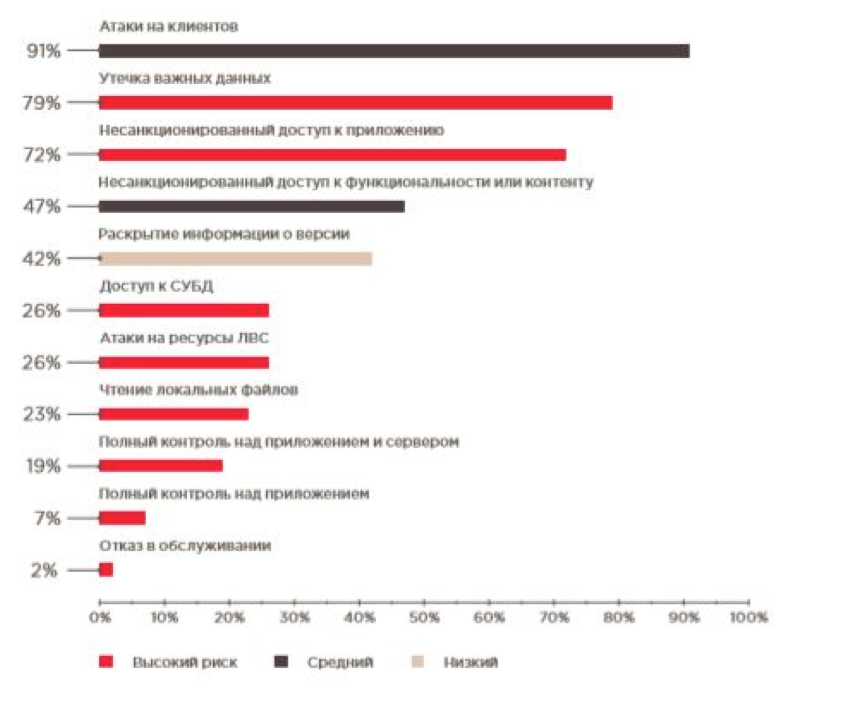

Анализ угроз

В 2017 г. каждое второе Web-приложение (48%) было под угрозой несанкционированного доступа, однако в 2018 г. доля таких приложений выросла до 72%. В 19% Web-приложений были найдены критически опасные уязвимости, позволяющие получить контроль не только над приложением, но и над ОС сервера, и зачастую его компрометация позволяет развивать атаку на корпоративные ресурсы.

Однако атаки на инфраструктуру возможны и без полного контроля над сервером Web-приложения. Например, уязвимость "Подделка запроса со стороны сервера" (Server-Side Request Forgery, SSRF) позволяет сканировать ЛВС и обращаться к внутренним ресурсам.

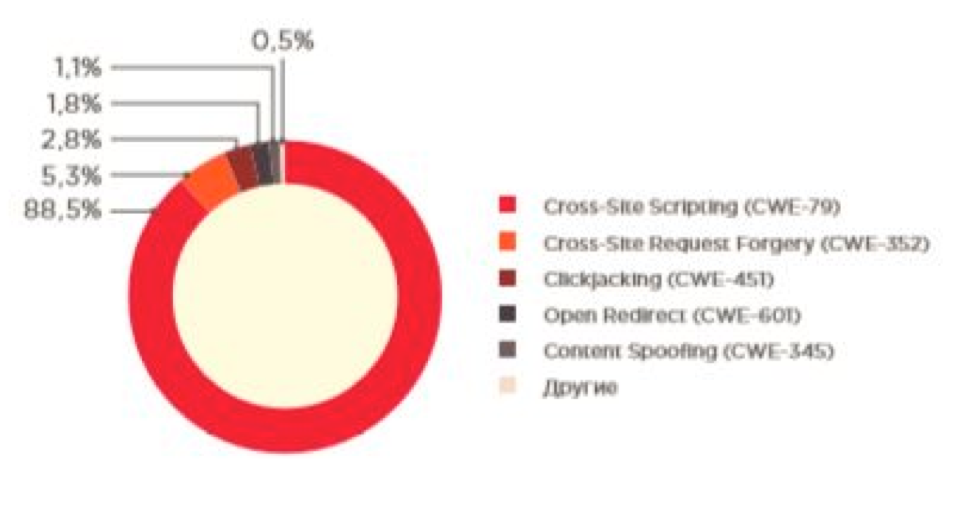

По-прежнему почти каждое Web-приложение содержит уязвимости, которые позволяют совершать атаки на пользователей. В большинстве случаев, как и прежде, это "Межсайтовое выполнение сценариев" (Cross-Site Scripting, XSS). Однако в этом году доля данной уязвимости стала еще внушительней (88,5% против 77,9% в прошлом году).

Неужели все настолько плохо?

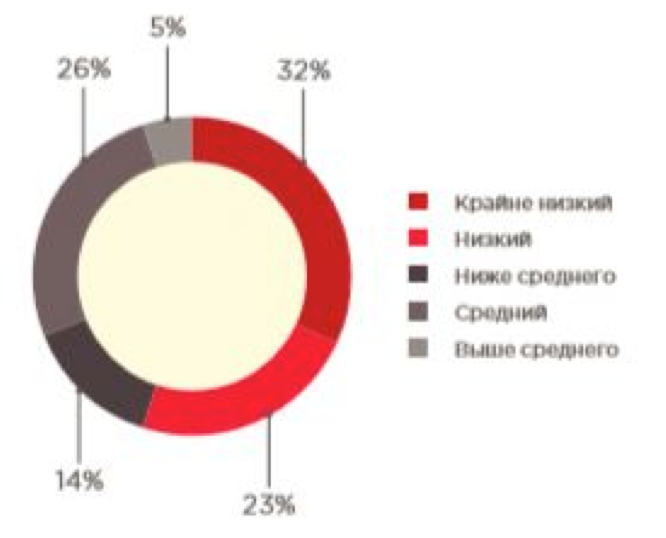

Большинство Web-приложений имеют низкий уровень защищенности. При этом доля Web-приложений с крайне низким уровнем защищенности выросла по сравнению с прошлым годом почти в два раза, а среднее число уязвимостей в одной системе для отдельных категорий уязвимостей увеличилось многократно.

Для эффективного обеспечения безопасности Web-приложений мы рекомендуем проводить анализ их защищенности. Наличие исходного кода (тестирование методом белого ящика) делает анализ более эффективным, позволяя выявить и в дальнейшем устранить уязвимости, не дожидаясь кибератак. При этом необходимо подчеркнуть: важна регулярность такого анализа, ведь только систематический подход позволяет минимизировать число уязвимостей в системе и оптимизировать ресурсы для их устранения.

Результаты нашего исследования говорят о том, что уязвимости высокого уровня риска содержатся и в тестовых, и в продуктивных системах. Анализ защищенности Web-приложения начиная с самых ранних этапов его разработки не только снижает затраты на устранение выявленных уязвимостей, но и повышает его эффективность.

Для исправления 83% уязвимостей, включая большинство критически опасных, разработчику Web-приложения придется внести изменения в программный код. Не секрет, что даже частичная переработка Web-приложения может потребовать от компании значительных ресурсов. Чтобы снизить риск нарушения бизнес-процессов в течение времени, которое потребуется на выпуск нового релиза Web-приложения, мы рекомендуем использовать специализированные решения, в частности межсетевые экраны уровня приложений (Web Application Firewalls, WAF). Только комплексный подход к защите Web-приложений сводит риск успешных кибератак к минимуму, позволяя тем самым сохранить деньги, репутацию и доверие клиентов.

Гиганты под угрозой

Самый крупный взлом в истории Facebook случился в конце сентября 2018 г. 28 сентября гигант сферы социальных медиа заявил в своем блоге, что его специалисты обнаружили инцидент информационной безопасности, напрямую затрагивающий примерно 50 млн человек и вызывающий проблемы у 90 млн человек по всему миру.

Взлом заставил команду Марка Цукерберга сбросить токены авторизации еще у 40 млн человек, доведя общее количество пострадавших пользователей Facebook до 90 млн. В результате взлома порядка 90 млн пользователей пришлось снова авторизоваться в Facebook, а также в любых других приложениях, где для авторизации использовался аккаунт соцсети.

Причиной нарушения данных стала уязвимость в коде программы. Киберпреступники сумели получить доступ к такой конфиденциальной информации, как дни рождения пострадавших пользователей и их друзей, история активности в Facebook, полное имя, адреса и вообще все, чем они делились на страницах этой соцсети.

Об инциденте было сообщено властям. Facebook извинился и подтвердил, что нарушение было массовым и специалисты до сих пор расследуют причину взлома. В настоящий момент неизвестно, кто стоял за данной атакой.