Российское решение MULTIFACTOR: повышаем иммунитет среды идентификации и доступа

Виктор Чащин, 07/06/23

Иммунитет среды идентификации и доступа (Identification and Access Control Immunity, IAC Immunity) – это термин, используемый для описания способности защитных механизмов предотвращать обход мер безопасности, связанных с идентификацией и управлением доступом. Система, обладающая иммунитетом IAC, защищена от попыток несанкционированного доступа к конфиденциальным данным или ресурсам путем отслеживания и контроля всех запросов на доступ и проверки их правильности. Этот тип защиты позволяет предотвратить атаки на учетные записи пользователей, брутфорс-атаки и использование уязвимостей в системе управления доступом.

Автор: Виктор Чащин, операционный директор ООО “МУЛЬТИФАКТОР”

Иммунитет IAC и многофакторная аутентификация

Многофакторная аутентификация (MFA) является одним из инструментов, которые могут использоваться для реализации IAC. Иммунитет IAC и MFA имеют схожие концепции, так как оба метода усиливают безопасность доступа к системе и данных. Они предполагают использование нескольких факторов для аутентификации пользователя. В случае IAC это может включать в себя множество факторов, таких как IP-адрес пользователя, местоположение, используемый для доступа браузер и т.д., в то время как MFA обычно использует три фактора: то, кем пользователь является, то, что он знает (например, пароль) и то, чем владеет (одноразовый код, отправляемый на мобильный телефон).

Идея заключается в том, что использование нескольких факторов снижает вероятность того, что злоумышленник сможет получить доступ к учетной записи или системе, даже если он украдет или подберет один из факторов. Это повышает уровень безопасности и снижает риск утечки данных.

В свою очередь, IAC является важной составляющей модели безопасности Zero Trust, которая строится на идее, что все ресурсы, включая устройства, приложения и данные, должны быть защищены с помощью строгой аутентификации и авторизации. В этой модели предполагается, что любой пользователь или устройство, которые пытаются получить доступ к ресурсам, должны пройти процесс аутентификации и авторизации, прежде чем им будет предоставлен доступ. IAC обеспечивает дополнительный уровень безопасности, а также помогает в обнаружении потенциальных угроз и вредоносных действий, которые могут быть связаны с определенными контекстами и окружением.

MULTIFACTOR – практическая реализация MFA

MULTIFACTOR [1] – это российская система многофакторной аутентификации и контроля доступа для Linux- и Windows-серверов, систем виртуализации и облаков, Exchange, VPN, VDI, корпоративных приложений и сайтов. Она легко встраивается в любой процесс и проверяет подлинность пользователей, используя наиболее современные и безопасные способы аутентификации, за счет чего риск неавторизованного доступа снижается на 99%, не создавая новых рисков.

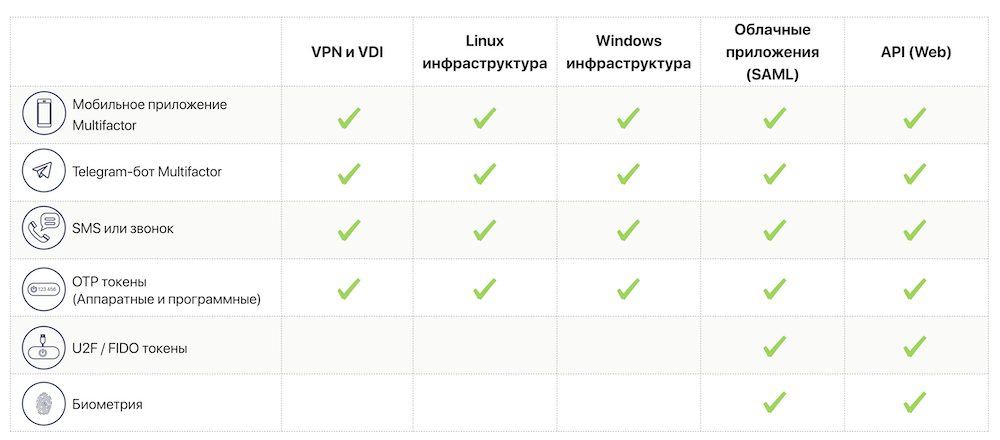

MULTIFACTOR предоставляет несколько различных способов аутентификации, которые доступны в зависимости от типа защищаемого ресурса (см. рис. 1).

Рис. 1. Поддерживаемые методы аутентификации в MULTIFACTOR

Какие ресурсы может защитить MULTIFACTOR:

- средства коммутации, аппаратные и программные межсетевые экраны (CheckPoint, Cisco, UserGate, Citrix Gateway и др.);

- средства облачной виртуализации (VMware vCloud, Huawei Cloud и др.);

- удаленные рабочие станции и VDI (Citrix, RDP, VMware Horizon и др.);

- облачные приложения (GSuite, Trello, SalesForce, Slack и др.);

- Windows-инфраструктуру (Outlook Web Access, Windows VPN, NPS, Remote Desktop Gateway и др.);

- Linux-инфраструктуру (OpenVPN, SSH, Sudo и др.).

Единый вход (SSO)

Single Sign-On (SSO) – это метод аутентификации, который позволяет пользователям получать доступ к нескольким приложениям и ресурсам, используя один набор учетных данных (например, из Active Directory). SSO значительно упрощает процесс аутентификации, поскольку пользователь может войти в систему только один раз и получить доступ ко всем приложениям и ресурсам.

Одним из главных преимуществ SSO является повышение удобства использования и уменьшение количества паролей, которые пользователь должен запомнить или сохранить в безопасности. Кроме того, SSO также повышает безопасность, так как пользователь не должен вводить учетные данные для каждого приложения или ресурса, и, следовательно, риск ошибки или неправильного ввода пароля снижается.

SSO также может помочь упростить управление учетными записями и правами доступа. Администраторы могут легко управлять доступом пользователей ко всем приложениям и ресурсам, используя централизованную систему управления доступом.

В целом SSO является удобным и безопасным методом аутентификации, который упрощает процесс доступа к приложениям и ресурсам, повышает безопасность и упрощает управление учетными записями и правами доступа.

Портал самообслуживания (SSP)

Портал самообслуживания (Self-Service Portal, SSP) позволяет пользователям самостоятельно управлять своими учетными записями, профилями и доступом к ресурсам. Он удобен для пользователей, так как позволяет им выполнять ряд задач без необходимости обращаться к администратору системы, например:

- позволяет пользователю самостоятельно настраивать и подтверждать владение вторым фактором доступа, менять текущий или истекший пароль после полной аутентификации;

- самостоятельный онбординг для пользователей;

- самостоятельная конфигурация MFA;

- решение проблем с доступом без участия ИТ-поддержки.

В апреле 2023 г. на портале самообслуживания MULTIFACTOR добавилась возможность самостоятельного восстановления забытого пароля для пользователей Active Directory [2], что снизит затраты на ИТ-поддержку пользователей заказчика. Ранее для замены утерянного или забытого пароля пользователь обращался в службу технической поддержки или к администратору системы организации. Временный пароль часто является стандартным значением, который знают все сотрудники организации, либо может передаваться по незащищенным каналам связи. Теперь, при использовании в организации портала MULTIFACTOR, пользователь сможет самостоятельно сменить забытый пароль при условии прохождения предварительной аутентификации в мобильном приложении Multifactor.

Из последних обновлений также было опубликовано обновление мобильного приложения Multifactor, в которое была добавлена поддержка OTP-кодов [3] в качестве метода подтверждения запросов доступа.

Аудит-лог и уведомления

Все транзакции аутентификации записываются в журнал, доступный через личный кабинет администратора. Данные в журнале незаменимы при расследовании инцидентов и форензике.

В личном кабинете администратора Multifactor можно управлять пользователями, группами пользователей, ресурсами и объектами доступа, способами аутентификации.

В MULTIFACTOR настраиваются групповые политики доступа по набору критериев:

- способы аутентификации;

- информационные ресурсы и объекты доступа;

- IP-адрес или диапазон адресов;

- время и дни недели.

Инструменты разработчика: REST API

Двухфакторная аутентификация MULTIFACTOR может быть интегрирована с проприетарными приложениями и серверной инфраструктурой, она позволяет:

- проводить аутентификацию в системе MULTIFACTOR;

- создавать запросы доступа на двухфакторную аутентификацию;

- управлять пользователями: регистрировать, удалять пользователей, изменять их данные;

- генерировать ссылки на интерфейс для самостоятельной регистрации второго фактора пользователем;

- отправлять ссылки для самостоятельной регистрации на e-mail пользователя.

MULTIFACTOR: легко настроить

Пользователи для себя могут самостоятельно настроить аутентификацию при первом входе. Все работает в браузере без установки плагинов, драйверов и каких-либо сторонних приложений или в нативном клиенте используемого толстого клиента.

Для подключения после регистрации в системе управления MULTIFACTOR необходимо проанализировать все процессы вашего приложения, которое требуется защитить от несанкционированного доступа. Как минимум это вход (логин) и восстановление пароля.

Хорошей мыслью будет добавить второй фактор аутентификации для действий, требующих особого контроля и аудита, например выгрузки отчета по продажам со всеми контрагентами.

После несложной интеграции с MULTIFACTOR обязательно протестируйте работу приложения перед запуском.

MULTIFACTOR готов для работы в таком окружении:

- инфраструктура Linux: OpenVPN, Linux SSH, Linux SUDO;

- инфраструктура Windows: Windows Logon, Windows VPN, Windows Remote, Desktop Gateway, OWA, ADFS;

- межсетевые экраны: Cisco VPN, CheckPoint VPN, Fortigate VPN, Huawei VPN, OpenVPN Access Server, pfSense OpenVPN, UserGate VPN, С-Терра VPN;

- облака и системы виртуализации: VMware vCloud, VMware Horizon, VMware Horizon View, VMware vCenter, Citrix Gateway, SberCloud, Yandex.Cloud, Nextcloud;

- приложения: Zabbix, Ansible AWX, 1с-Bitrix24, Redmine;

- прочее: точки доступа Wi-Fi, СКДПУ АйТи-Бастион.

Вычислительные мощности и сетевая инфраструктура, необходимые для работы системы, размещены в Москве в датацентрах "Даталайн" и Selectel и сертифицированы по стандартам PCI DSS Level 1 и ISO/IEC 27001:2005.

Для повышения доступности и защищенности MULTIFACTOR, а также защиты от возможных DDoS-атак все запросы, отправляемые в сторону критичных сервисов системы, проходят очистку от вредоносного трафика на оборудовании Ngenix.

Заключение

Система мультифакторной аутентификации (MFA) является одним из ключевых элементов реализации концепции иммунитета среды идентификации и доступа (IAC).

Российская система MULTIFACTOR позволяет повысить уровень безопасности при аутентификации пользователей, используя несколько факторов подтверждения личности, таких как пароль, биометрические данные и одноразовые коды. Это уменьшает вероятность несанкционированного доступа к системе и защищает учетные записи пользователей от кражи паролей или других методов атаки.