Управляем поверхностью атаки: лучшие практики и подводные камни

Любовь Ермилова, 19/04/24

Чем быстрее растет и расширяется организация, тем сложнее становится ИТ-структура и тем больше в ее системе защиты появляется уязвимостей, которыми могут воспользоваться хакеры.

Автор: Любовь Ермилова, менеджер по развитию бизнеса компании MONT

"Человеческий фактор" и киберпреступники-разведчики

Значительное число ИБ-инцидентов происходит из-за ошибок пользователей и отсутствия привычки соблюдать правила цифровой гигиены. Но при всей своей распространенности человеческий фактор – далеко не единственная лазейка для кибератак. И хакеры-одиночки, и кибепреступные группировки ведут активную разведку – ищут уязвимости в "оборонительных" редутах предприятий, которые они рассматривают в качестве потенциальных жертв. Они производят поиск учетных данных пользователей из числа сотрудников компаний, изучают сетевую инфраструктуру, открытые порты, незапароленные каналы входа с использованием различных протоколов. Более того, такие данные злоумышленники продают друг другу.

Для борьбы с подобными действиями многие организации используют пентесты, но это периодические мероприятия, а хакерское нападение, тем более целенаправленное, может быть осуществлено в любой момент. Поэтому помимо периодических тестирований на проникновение защищенного периметра следует использовать специальный инструментарий, который ведет постоянный мониторинг инфраструктуры на предмет уязвимостей.

Что такое ASM?

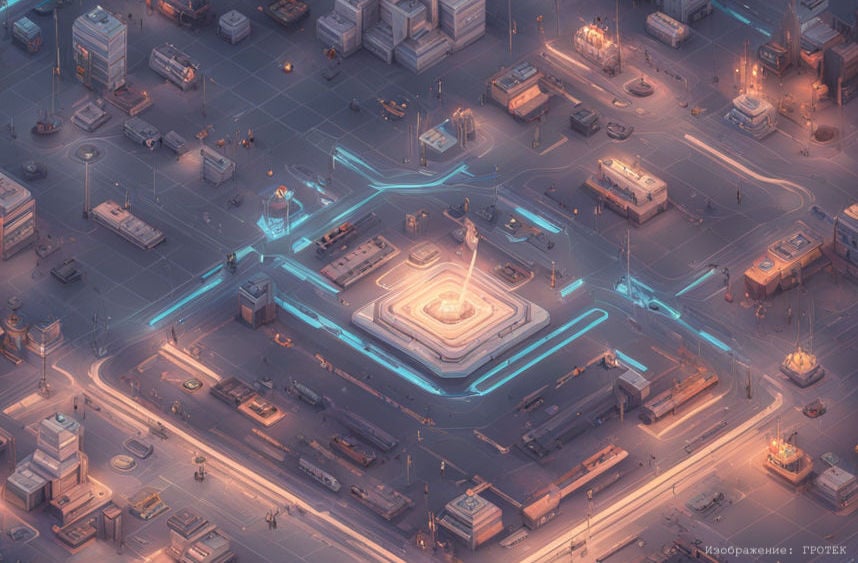

Для осуществления мониторинга используются специализированные решения, такие как ASM-системы (Attack Surface Management). Они ведут непрерывное обнаружение, анализ и устранение уязвимостей защищенного периметра организации. Все эти действия осуществляются "с точки зрения хакера", то есть исходя из того, насколько вероятно использование уязвимости киберпреступниками для осуществления нападения.

Задача ASM – поставлять службам информационной безопасности предприятия актуальную информацию о состоянии его информационной инфраструктуры, имеющихся уязвимостях и путях их устранения. Эти возможности ASM особенно актуальны для организаций, которые имеют развитые ИТ, используют множество различных систем и сервисов.

Некоторые из них могут иметь недостаточную защиту или использовать устаревшее ПО. Наконец, случается, что администраторы просто "забывают" о некоторых системах, которые продолжают работать, но не используются компанией для решения повседневных задач.

Что умеет ASM?

Первая функциональность, которую обеспечивает ASM-решение, – непрерывный аудит внешних ресурсов. Эта задача особенно важна для компаний, которые активно используют для продвижения на рынке и привлечения клиентов интернет-ресурсы.

Создание лендинга для рекламы и продаж нового продукта – обычная практика. Но многие организации, к сожалению, забывают, что эти ресурсы требуют не меньшего внимания, чем "основной" вебсайт. Контроль многочисленных лендингов с успехом осуществляют ASM.

В качестве примера можно привести опыт одной ИТ-компании, которая имеет широкую филиальную сеть. Ревизия интернет-ресурсов компании, проведенная с помощью ASM, показала, что ей принадлежало более сотни уже неактуальных лендингов, причем многие из них содержали формы для отправки клиентских заявок, которые часто используются хакерами как плохо охраняемая "лазейка" в инфраструктуру предприятия.

Другая компания благодаря ASM обнаружила в своей инфраструктуре "забытую" подсеть, которая появилась после слияния с другой компанией и объединения ресурсов.

ASM не только ведет мониторинг ресурсов организации, но и проверяет их на уязвимость в режиме 24/7. При этом каждая из обнаруженных уязвимостей оценивается с точки зрения ее актуальности. Решение находит ее в базе знаний Mitre ATT&CK и отправляет на нее ссылку администраторам, предупреждая о потенциальной угрозе.

Еще одна функциональность ASM связана с мониторингом дарквеба, важной части теневого онлайн-рынка, которая используется киберпреступниками для взаимодействия и продажи скомпрометированных данных. Дарквеб часто используется при подготовке атак на самые разные организации, и упоминание названия компании в нем – повод для того, чтобы усилить внимание к защите корпоративных информационных ресурсов.

Наконец, ASM используется для настроек сетевой инфраструктуры и проверки открытых портов. Такой аудит позволяет организации своевременно предотвращать угрозы, связанные с проникновением в охраняемый периметр через внешние ресурсы.

Обойтись без ASM?

Конечно, организации могут и не использовать ASM для мониторинга своего охраняемого периметра. В таком случае решение этой задачи ложится на плечи ИБ-специалистов предприятия, а следовательно, становится для них значительной нагрузкой.

Дело не только в обилии ручных операций, которые нужно выполнить для проведения такого мониторинга. В качестве примера можно привести необходимость добавления в белый список IP-адресов используемых сканеров уязвимости. Особенных компетенций (и конспирации!) требует работа с дарквебом.

Наконец, потребуется и аппаратная инфраструктура – как минимум один выделенный сервер в инфраструктуре предприятия, необходимый для развертывания сканеров.

Пожалуй, единственное достоинство самостоятельного мониторинга уязвимостей защиты – небольшой бюджет. Расходы в этом случае могут оказаться ниже, чем инвестиции в специальное ПО. Но и результативность самостоятельного мониторинга почти наверняка окажется такой же небольшой.