8 принципов построения архитектуры безопасности в парадигме Zero Trust

Виталий Даровских, 01/11/22

Практическое внедрение парадигмы нулевого доверия (ZT, Zero Trust) при обеспечении сетевой безопасности компании в последние годы приобретает все новых и новых сторонников. Принцип “никому не доверяй”, лежащий в основе ZT, кажется особенно актуальным в условиях регулярных хакерских атак на инфраструктуру российских компаний. Но как правильно сместить акцент с безопасности ресурсов на безопасность сегментов сети предприятия? Давайте рассмотрим восемь основных принципов ZT, а также отечественные продукты, способствующие реализации этих принципов.

Автор: Виталий Даровских, менеджер по продукту Efros ACS компании “Газинформсервис”

Принципы нулевого доверия

Рассмотрим восемь принципов ZT, учитывая которые, можно выстроить образцовую систему безопасности.

- Доступ к значимым корпоративным ресурсам для каждой новой сессии предоставляется только после прохождения пользователем процедур аутентификации и авторизации.

- Доступ к одному ресурсу не дает по умолчанию доступ к другому.

- Запросы на доступ от пользователей, расположенных внутри условного периметра компании, отвечают тем же требованиям безопасности, что и запросы, поступающие извне.

- Необходимы контроль устройств и отслеживание их активности, обеспечение их исправности и функционирования.

- Должен постоянно осуществляться сбор и анализ информации о текущем состоянии сетевой инфраструктуры, сетевом трафике, запросах доступа.

- Все ресурсы аутентификации и авторизации должны контролироваться.

- У компании должна быть система управления учетными данными, активами и доступом, включая многофакторную аутентификацию.

- Должны быть реализованы принципы адаптивной аутентификации и авторизации; чем критичнее запрос на доступ, тем детальнее должна быть проверка доступа.

Стоит отметить, что единообразных требований и критериев обеспечения безопасности в парадигме ZT пока не существует, нет и единого способа решения всех задач ZT. Более того, большинство компаний, решивших работать в этой парадигме, находятся сейчас в переходной фазе, когда часть инфраструктуры уже работает в соответствии с концепцией, а другая еще нет. Появляется вопрос, с решения каких задач и исполнения каких критериев нужно начинать переход к работе в рамках ZT.

Самыми простыми и эффективными мерами, которые помогут быстро повысить уровень ИБ в компании, являются меры, направленные на обеспечение контроля авторизации и аутентификации пользователей, а также контроль сетевой инфраструктуры и трафика.

Контроль этих параметров так или иначе необходим для обеспечения высокого уровня информационной безопасности компании. Но какие конкретно программные продукты выбрать? Особенно остро этот вопрос ощущается в условиях ухода с российского рынка ряда иностранных производителей.

Не все об этом знают, но отечественным разработчикам есть что предложить. Например, в линейке продуктов "Газинформсервиса" имеются два решения, позволяющих обеспечивать и контроль сетевого оборудования, и сетевую идентификацию, и управление доступом администраторов на всех сетевых устройствах, – это Efros Config Inspector и Efros Access Control Server. Рассмотрим подробнее возможности продуктов.

Основные функции Efros Config Inspector

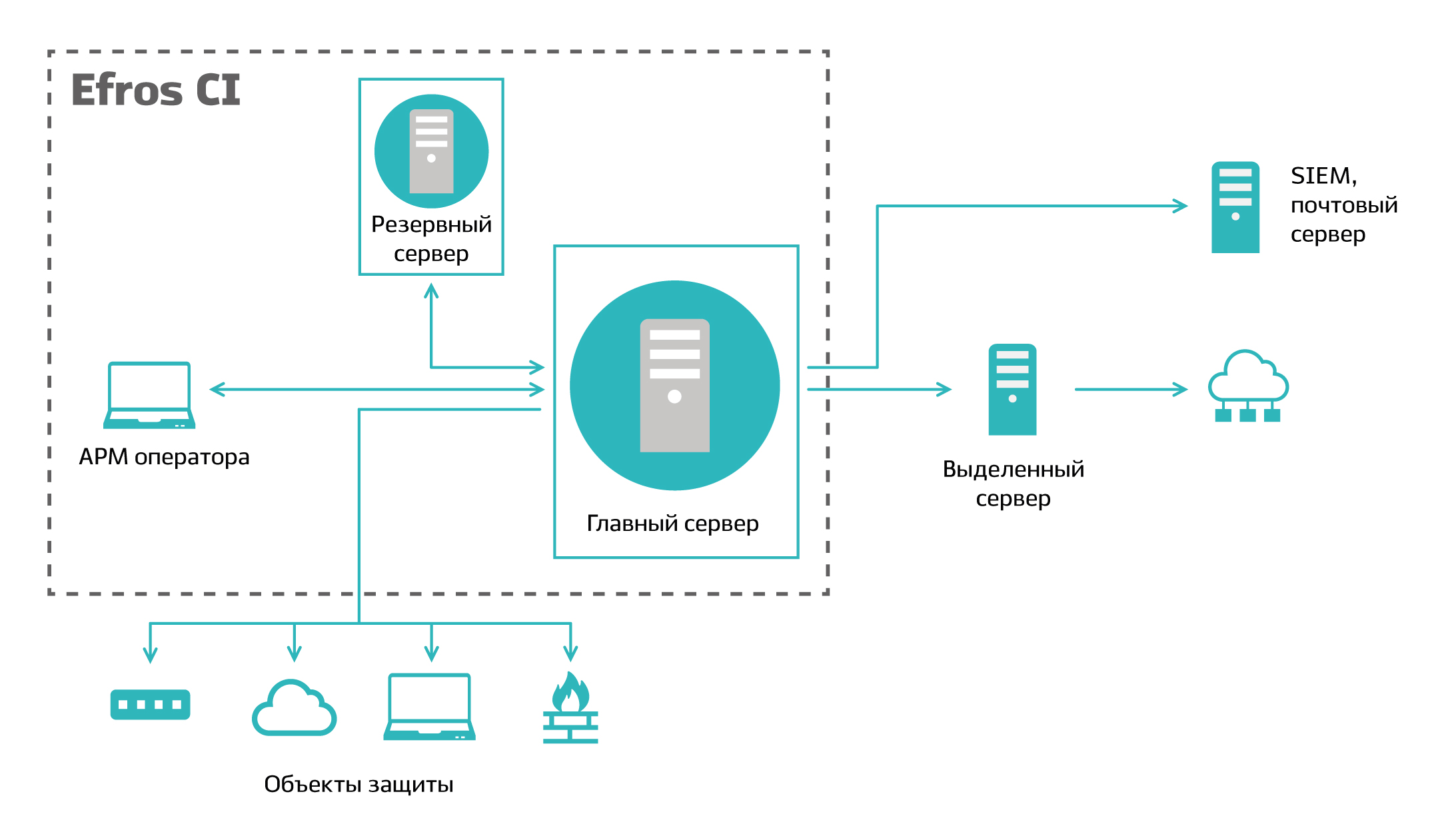

Efros Config Inspector (Efros CI) – это программный комплекс, предназначенный для обеспечения контроля конфигураций и состояний рабочей среды сетевого оборудования, средств защиты информации, платформ виртуализации и операционных систем.

Рис. 1. Схема работы Efros Config Inspector

Функции Efros CI:

- проверка наличия уязвимостей оборудования, формирование отчетов по результатам проверок;

- контроль настроек элементов ИТ-инфраструктуры на соответствие различным отраслевым и корпоративным стандартам безопасности;

- анализ правил межсетевого экранирования;

- контроль конфигураций активного сетевого оборудования, сред виртуализации, операционных систем и ряда прикладного ПО – SCADA, СУБД, RPA и др.;

- сбор и обработка событий с контролируемых устройств, ведение журнала событий, включающего аудит действий пользователей комплекса;

- контроль целостности программного комплекса и функционирования оборудования, а также прикладного и системного ПО, установленного на контроль;

- обработка данных о трафике с использованием протоколов Netflow/sFlow/IPFIX и т.п.;

- хранение и резервирование данных в реляционной БД с возможностью настройки сроков хранения оперативной информации.

Основные функции Efros Access Control Server

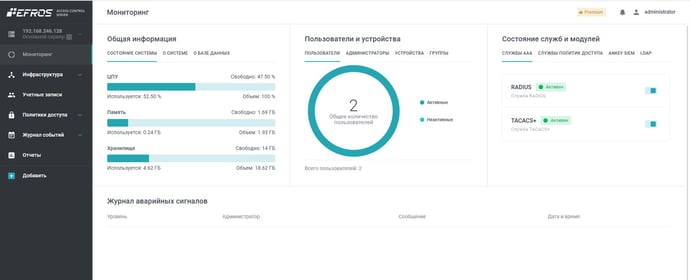

Efros Access Control Server (Efros ACS) – это программный комплекс для обеспечения централизованной сетевой идентификации и управления доступом администраторов на сетевых устройствах и конечных точках сети. Комплекс объединяет в себе механизмы аутентификации, авторизации и аудита действий пользователей.

Рис. 2. Дашборд Efros Access Control Server

Функции Efros ACS:

- поддержка TACACS+ и (или) RADIUS для аутентификации, авторизации и учета действий пользователей на сетевых устройствах;

- централизованное управление учетными данными и настройками;

- поддержка внешнего источника учетных записей Active Directory Services, FreeIPA и поддержка протокола LDAP;

- авторизация сетевых устройств и конечных точек по МАС-адресам;

- авторизация устройств по протоколу 802.1х;

- поддержка ролевой модели администраторов комплекса;

- объединение сетевых устройств и учетных записей пользователей в группы;

- экспорт журналов событий в SIEM в виде файлов в формате CSV или XLSX;

- регистрация фактов доступа к сетевому оборудованию.

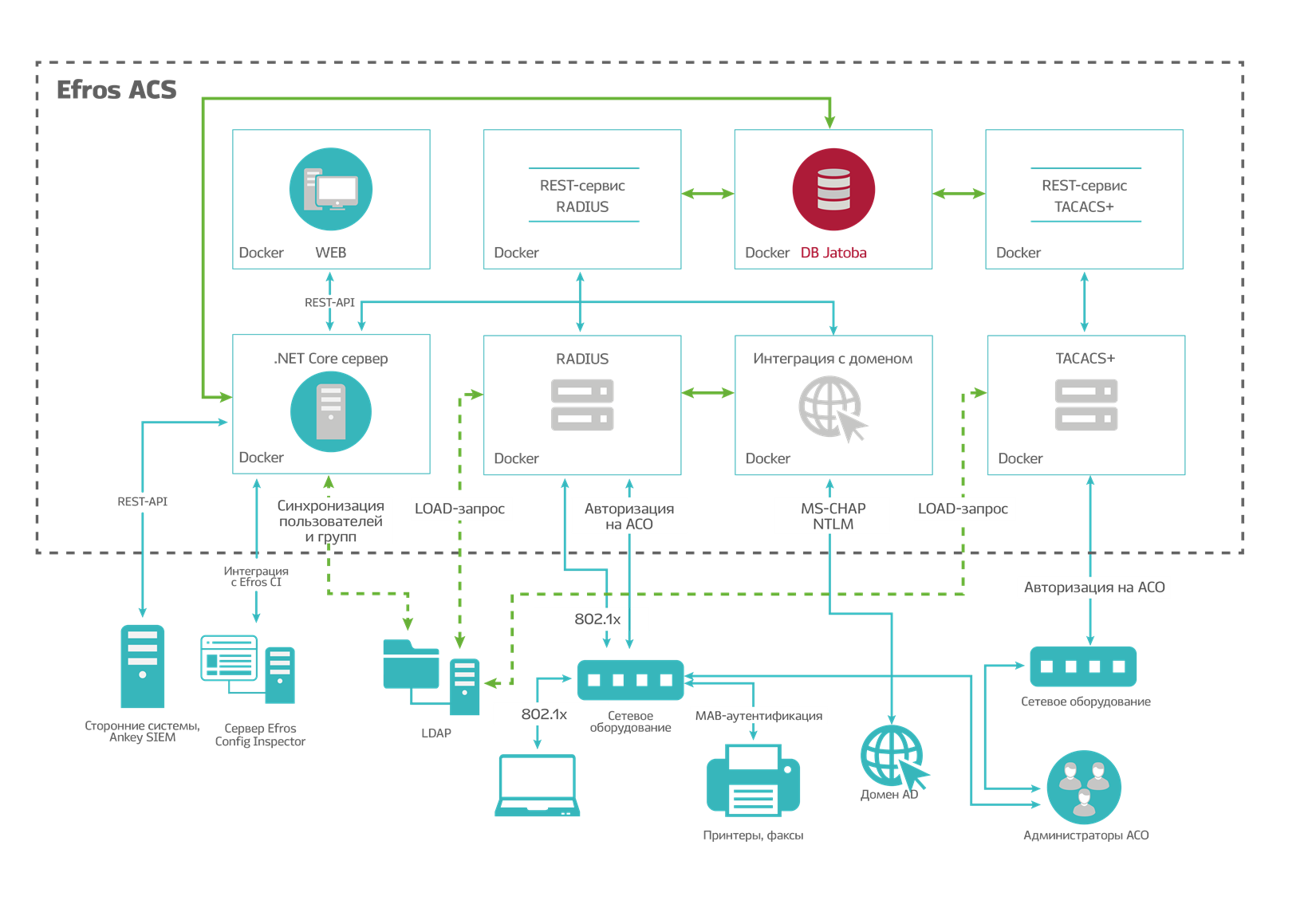

Рис. 3. Архитектура Efros Access Control Server

Решая задачи аутентификации администраторов на сетевом оборудовании и авторизации пользователей в сети, Efros ACS позволяет работать в рамках концепции Zero Trust. Более того, в планах развития продукта предусмотрена поддержка двухфакторной аутентификации (2FA) при конфигурировании устройств, а также управление доступом и групповыми политиками в иерархических структурах.

Переход на концепцию нулевого доверия может быть долгим и трудным, особенно если компания имеет широкую филиальную сеть, а ее сотрудники пользуются не только рабочими устройствами, но и личными гаджетами для исполнения трудовых обязанностей. На скорость перехода повлияет также и качество оборудования, используемого в компании, ведь далеко не все устройства смогут соответствовать современным политикам ZT. Придется потратить значительные ресурсы на переподготовку сотрудников и их обучение новым стандартам.

Однако, несмотря на сложности перехода, внедрение нового подхода к обеспечению безопасности поможет существенно повысить уровень защищенности компании, снизить возможную поверхность атаки, предотвратить нарушения политик доступа и получить возможность своевременного оповещения об инцидентах. Внедрение в работу двух программных продуктов – Efros ACS и Efros CI поможет в реализации сразу четырех из восьми принципов ZT.

Повысить эффективность ZT можно также за счет интеграции NAC (Network Access Control) с системами класса IDM/IAM. В последующих публикациях мы расскажем о развитии продуктов компании "Газинформсервис" в этом направлении.