Автоматизация процессов информационной безопасности. Автоматический ответ на инциденты

Константин Саматов, 16/02/21

Обеспечение информационной безопасности – это деятельность, состоящая из огромного числа процессов, часть из которых может быть рутинной и/или трудоемкой. Константин Саматов познакомит читателей с некоторыми инструментами автоматизации процессов информационной безопасности и опытом их применения в процессах обеспечения безопасности объектов критической информационной инфраструктуры.

Автор: Константин Саматов, эксперт по кибербезопасности Уральского центра систем безопасности, руководитель комитета по безопасности КИИ, член правления Ассоциации руководителей служб информационной безопасности, преподаватель дисциплин информационной безопасности в УрГЭУ и УРТК им. А.С. Попова

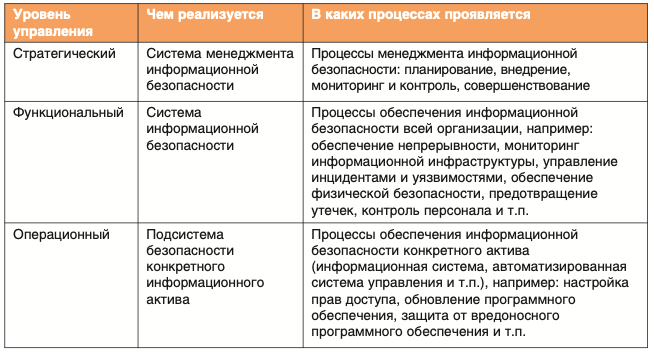

Процесс – это деятельность, использующая ресурсы и управляемая в целях преобразования входов в выходы1. Приведем в качестве примера процесс реагирования на инцидент информационной безопасности, где вход – это события информационной безопасности, деятельность – это реализация мероприятий по идентификации события в качестве инцидента и реагирование на него, а выход – восстановление исходного состояния информационного актива. Процессы являются центральным элементом информационной безопасности и реализуются на разных уровнях управления (см. табл. 1).

Как видно из табл. 1, есть несколько уровней и на каждом уровне множество процессов, которые необходимо сначала реализовать (с учетом широкого набора регулятивных требований), затем поддерживать (с учетом новых угроз и рисков, а также постоянного увеличения количества информационных активов) и совершенствовать (повышать их зрелость). При этом текущие реалии таковы, что численность работников подразделений информационной безопасности, как правило, невелика, причем даже в крупных компаниях.

Очевидно, что для эффективного выстраивания процессов информационной безопасности и их непрерывного совершенствования требуется применение инструментов автоматизации.

Инструменты автоматизации процессов информационной безопасности

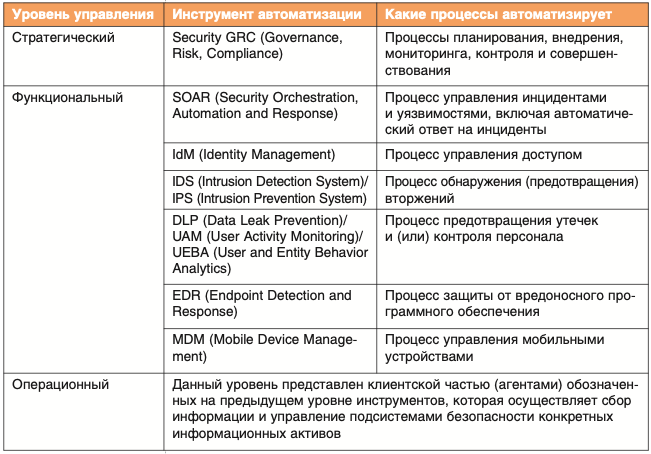

На сегодняшний день существует большое количество различных инструментов автоматизации процессов информационной безопасности, практически для каждого процесса есть свой инструмент. В табл. 2 в качестве примера приведены наиболее распространенные инструменты автоматизации и показано, какие процессы они автоматизируют.

Далее я проиллюстрирую то, каким образом можно автоматизировать процессы информационной безопасности при помощи описанных выше инструментов на примере актуального для большинства организаций обеспечения безопасности значимых объектов критической информационной инфраструктуры (КИИ).

Автоматизация процессов обеспечения безопасности объектов КИИ. Автоматический ответ на инцидент

В рамках обеспечения безопасности значимых объектов КИИ можно выделить следующие группы процессов:

- Категорирование объектов КИИ.

- Создание и функционирование системы безопасности значимых объектов КИИ (СБ ЗОКИИ).

- Реагирование на инциденты и взаимодействие с государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

Рассмотрим автоматизацию каждой из этих групп более подробно.

Категорирование объектов КИИ2

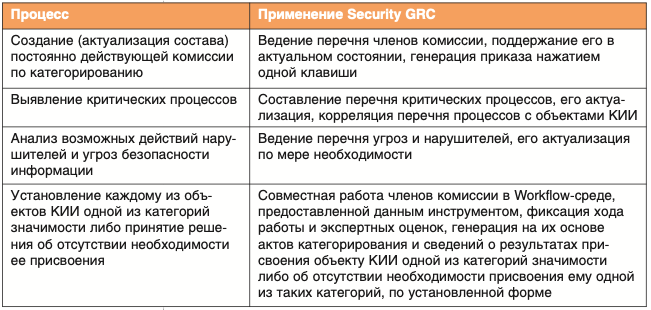

Основным инструментом автоматизации данной группы процессов служит Security GRC. Возможности использования данного инструмента представлены в табл. 3.

Следует также отметить, что категорирование – это не разовый процесс. Пересмотр результатов категорирования требуется в таких случаях, как:

- Истечение пяти лет с момента первичного категорирования. В данном случае посредством среды Workflow организуется совместная работа членов комиссии, которые оценивают с точки зрения актуальности имеющиеся в Security GRC данные первичного категорирования, вносят корректировки (при необходимости) и генерируют итоговые документы – акт категорирования и сведения о категорировании, если категория значимости изменилась.

- Создание нового объекта КИИ. В данном случае в Security GRC достаточно создать карточку нового объекта. При этом информация о его компонентах и используемых средствах защиты автоматически подтянется (при наличии соответствующих настроек и коннекторов) от систем контроля конфигурации, затем при помощи среды Workflow организуется совместная работа членов комиссии по оценке критериев значимости и создаются итоговые документы.

- Изменение объекта КИИ. При изменении состава объекта, количества компонентов, его архитектуры и т.п. новые сведения попадут в карточку объекта, как правило, автоматически, комиссии достаточно будет провести оценку их влияния на значимость и сгенерировать итоговые документы.

Создание и функционирование СБ ЗОКИИ

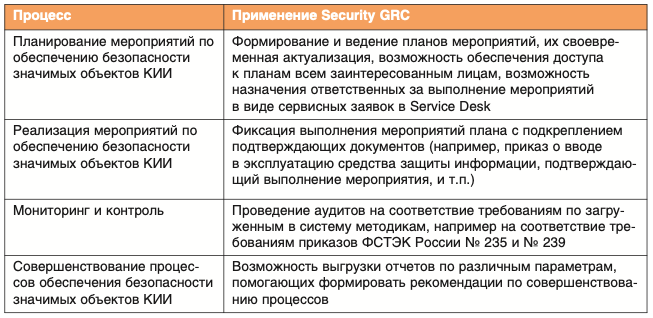

Основным инструментом автоматизации данной группы процессов также служит Security GRC.

На этапе создания СБ ЗОКИИ используются исходные данные, полученные Security GRC в ходе категорирования. В частности, на основе проведенного в рамках категорирования анализа угроз (включая моделирование нарушителя) проводится генерация моделей угроз для значимых объектов КИИ, а собранные инвентаризационные данные используются в рамках технического проектирования.

Однако больший эффект от использования данного инструмента достигается на этапе функционирования СБ ЗОКИИ (табл. 4).

Реагирование на инциденты и взаимодействие с ГосСОПКА

Несмотря на то что данная группа пересекается с процессами функционирования СБ ЗОКИИ, по моему мнению, следует рассматривать ее как самостоятельную ввиду того, что в рамках реализации требований законодательства о безопасности КИИ в этой части появилось целое направление обеспечения информационной безопасности – корпоративные (ведомственные) центры мониторинга и реагирования на инциденты информационной безопасности, также известные как SOC (Security Operations Center), и центры ГосСОПКА3.

Основным инструментом автоматизации деятельности SOC служит SOAR (Security Orchestration, Automation and Response), который может представлять собой единое решение (то есть один продукт, сочетающий в себе все функции), а может состоять из совокупности следующих инструментов автоматизации:

- SIEM (Security Information and Event Management) – осуществляет сбор и анализ информации о событиях информационной безопасности, сигнализирует о возможных инцидентах. Источниками событий служат такие инструменты как IdM, IDS\IPS, DLP\UAM\UEBA, EDR, MDM и т.п.;

- TIP (Threat Intelligence Platform) – осуществляет сбор и анализ информации об уязвимостях и угрозах из внешних источников;

- IRP (Incident Response Platform) – данный инструмент представляет собой платформу для управления инцидентами информационной безопасности и совместной работы команды реагирования.

Все указанные выше инструменты, объединенные в одну систему, позволяют практически полностью автоматизировать процессы управления инцидентами информационной безопасности, в частности:

- сбор данных о событиях информационной безопасности со всех источников в единую среду, анализ и управление ими (Orchestration);

- автоматизация выполняемых в рамках реагирования на инцидент действий посредством заранее подготовленных шаблонов, так называемых плейбуков, в том числе заполнения карточки компьютерного инцидента для передачи (ручной либо автоматической) в ГосСОПКА (Automation);

- автоматическое реагирование на инциденты в форме сдерживания или локализации – включение профилей с более жесткими настройками на средствах защиты, изолирование атакованных хостов, выключение некритичных сервисов и т.п. (Response).

- ГОСТ Р ИСО/МЭК 27001–2006. Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности требования.

- Подробнее про категорирование можно посмотреть в статье: Саматов К.М. Проблемные вопросы процедуры категорирования объектов КИИ // InformationSecurity/Информационная безопасность. 2019. No 2. С. 12–15.

- Подробнее данные вопросы рассмотрены в статьях: Саматов К.М. Проблемные вопросы взаимодействия с ГосСОПКА // Information Security/Информационная безопасность. 2019. No 4. С. 4–7; Саматов К.М. SOC в действии // InformationSecurity/Информационная безопасность. 2019. No 5. С. 24–25.