Автоматизация реагирования: как защитить команды SecOps от перегрузок и выгорания

Михаил Кондрашин, 20/01/22

С каждым годом меняется представление о том, как обеспечить эффективную защиту компании. Давно прошли те времена, когда все ресурсы направлялись на периметр корпоративной сети. Переход на облачную инфраструктуру, BYOD, а теперь и массовая удаленная работа привели к тому, что периметр стал гораздо более размытым, гибким и проницаемым. Результатом стали регулярные взломы корпоративных сетей с помощью украденных учетных данных или непропатченных уязвимостей.

Автор: Михаил Кондрашин, технический директор Trend Micro в СНГ, Грузии и Монголии

Это означает, что ИБ-руководители (CISO) и топ-менеджмент компаний должны признать, что их организация с большой вероятностью станет или уже стала жертвой киберинцидента. Ключевым моментом здесь является поиск злоумышленников до того, как они успеют нанести серьезный ущерб. И главный участник этого поиска – операционный центр безопасности, SOC (Security Operations Center).

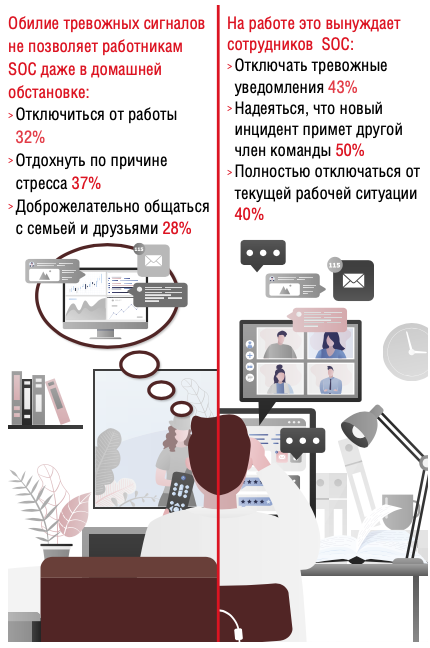

SOC собирает все данные для мониторинга, обнаружения и реагирования на киберугрозы. По замыслу он должен был стать эффективным способом управления растущими киберрисками. Однако в реальности многие команды с трудом справляются с огромным перечнем задач, решения которых ожидают от них CISO. Это сказывается не только на работе, но и на личной жизни сотрудников.

Проблема 1. Избыток инструментов

Как показал наш опрос, проведенный в 21 стране среди 2,3 тыс. лиц, принимающих решения в области ИТ-безопасности, глобальные организации используют в среднем 29 решений для мониторинга, а представители организаций, насчитывающих более 10 тыс. сотрудников, имеют дело в среднем с 46 такими инструментами.

При этом 51% респондентов заявили, что они фактически не используют многие из имеющихся в наличии инструментов по следующим причинам:

- отсутствие интеграции (42%);

- нехватка квалифицированных специалистов (39%);

- сложности в управлении инструментами (38%);

- устаревание инструментов (37%);

- отсутствие доверия к ним (20%).

Налицо проблема, которая требует безотлагательного решения: с одной стороны, организации вынуждены платить за лицензии и обслуживание инструментария, с другой – команды SOC все чаще подвергаются стрессу, пытаясь управлять несколькими решениями одновременно. Из-за невозможности обрабатывать множество предупреждений, поступающих из различных источников, они не могут не только приоритизировать их, но и обнаружить корреляцию с различными индикаторами компрометации.

Другими словами, несмотря на избыток инструментария, качество защиты не только не улучшается, но даже становится хуже.

Проблема 2. Перегрузка оповещениями

Быстрый рост киберпреступности и появление новых инструментов для атак, а также отсутствие технологий автоматизации реагирования, выявления корреляций и приоритизации оповещений привели к тому, что команды SecOps чувствуют себя перегруженными. Более половины опрошенных (51%) заявили, что они тонут в оповещениях, причем этот показатель увеличился до 54% для команд SOC и оказался еще выше в таких секторах, как недвижимость (70%), юриспруденция (69%), гостиничный бизнес (65%) и розничная торговля (61%).

Более половины (55%) респондентов признались, что не уверены в своей способности определять приоритеты и реагировать на оповещения. Поэтому неудивительно, что ИБ-специалисты тратят в среднем более четверти своего времени (27%) на борьбу с ложными срабатываниями. Не меньшей проблемой, вытекающей из этой ситуации, являются оповещения от использования легитимных, но потенциально опасных инструментов штатными сотрудниками компании.

Решение: XDR + автоматизация

Очевидно, что такое напряжение не только подвергает организации повышенному риску, но и угрожает психическому здоровью и благополучию сотрудников службы безопасности. Для решения этих проблем необходима технологическая платформа, которая позволит снять нагрузку с команд SecOps за счет автоматизации обнаружения угроз и реагирования на них.

Такая платформа должна обладать всеми возможностями XDR, но при этом в идеале обеспечивать комплексную автоматизацию реагирования на всех участках инфраструктуры, включая задачи в контейнерах и облачные сервисы, в том числе бессерверные (AWS Lambda и подобные). Платформа должна автоматически расставлять приоритеты для всех угроз и обеспечивать ускоренное реагирование на них в масштабах всего предприятия.

От такой платформы разумно ожидать следующие возможности:

- уменьшение времени обнаружения и реагирования благодаря меньшему количеству приоритетных предупреждений;

- комплексная видимость и защита конечных точек, сетей, электронной почты, центров обработки данных и облачных сред для автоматического блокирования атак;

- автоматизированное устранение последствий удаления вредоносного ПО и освобождение времени аналитиков;

- централизованный источник предупреждений, расследований и локализации для поддержки более быстрого реагирования с меньшими ресурсами;

- повышение производительности аналитиков SOC;

- снижение финансовых и репутационных рисков;

- улучшение настроения команды SecOps.

Имея в распоряжении такую платформу, организации смогут быстрее реагировать на инциденты, блокируя угрозы в самом начале их распространения и до того, как они смогут нанести какой-либо долгосрочный ущерб.

Единая платформа позволит командам безопасности реагировать на угрозы быстрее и с меньшими трудозатратами, поскольку они получают в распоряжение:

- единый источник приоритетных оповещений для корреляции и анализа данных в наглядной форме;

- единый центр для проведения расследований, позволяющий быстро визуализировать цепочку событий на всех уровнях безопасности, детализировать элементы атаки и проанализировать сетевой трафик;

- единый центр для реагирования с возможностью реализации контрмер в электронной почте, на конечных точках и в облачных/серверных рабочих нагрузках и сетях.

Заключение

Очевидно, что лучшим способом максимально автоматизировать реагирование на киберугрозы является внедрение в организации комплексной системы защиты класса XDR. Это обеспечит высокий уровень безопасности в долгосрочной перспективе и создаст следующие преимущества:

- Более четкое представление об угрозах. Благодаря просмотру предупреждений, снабженных контекстом по большему количеству векторов угроз, события, которые сами по себе кажутся безобидными, внезапно становятся значимыми индикаторами компрометации. Это позволяет соединить больше разрозненных сведений в единую картину и сформировать целостное представление о событиях на всех уровнях безопасности. Результатом станут более глубокие расследования и обнаружение угроз на ранних стадиях.

- Быстрая блокировка атак. По данным ESG, компании, использующие XDR, в 2,2 раза чаще обнаруживают утечку данных или успешную атаку в течение нескольких дней, по сравнению с неделями или месяцами у тех, кто не использует XDR.

- Повышение эффективности и результативности расследования угроз. Благодаря автоматической корреляции данных об угрозах из нескольких источников, XDR ускоряет и устраняет ручные действия, связанные с расследованием, и позволяет аналитикам безопасности быстро развернуть историю атаки. Организации, использующие подход XDR, заявили, что для замены возможностей XDR по корреляции данных потребуется восемь штатных сотрудников, а также в 2,6 раза реже сообщают, что их команда перегружена.

- Интеграция со сторонними системами. Добиться максимального уровня автоматизации позволяет широкий ассортимент открытых API и интеграций со сторонними системами SIEM и SOAR. Платформа XDR должна гибко интегрироваться в эти экосистемы, получая значимые данные из инфраструктуры для дальнейшего обогащения и реализации возможностей XDR.

Рис. Объем оповещений доставляет сотрудникам SOC психологические проблемы. Источник: Trend Micro