Чек-лист: как выбрать результативный SIEM

Олег Хныков, 24/10/25

Как может выглядеть один день из жизни аналитика SOC? Экран завален сотнями событий ИБ, мигают новые алерты, очередные срабатывания правил корреляций. В голове одна мысль: где-то прямо сейчас злоумышленник движется по инфраструктуре, а ты его не видишь, – в этой лавине даже опытный аналитик может пропустить главное.

Автор: Олег Хныков, руководитель группы продуктового маркетинга по инфраструктурной и сетевой безопасности, Positive Technologies

Но вот парадокс: выбрать правильную SIEM-систему оказывается не проще, чем найти атакующего среди миллионов строк в журнале. На демо любая система выглядит идеально, но настоящая проверка начинается спустя месяцы, в то время, когда хакеры становятся изобретательнее.

Решение класса SIEM – это не дополнительный софт, а критически важная часть инфраструктуры бизнеса. Потому к выбору SIEM нужно подходить как к решению на годы вперед.

Что действительно важно при выборе SIEM-системы [1]

Первое – поддерживаемые источники. У одного вендора – тысяча, у другого – полторы. Кажется, чем больше, тем лучше. Но цифра сама по себе ничего не гарантирует. Можно подключить сотни источников и не видеть сути, а можно десяток – и сразу поймать след злоумышленника.

Реальная ценность источников проявляется только тогда, когда SIEM умеет извлекать из них пользу. Одно и то же событие входа в систему может остаться сухой строкой "успешная аутентификация", а может превратиться в десятки индикаторов: нетипичная страна подключения, подозрительный процесс, необычное время. Для аналитика это – разница между "еще одной строчкой" и ключевой зацепкой.

Раскроем эту мысль на примере того, как MaxPatrol SIEM [2] обнаруживает атаку DCSync.

Атака DCSync – популярный способ компрометации учетных данных пользователей домена: злоумышленник выдает свою систему за контроллер домена и синхронизирует данные с настоящим. MaxPatrol SIEM выявляет не только саму атаку, но и ее подготовку:

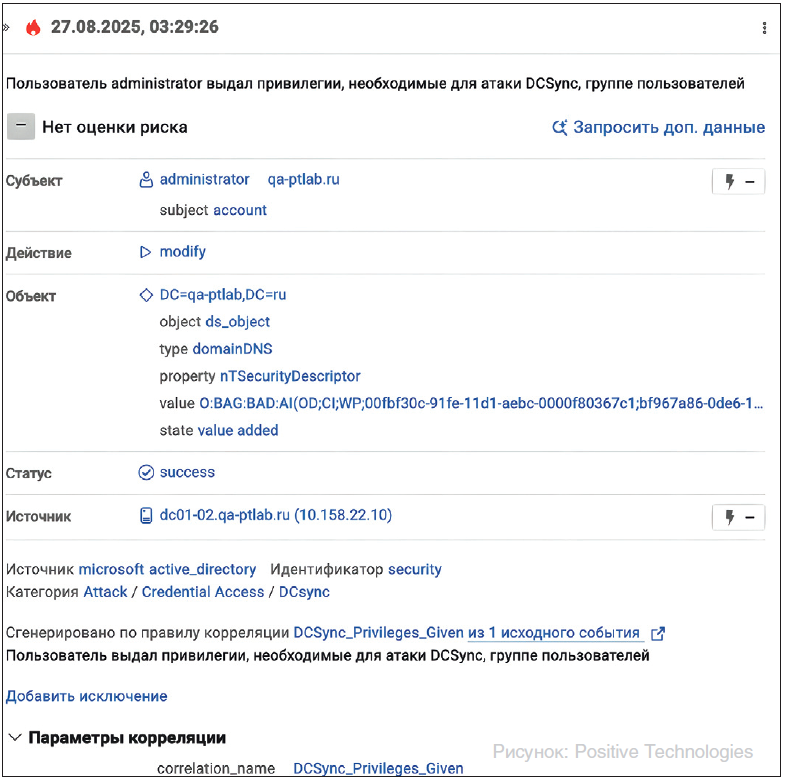

- Правило корреляции фиксирует добавление привилегий группе пользователей (это один из сценариев, как может разворачиваться атака и какую хакерскую активность детектирует MaxPatrol SIEM), см. рис. 1.

- Если злоумышленник использует уже существующую учетную запись с необходимыми правами, MaxPatrol SIEM тоже среагирует. Для этого применяются готовые правила корреляции, поставляемые экспертным центром безопасности Positive Technologies – PT ESC.

Рис. 1. Корреляция, выявляющая добавление привилегий группе пользователей

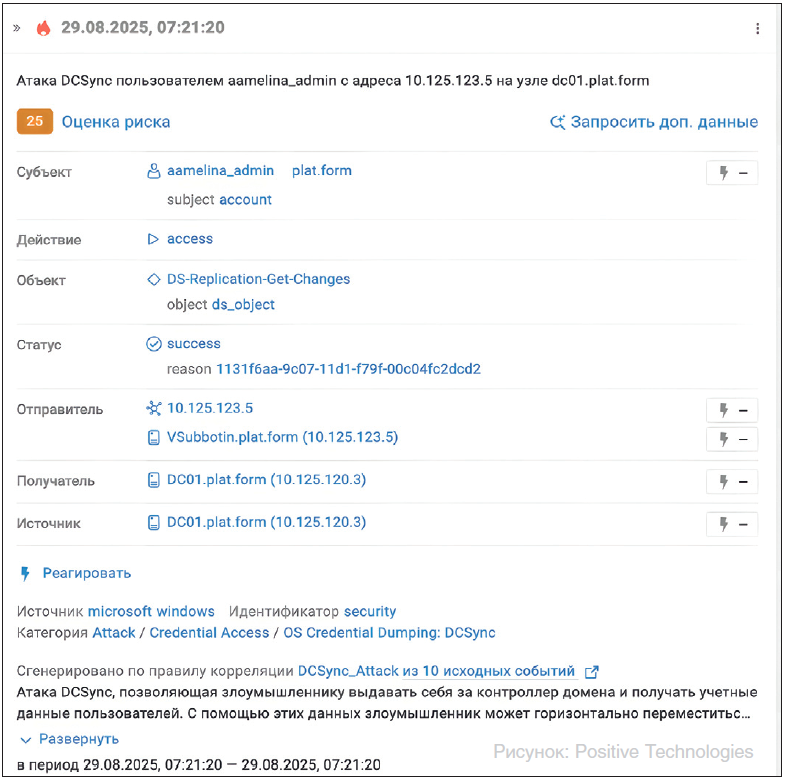

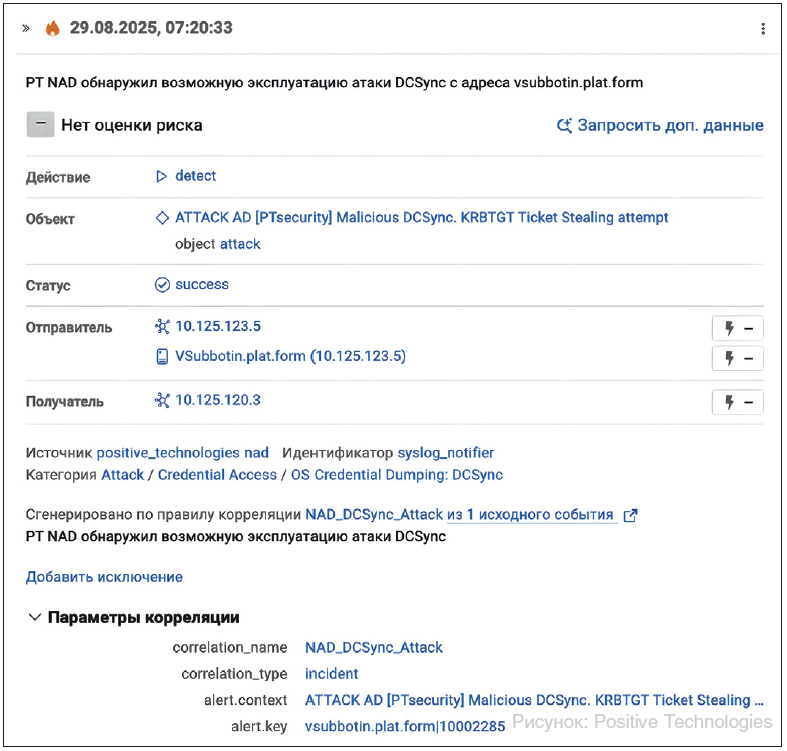

При этом продукт не ограничивается отдельными правилами для конкретных сценариев. MaxPatrol SIEM умеет коррелировать несвязанные между собой события и автоматически повышать приоритет инцидента, если совпадает несколько условий. Аналитик видит это сразу – система визуально подсвечивает уровень опасности с помощью понятных иконок. MaxPatrol SIEM также интегрируется с системой поведенческого анализа сетевого трафика PT NAD. PT NAD поставляет события в MaxPatrol SIEM, что позволяет быстрее и точнее выявлять сложные атаки.

Рис. 2. Как аналитик видит атаку DCSync в интерфейсе MaxPatrol SIEM

Отсюда логично вытекает второй критерий – экспертиза. Поддерживать источник недостаточно, нужно уметь превращать журналы в историю атаки. Встроенные знания, готовые сценарии и накопленный опыт – именно они позволяют связать разрозненные события в цельную картину. Для этого вендоры выпускают регулярные обновления правил корреляции. Например, пользователи MaxPatrol SIEM получают свежие пакеты экспертизы дважды в месяц. Но есть сложность: хакеры изобретают новые методы атак, маскируются под стандартные паттерны поведения пользователей и все чаще используют ИИ. Поймать таких хакеров непросто, и классических правил корреляции может не хватать.

Рис. 3. Интеграция MaxPatrol SIEM и PT NAD

Чтобы закрыть этот разрыв, вендоры внедряют новые технологии: поведенческий анализ, машинное обучение, AI-алгоритмы. Эти технологии помогают SIEM-системе находить то, что невозможно поймать простыми правилами: необычные перемещения внутри периметра, странные действия администратора (нетипичное время подключения или регион, смена нескольких регионов за короткое время, массовое копирование файлов), цепочки аномалий. Для аналитика это шанс понять, что система подсветила реальные действия атакующего, а не зарегистрировала десятки ложных срабатываний. Например, AI/ML-модуль MaxPatrol BAD в составе MaxPatrol SIEM помогает сфокусировать внимание аналитика на самом важном и сэкономить до 250 человеко-часов в неделю.

Но даже самая умная SIEM-система ничего не стоит, если она не выдерживает нагрузки. И мы переходим к третьему критерию. На старте любая система работает гладко, но через 2–3–6 месяцев накапливаются миллионы событий, сотни правил, десятки интеграций – и вот база захлебывается, интерфейс виснет, правила отключаются. Для SOC это новый кошмар – чинить инфраструктуру, вместо того чтобы ловить атакующих. Настоящая стабильность проверяется временем, и единственный честный критерий – это референсы и кейсы, подтверждающие, что система держит нагрузку. Например, мы в Positive Technologies следуем правилу: наши продукты должны работать в нашем проде. Поэтому, когда выходит новый релиз MaxPatrol SIEM, мы его тестируем на себе – можно сказать, в "собственном SOCу": проверяем, что работает, а что нет, буквально обкатываем в реальных условиях и помогаем устранять баги. По итогам тестирования в нашем SOC клиенты получают стабильный и технически продвинутый продукт, который прошел проверку внутри Positive Technologies.

Сколько стоит внедрение решения класса SIEM?

Новая SIEM-система для крупной компании обходится в десятки миллионов рублей. В среднем лицензия – от 40 до 70 млн руб. в год, интеграция и кастомизация – еще 20–50 млн руб., плюс оборудование или облако на 10–30 млн руб. На пересборку правил корреляции и дашбордов уходят тысячи часов работы инженеров – это еще 10–20 млн руб. только на зарплаты. SOC полгода или год держит два контура – старый и новый, что увеличивает затраты на людей и инфраструктуру на 20%–30%. Обучение команды – еще 4–10 млн руб.

В итоге даже средний бизнес тратит на внедрение не менее 3–6 месяцев и 15–40 млн руб. Крупный (Enterprise) – сотни миллионов (80–200 млн руб.) и 6–12 месяцев. И это в идеальных условиях, без накладок.

Теперь становится понятно, почему выбор системы SIEM – это выбор на годы вперед. Любая ошибка превращает процесс в многоуровневый кошмар: расследования ломаются, сделки останавливаются, бизнес теряет доверие к команде ИБ.

Поэтому грамотный CISO выбирает SIEM-систему не только по галочкам ("есть ли AI", "сколько коннекторов"), а ориентируется на стратегические вопросы: сколько есть успешных внедрений, в каких они отраслях; соответствует ли продукт бизнес-целям и требованиям регуляторов; что с масштабируемостью, производительностью и отказоустойчивостью; какова стоимость владения; насколько просто пользоваться продуктом; качество работы технической поддержки и т. д.

Для тех, кто дочитал до конца, ниже – короткий чек-лист. Эти вопросы стоит задать себе при выборе системы SIEM.

Короткий чек-лист для CISO при выборе SIEM-системы

- Дают ли полезную информацию подключенные к SIEM-системе источники или это просто длинный список коннекторов?

- Есть ли у вендора готовый контент и экспертиза, позволяющие связывать события в цельные сценарии атаки и быстро поставлять новые знания в продукт?

- Используются ли современные технологии (AI, ML, поведенческий анализ), которые закрывают разрыв между классическими правилами корреляции и атаками сегодняшнего дня?

- Подтверждена ли стабильность и производительность публичными кейсами, которые выдержали месяцы и годы под нагрузкой?

- Является ли SIEM-система решением "на вырост", вокруг которого можно построить единый контур управления ИБ для SOC, а не временной "коробкой", приобретенной для отчетности?

Если хотя бы на один вопрос был ответ "нет" – риск миграции на другое решение через год–два становится слишком высоким. И тогда речь пойдет о потере не только миллионов рублей, но и доверия бизнеса.

Итог: SIEM – это не просто продукт для сбора журналов, а стратегическое решение, от которого зависит устойчивость бизнеса.

- По оценке команды MaxPatrol SIEM

- https://www.ptsecurity.com/ru-ru/products/mpsiem/

Реклама: АО «Позитив Текнолоджиз». ИНН 7718668887. Erid: 2SDnjdQeLMV