ЧЕК-ЛИСТ: организация реагирования на инциденты ИБ

Ксения Шудрова, 20/04/23

Организация реагирования на инциденты – одно из важнейших направлений работы по обеспечению информационной безопасности. Чтобы решить задачу по организации/модернизации системы реагирования на инциденты, задайте себе несколько следующих вопросов.

Автор: Ксения Шудрова, эксперт по информационной безопасности

Почему вам нужна модернизация/организация?

Для ответа на этот вопрос проанализируйте требования законов: о КИИ – 187-ФЗ, о персональных данных – 152-ФЗ, о коммерческой тайне – 98-ФЗ, о банковской тайне – ФЗ № 395-I, требования подзаконных нормативных актов (ФСТЭК, ФСБ, Роскомнадзора и т.д.), требования отраслевых и локальных нормативных актов предприятия по информационной безопасности, чтобы определить, какие из них предприятие должно выполнять обязательно, а какие – опционально.

Что необходимо модернизировать/организовать?

Сделайте несколько важных шагов, чтобы упорядочить свои действия.

- Определитесь с объектами мониторинга, узлов и каналов связи, которые необходимо отслеживать.

- Составьте список лиц с указанием прав доступа (администраторы, пользователи).

- Проведите инвентаризацию всей инфраструктуры.

- Оцените риски и смоделируйте угрозы для выделения критичных процессов, узлов, привилегированных пользователей.

- Определите виды и категории защищаемой информации.

Кто будет заниматься организацией?

Следующим важным моментом будет назначение лиц, ответственных за организацию/модернизацию системы реагирования. Для этого вам необходимо:

- Определить количественные (сколько человек) и качественные показатели (компетенции), применяемые к персоналу. Возможно, понадобится дополнительно нанять людей.

- Решить, нужно ли обучать сотрудников. Если обучение необходимо, то проработайте детали: предмет обучения, количество часов, место, стоимость курсов.

- Определить обязанности сотрудников. Выделите в SOC первую линию, аналитиков, технических специалистов и управленца. При необходимости привлеките стороннюю организацию (SOC на аутсорсинге).

Где будет находиться центр реагирования?

На данном этапе нужно определиться с месторасположением центра реагирования, будет ли это одно рабочее место или распределенная сеть, в головном офисе или в филиалах.

Когда будет работать центр реагирования?

Здесь все очевидно: устанавливаем режим работы центра реагирования. Для первой линии более актуален сменный график, для аналитика – 5/2, для технических специалистов и управленца – ненормированный.

Составляем регламент работы с учетом оперативного реагирования в праздничные и выходные дни. Учитываем требования законодательства: например, приказ ФСБ России от 13.02.2023 г. № 77 регламентирует передачу информации об инциденте в НКЦКИ в течение 24 часов после обнаружения.

Как будем защищаться?

Здесь необходимо определиться со средствами мониторинга с учетом специфики инфраструктуры и выполняемых информационными системами задач, а также выделенного бюджета.

Сколько денег необходимо вложить?

После того как вы ответили на все предыдущие вопросы, необходимо рассчитать бюджет: определите его, обоснуйте и защитите перед руководством. Решите, что выгоднее в вашем случае, мониторинг собственными силами, аутсорсинг, или подойдет гибридный вариант.

Процесс организации реагирования на инциденты небыстрый и очень сложный, поэтому его нужно разделить на понятные и простые шаги.

Шаг 1. Инфраструктура

Как и в других задачах по информационной безопасности, начать предстоит с анализа инфраструктуры.

Что предстоит проанализировать?

- Виды защищаемой информации – персональные данные, коммерческая тайна, служебная тайна, банковская тайна и т.д.

- Форму представления защищаемой информации – визуальная, звуковая, тактильная и т.д. В большинстве случаев мы будем иметь дело с визуальной и звуковой информацией, но в некоторых случаях важны и другие характеристики, например при разработке новых материалов важно, какие они "на ощупь", а в парфюмерной промышленности при создании новых ароматов важно обоняние.

- Технологический процесс обработки информации – как появляется информация, куда она передается. Нужно изучить все каналы обработки информации, отразить все взаимосвязи с филиалами, дочерними организациями, головным офисом, государственными органами и т.д. Может оказаться, что в текущем состоянии система не работает оптимально и ее необходимо перестраивать.

- Схему локальной сети предприятия – нужно нанести на карту все узлы, все линии связи, в том числе соединения с сетью "Интернет" и другими информационными системами, которые организации не принадлежат.

- Контролируемую зону – необходимо отметить все помещения, в которых ведется обработка информации, все входы и выходы, зоны свободного доступа посторонних лиц, общие зоны с другими организациями.

- Списки персонала – составляются пофамильно, с указаниями должностей и ролей пользователей, а также прав доступа.

По результатам этого анализа система будет модернизирована, чтобы стать оптимальной и соответствовать требованиям законодательства в полной мере.

Шаг 2. Свои или чужие?

На этом этапе нужно оценить человеческие ресурсы. Сколько специалистов по защите информации можно выделить для реагирования на инциденты?

Например, при численности отдела по защите информации в 10 человек необходимо оставить на первой линии двух специалистов, которые будут заниматься непосредственно реагированием на сработки, еще двух специалистов – на технические задачи (установка, настройка, задание правил), еще двух – назначить аналитиками (разбор спорных случаев, контроль 1-й линии, формирование правил), и еще одного – менеджером, который будет отвечать за целеполагание и контроль.

На одно только реагирование придется забрать семь человек из 10, что не всегда осуществимо. Чаще всего изначально в ИБ-отделе нет и семи человек. Но бывает и так, что ИБ-подразделение вовсе отсутствует, а его функции, дополнительно к своим основным обязанностям, выполняют ИТ-специалисты. Тогда можно либо выделять отдельные часы на разбор инцидентов, либо воспользоваться услугами сторонних организаций.

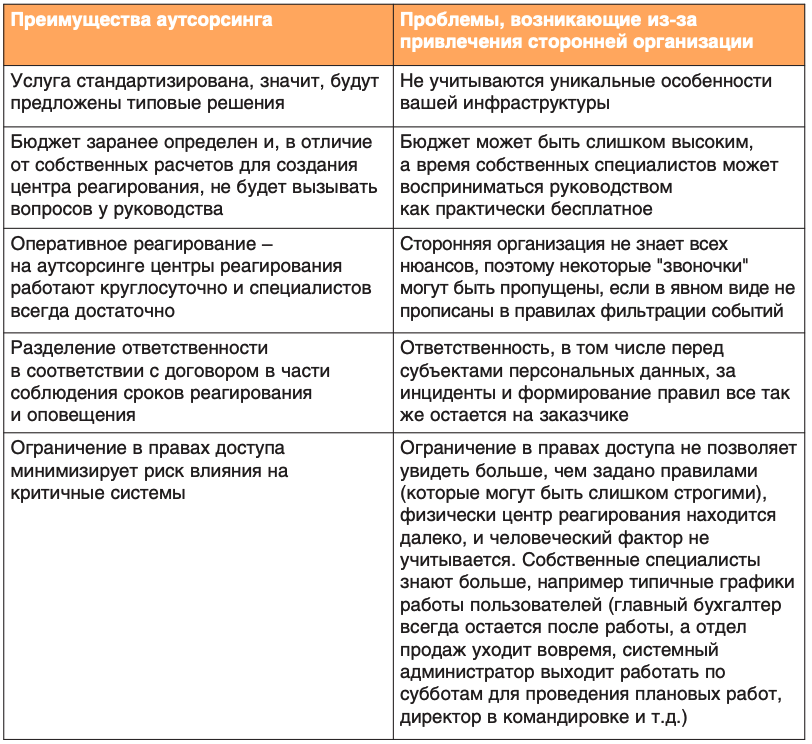

Вариантов сотрудничества, подразумевающего разную степень вовлеченности сторонней организации, существует множество, но стоит здесь уделить особое внимание проработке SLA и решить вопрос доверия и ответственности при предоставлении доступов сторонней организации (см табл.).

Шаг 3. Оснащение

Переходим к техническому оснащению. Сторонняя организация предложит вам готовые варианты систем реагирования, в том числе состоящие из различных средств защиты информации. Дальнейшую работу можно будет сравнить с покупкой продуктов по готовому списку (SOAR, SIEM, IRP, SGRC, UEBA, DLP и другие, в различных комбинациях). При выборе варианта построения центра реагирования собственными силами или с частичным привлечением аутсорсеров формирование списка ляжет на ваши плечи. Здесь будет действовать принцип "необходимо и достаточно".

Начните с запроса коммерческих предложений у сторонних организаций. Изучите средства мониторинга, с которыми они работают. Проконсультируйтесь. Возможно, уже на этом этапе вам захочется поменять свою точку зрения и обратиться к аутсорсу.

В процессе изучения тонкостей построения системы реагирования придет понимание основных тенденций этого рынка. Не стоит забывать о базовых средствах защиты информации, без которых реагирование на инциденты не будет иметь смысла (межсетевые экраны, антивирусные средства и средства разграничения доступа) – бессмысленно ставить сигнализацию в помещение без замка на двери.

Помните, что реагирование на инциденты – непрерывный процесс, при котором требования к безопасности будут меняться, всегда будет необходимость в приобретении новых средств мониторинга и выводе из эксплуатации уже имеющихся.

Шаг 4. Правила

После установки средств мониторинга их необходимо настроить. События будут сыпаться как из рога изобилия, и плохо организованный мониторинг может полностью парализовать работу всех имеющихся специалистов. В качестве примера можно привести неправильно работающий фильтр корпоративной почты: если ключевые слова выбраны неверно и встречаются в каждом втором письме, то половина почты будет маркирована как спам. А дальше начнется долгая и трудная работа специалистов по разгребанию этих завалов вручную. С другой стороны, если правила настроены слишком мягко, то главному бухгалтеру легко может прийти письмо с вирусомшифровальщиком, имитирующее письмо от контрагента.

Формирование адекватных правил базируется на квалификации специалистов, на их опыте. Во многих случаях невозможно с первого раза настроить систему оптимально. Нужен долгий и кропотливый процесс подстройки, когда первая линия в связке с аналитиком меняет строгость правил в ту или иную сторону, чтобы минимизировать ошибки первого и второго рода.

Шаг 5. Эффективность

Оценка эффективности центра реагирования – процесс творческий. В первую очередь должны выполняться требования законодательства, в частности отправка информации об инцидентах в установленные сроки в ГосСОПКА.

Эффективность будет измеряться в отсутствии наказаний за нарушения. Можно измерять эффективность в обнаруженных вирусах, количестве спама и выявленных утечках информации.