Deception: стратегическое решение для выявления инцидентов и реагирования на них

Александр Щетинин, 11/04/22

Согласно отчету M-Trends 2021 компании FireEye [1], медианное время незаметного присутствия злоумышленника в инфраструктуре предприятия составляет 24 дня. Этого достаточно, чтобы выявить наиболее слабые места инфраструктуры и получить доступ к ней с правами администратора для дальнейшей эскалации атаки. Будет ошибкой сказать, что бизнес не принимает меры для защиты информационных активов и данных. В среднем компании внедряют 47 различных решений и технологий кибербезопасности, согласно данным Ponemon Institute [2]. Но насколько они эффективны в условиях цифровой трансформации бизнеса?

Автор: Александр Щетинин, генеральный директор Xello

Продвинутые межсетевые экраны становятся уязвимыми по мере того, как периметр компании размывается из-за внедрения облачных технологий и организации удаленного доступа с устройств сотрудников. Мониторинг событий безопасности оказывается менее эффективным, если инфраструктура предприятия включает в себя огромный массив информационных активов, который генерирует большой поток ложных срабатываний. Этот метод требует финансовых затрат со стороны бизнеса и квалифицированных специалистов для постоянного анализа и выявления реальных киберинцидентов.

Игра на опережение

Принцип технологии обмана был заложен более двадцати лет назад в первой сети ханипотов (Honeynet Projects). Эти специальные компьютерные системы создавались для имитации вероятных целей злоумышленника. Первоначально они использовались для обнаружения новых вредоносных программ и оценки их распространения, об этом уже написана не одна статья.

Но современные решения класса Deception – DDP (Distributed Deception Platform) сильно продвинулись за пределы обычных ловушек для хакеров.

Команда Xello уже не первый год развивает собственную Deception-платформу. Интерес к этой технологии значительно вырос за последние пять лет, но до сих пор наблюдаем, как клиенты отождествляют DDPплатформы с ханипотами. У последних есть существенные ограничения: более узкая область применения, сложности с маскированием, необходимость в постоянной доработке.

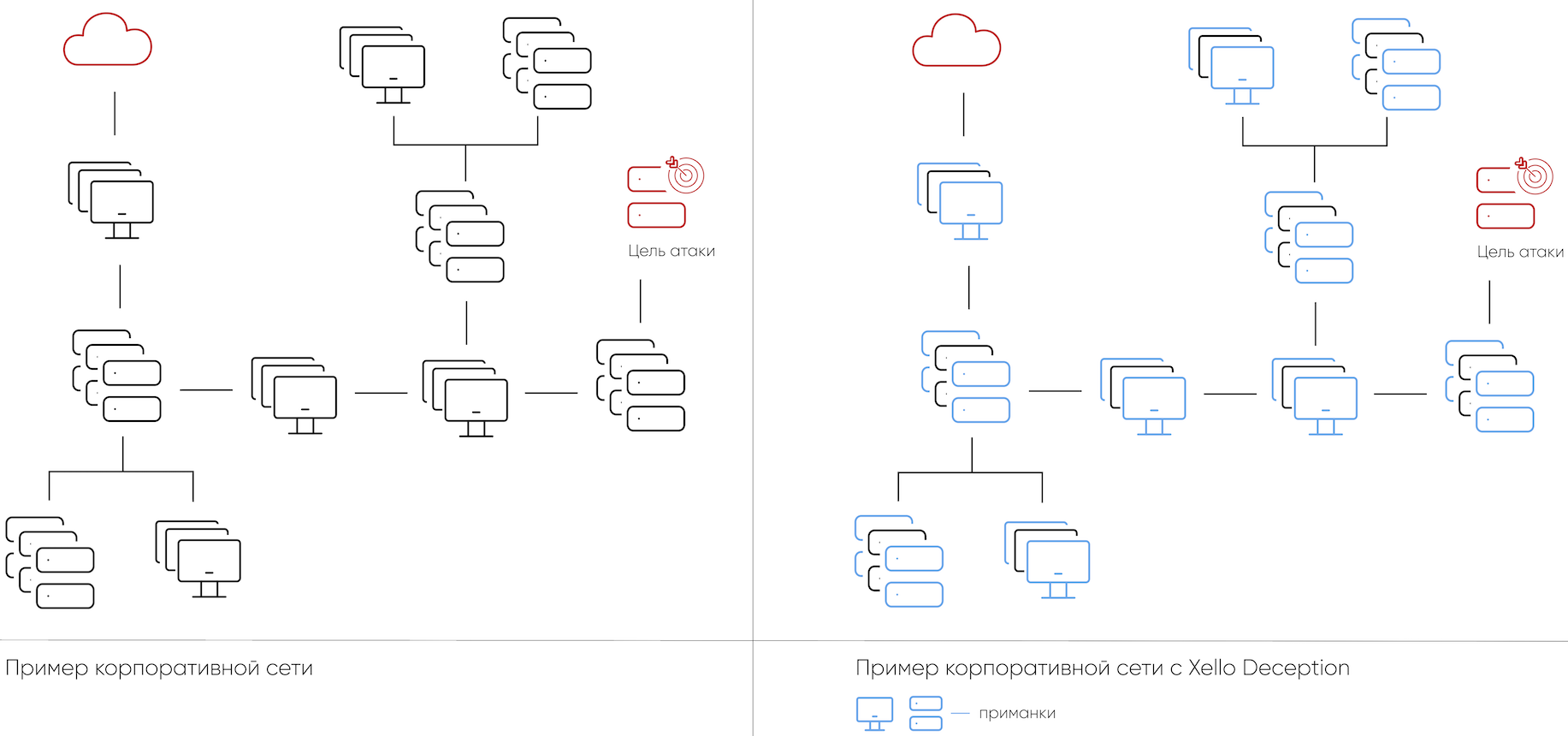

В отличие от ханипотов технология обмана перенаправляет злоумышленника в контролируемую среду, которая изолирована от производственной.

Новые возможности

При разработке стратегии информационной безопасности необходимо учитывать сегодняшнюю парадигму: если кто-то вас хочет взломать, он обязательно это сделает. У киберпреступников могут быть все финансовые и технологические ресурсы для реализации атаки на вашу инфраструктуру или же достаточно времени для того, чтобы изучить ее и найти уязвимости, позволяющие преодолеть периметр компании. К ключевым задачам команд информационной безопасности можно отнести:

- сокращение среднего времени обнаружения и реагирования на инциденты (MTTD и MTTR);

- минимизацию финансовых и репутационных издержек в результате инцидента безопасности.

Многие системы обнаружения угроз базируются на принципах моделирования зловредного поведения и поиска совпадений либо хорошего поведения и поиска отклонений. Они становятся менее эффективны в случае сложных и ранее неизвестных атак, в то время как современные решения класса Deception позволяют выявлять еще неизвестные векторы атак.

В Xello Deceiption используется безагентский способ распространения и управления ловушками и приманками; хостовые агенты для размещения ловушек и поддержания связи с сервером управления отсутствуют – таким образом, злоумышленнику невозможно детектировать решение.

Раннее обнаружение нелегитимных действий

Deception-платформа позволяет создать автономную виртуальную среду, которая будет состоять из различных ложных данных: базы данных, сервера, конфигурационных файлов, сохраненных паролей, учетных записей и т.д. Они автоматически распределяются среди существующих информационных ресурсов компании. Если конечная точка попытается получить доступ к любому из этих активов, вполне вероятно, что она скомпрометирована, поскольку для такой деятельности нет законных оснований. Уведомления мгновенно отправляются на централизованный сервер, который записывает затронутую приманку и векторы атак, используемые киберпреступником. Инструменты технологии обмана предоставляют преимущества для раннего обнаружения злоумышленников, что является ключом к минимизации ущерба.

Предотвращение бокового перемещения злоумышленника Используя скомпрометированные учетные записи пользователей с контроллером домена Active Directory, злоумышленник может проникнуть в корпоративную сеть, повысить свои привилегии и пытаться продвигаться дальше внутрь сети. На этапе внутреннего перемещения он может столкнуться с ложными активами, при взаимодействии с которыми будет направлено предупреждение внутренним специалистам. Технология обмана позволяет создавать данные, наиболее привлекательные для злоумышленника, чтобы натолкнуть его на взаимодействие с ними и продолжение своего движения уже внутри изолированной среды.

Повышение эффективности SOC

Ложные данные являются индикаторами для внутренних систем мониторинга и позволяют снизить количество ложных срабатываний. Интеграция Xello Deception c SIEM-системой дает возможность сделать реагирование и мониторинг эффективнее, ведь платформа гарантирует низкий процент ложных срабатываний, что, в свою очередь, экономит ресурсы SOC и повышает точность его работы.

Автоматическая форензика по инцидентам в режиме реального времени

Современные Deception-платформы могут агрегировать криминалистические данные, включая индикаторы компрометации и тактики, методы и процедуры злоумышленников. Это позволяет организациям быть на шаг впереди, давая полную картину логики действий злоумышленников.

Расширение видимости киберрисков

Информация, получаемая по итогам выявленных инцидентов безопасности, позволяет сформировать более полную карту самых популярных векторов для атак конкретно для вашей организации.

Кроме того, вся информация о распространенных по сети приманках хранится в Xello Deception, поэтому их удаление никак не влияет на инфраструктуру.

Поддержка VDI

В новом обновлении платформы Xello Deception 4.8 была реализована поддержка инфраструктуры виртуальных рабочих мест (VDI).

Спрос на организацию VDI-мест обусловлен не только переходом бизнеса на гибридную модель работы, но и трендом на мобильность сотрудников. Однако процесс миграции влечет за собой серьезные риски в аспекте информационной безопасности.

- Расширение периметра кибератаки: компрометация одного конечного клиентского устройства способна дискредитировать всю среду VDI.

- Обеспечение кибербезопасности большого числа копий операционных систем.

- Реализация мер защиты с учетом специфики работы виртуализированной среды: например, внедрение ресурсоемкого решения для обеспечения безопасности (классические агентские средства защиты) может привести к снижению коэффициента консолидации виртуальных машин или вызвать задержки загрузки операционных систем.

Таким образом, переход на подобную модель работы требует от отделов кибербезопасности не только тщательных организационных мер, но и грамотного подхода при выборе решений по кибербезопасности. В среде VDI средства защиты должны оказывать минимально возможное влияние на инфраструктуру. Более короткое время ожидания открытия приложений приводит к повышению производительности труда сотрудников предприятия.

С каждым новым релизом разработчики расширяют количество приманок и способы их распространения. Xello Deception тщательно анализирует модель поведения каждого пользователя. Независимо от конфигурации и предназначения защищаемого хоста – это может быть компьютер бухгалтера, сервер базы данных или ноутбук разработчика – система подберет приманки, программное обеспечение которых используется на этом хосте.

Выводы

Предприятия, использующие технологию обмана в своей стратегии кибербезопасности, могут обеспечить более высокий уровень защиты как всей корпоративной сети предприятия, так наиболее критичных сегментов, а также улучшить показатели среднего времени обнаружения и реагирования на инциденты. В настоящее время это может быть очень актуально в связи с возросшим количеством атак на критическую информационную инфраструктуру [3].

Использование в своем арсенале данной технологии значительно сокращает нагрузку на специалистов кибербезопасности за счет минимизации количества ложных срабатываний, предоставляя высокоточные индикаторы и уменьшая объем бесполезного трафика оповещений.