Тернистый путь Deception эпохи импортозамещения в России

Дмитрий Евдокимов, 08/11/23

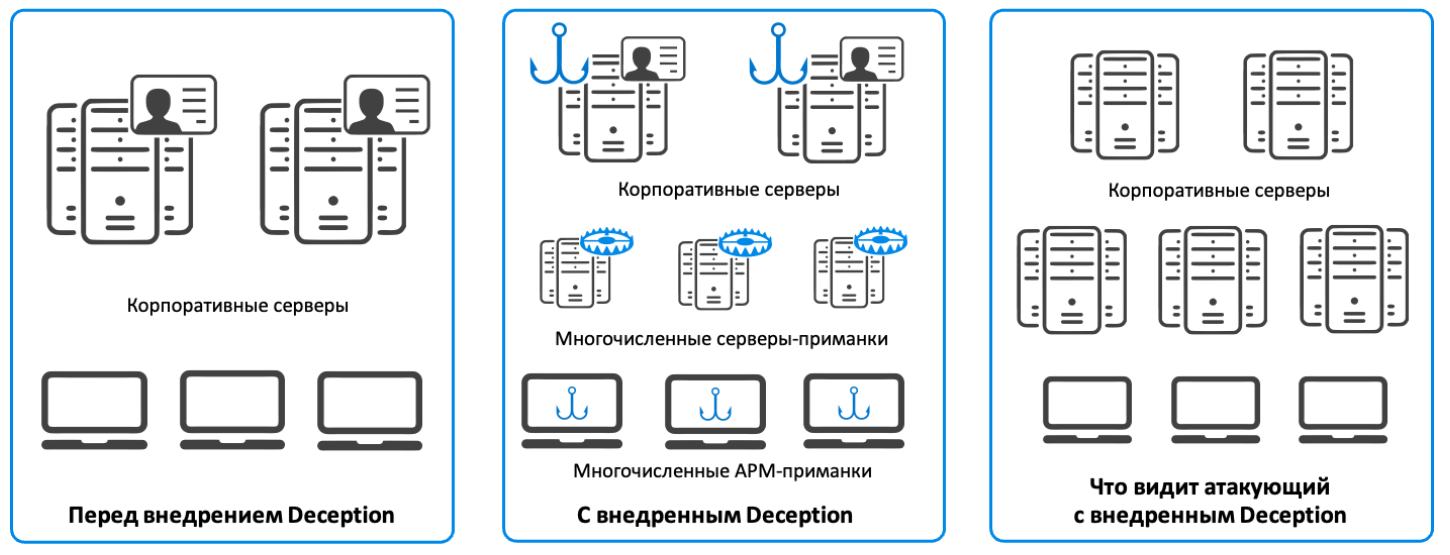

Кибератаки становятся все более изощренными, а традиционных мер для обеспечения безопасности организаций уже не хватает. В качестве одного из превентивных подходов к защите информационных ресурсов предприятий в мире стали применять концепцию нулевого доверия, а для повышения эффективности – сочетать ее с новыми инструментами детектирования угроз. Один из таких инструментов – технология Deception, которая представляет собой имитацию ИТ-инфраструктуры предприятия. Ее применение помогает обнаруживать кибератаки на ранней стадии, минимизируя негативные последствия, а также позволяет собирать информацию о преступных тактиках и методах. Эти данные в дальнейшем используются для усиления защитных мер.

Автор: Дмитрий Евдокимов, менеджер по разработке продукта компании “Гарда Технологии” (входит в группу компаний “Гарда”)

Долгое время технология развивалась в унисон с типовыми элементами инфраструктур, создавали которые на основе решений зарубежных производителей. Теперь с учетом импортозамещения отечественным разработчикам необходимо адаптироваться к новой реальности: эмулировать российские операционные системы и прикладные сервисы. Об особенностях и нюансах развития Deception в условиях масштабного импортозамещения мы поговорили с менеджером по разработке продукта компании "Гарда Технологии" (входит в группу компаний "Гарда") Дмитрием Евдокимовым.

– Насколько необходимой является подстройка приманок и ловушек Deception под новую российскую инфраструктуру?

– Эффективность работы системы Deception зависит от того, насколько правдоподобной оказывается формируемая ей ложная инфраструктура с точки зрения разработчиков зловредного программного обеспечения (ПО). Это ключевой аспект, который определяет способность Deception привлечь внимание злоумышленников, обмануть их и выявить их цели и методы.

С учетом динамичного роста доли отечественных решений в ИТ-инфраструктуре российских компаний необходимость адаптации Deception-ловушек под новую реальность становится первостепенной задачей. Такая подстройка позволяет обеспечить максимально реалистичное и эффективное введение злоумышленника в заблуждение.

Есть и другой важный аспект: ложная инфраструктура должна быть такой степени сложности, чтобы не только сбить с толку злоумышленников, но и позволить выявить их методы. То есть важно изучить предпринимаемые попытки атаки, чтоб понять логику действий преступников, а затем определить способы защиты имитируемых российских систем от подобных угроз в будущем с учетом полученной информации.

– Сказывается ли необходимость использования российских ОС на возможность сертификации во ФСТЭК России?

– Использование российских операционных систем играет важное значение для возможности сертификации решения во ФСТЭК России. Использование отечественных ОС требует глубокого понимания их функционала и особенностей работы. ФСТЭК России устанавливает строгие требования к безопасности и функциональности, и любое отклонение может негативно повлиять на процесс и результат сертификации. Тенденция в процессе сертификации сейчас такова, что продукт должен работать на одной из сертифицированных российских ОС.

Применительно к Deception это требование в первую очередь касается серверной части, на которой развертывается сама платформа. Но в равной мере это застрагивает и ОС на рабочих станциях, если они будут включены в работу Deception.

– В чем сложность сертификации систем класса Deception по сравнению с другими классами средств защиты?

– Основная сложность сертификации отечественных систем этого класса заключается в том, что четкого его определения у регулятора не существует. Впрочем, отсутствие нормативной базы не мешает сертифицировать продукт по техническим условиям и по уровню доверия, что немаловажно. Небольшие проблемы добавляет также требование о поддержке какой-либо сертифицированной операционной системы, в том числе и в окружениях, создаваемых контейнерами внутри продукта. Поэтому при подготовке к процедуре сертификации мы, например, провели масштабную внутреннюю миграцию на ОС AstraLinux.

– Каковы характерные особенности типовой отечественной инфраструктуры, какой ее "слепок"", что в него входит?

– Типовая отечественная инфраструктура по состоянию на середину 2023 г. включает в себя отечественные операционные системы, российские СУБД (в основном на базе PostgreSQL), серверные решения, а также прикладное программное обеспечение. Парк операционных систем может включать в себя системы типа AstraLinux, "Эльбрус", "Базальт" и др. Что касается ИБ-решений, отечественные продукты в нашей стране были популярны среди заказчиков еще до того, как импортозамещение стало мейнстримом и регуляторным требованием.

Поэтому если еще пару лет назад решения для имитации инфраструктуры строились на разработках зарубежных вендоров и в соответствии с зарубежными же реалиями, то сейчас отечественным производителям необходимо развивать Deception в соответствии с особенностями построения ИТ-инфраструктуры в нашей стране: не стараться вслепую копировать то, что было.

– Как Deception выглядит со стороны клиента? Какой зрелости должны достичь ИБ-процессы, чтобы целесообразность использования Deception стала очевидной?

– Для заказчика Deception выглядит как дополнительный слой защиты, который предоставляет возможность оперативно обнаруживать и анализировать кибератаки. По своей сути Deception можно сравнить с диспансеризацией в медицине, которая позволяет среагировать на ранней стадии на опасные заболевания в организме, которые еще не нанесли серьезного вреда.

Чтобы понимать и принимать целесообразность использования Deception, компания должна иметь уже устоявшиеся процессы управления информационной безопасностью, опыт реагирования на инциденты и понимание сложности современных угроз.

Успешное применение систем Deception подразумевает, что атаки и попытки несанкционированного доступа будут обнаружены на самых ранних стадиях и позволят службе ИБ быстро и эффективно реагировать на обнаруженные угрозы, включая изоляцию атакующих, анализ методов атаки и устранение слабых мест в защите инфраструктуры.

Deception, кроме прочего, предоставляет ценную информацию о тактике и методах злоумышленников. Анализ этой информации может помочь лучше понять сильные и слабые стороны системы безопасности, а также подготовить более эффективные меры защиты.

– Какой должна быть экосистема, в которой эффективно работает Deception?

– Эффективная экосистема для Deception включает в себя хорошо настроенные системы мониторинга, современные инструменты реагирования на инциденты, а также интеграцию с другими системами безопасности, такими как SIEM, TI и пр. Интеграция с доменом добавляет ряд возможностей для выявления действий злоумышленника в инфраструктуре с помощью целого слоя доменных ловушек. Ими могут быть ложные учетные данные, попытки использования которых сообщают о том, что злоумышленник получил доступ к контроллеру домена. Никакие другие системы ИБ такой информации не сообщат.

Эффективная работа Deception начинается с создания ложного слоя инфраструктуры, максимально релевантного настоящей, которая включает в себя сетевые компоненты, серверы, рабочие станции и другие устройства.

Интеграция с SIEM позволяет обрабатывать и анализировать данные о действиях злоумышленников, обнаруженных внутри имитируемой инфраструктуры. Это помогает оперативно реагировать на атаки и улучшает общий обзор защищенности.

Совместное использование с системами IPS и IDS позволяет реагировать на обнаруженные атаки в реальном времени. Такой комбинированный подход обеспечивает дополнительный уровень защиты.

Интеграция с системами управления уязвимостями помогает выявлять и устранять слабые места в инфраструктуре, что повышает эффективность системы Deception.

Успешность применения подобных систем зависит от степени квалификации ИБ-команды, которая и будет обнаруживать атаки и реагировать на них, используя результаты работы имитируемой инфраструктуры.

– Какие возможности должен реализовывать сильный Deception?

– Сильная система Deception должна предоставлять гибкую настройку ловушек, позволяющую создавать релевантный слой ложной инфраструктуры любого масштаба минимальными усилиями пользователя. Необходимы также возможность интеграции с различными системами, быстрое реагирование на угрозы, а также аналитические инструменты для анализа поведения злоумышленника, что позволят реагировать на угрозы на самых ранних стадиях.

Кроме того, сильная система Deception себя не обнаруживает. Например, ловушки типа "сетевое устройство" реализуются с помощью спуффинга на реальном устройстве. Причем ловушки назначают mac-адреса из списка mac-адресов вендора. Согласитесь, при таком подходе злоумышленнику довольно сложно распознать подмену.

– Как посчитать экономическую эффективность от использования Deception?

– Одним из ключевых показателей эффективности использования Deception является снижение потерь, связанных с кибератаками. Путем сравнения стоимости потерянных данных, нарушения бизнес-процессов, штрафов за нарушение регулирований и других негативных последствий с расходами на внедрение и поддержку технологии Deception можно оценить экономическую эффективность. Если затраты на Deception сравнимы или меньше потенциальных убытков, то это может свидетельствовать о выгодности внедрения.

Другим важным фактором эффективности является сокращение времени, которое требуется для обнаружения и реагирования на кибератаки. Технология Deception может обеспечивать более оперативное обнаружение и предотвращение атак, что позволяет сократить потенциальные убытки и минимизировать простой в работе систем.

Эффективное использование технологии Deception также позволит оптимизировать расходы на безопасность. Внедрение систем этого класса может нивелировать необходимость в других инструментах обнаружения и защиты, что уменьшит общий бюджет на кибербезопасность.