DLP для эффективной работы с рисками информационной и кадровой безопасности

Константин Саматов, 26/09/23

Нерациональное поведение и ошибки людей – основные слабые стороны, выявляемые в инцидентах безопасности, создающие репутационные риски и являющиеся причинами высоких затрат [1]. Как в решении данной проблемы может помочь DLP?

Автор: Константин Саматов, руководитель комитета по безопасности КИИ, член Правления Ассоциации руководителей служб информационной безопасности

Давайте определимся, что скрывается за этой маркетинговой трехбуквенной аббревиатурой – DLP. Расшифровывается она обычно как Data Leak Prevention (хотя есть и множество других вариантов расшифровки) и дословно означает предотвращение утечек информации и контроля за внутренними пользователями информационных ресурсов.

На практике под DLP обычно понимают программное (аппаратно-программное) средство мониторинга внутренней инфраструктуры организации с целью предотвращения утечек информации и контроля за внутренними пользователями информационных ресурсов.

Международный стандарт ISO 27001:2022 Information security, cybersecurity and privacy protection – Information security management systems – Requirements в настоящее время является единственным документом, предназначенным для широкого круга специалистов по информационной безопасности, который использует термин Data Leak Prevention. Он определяет предотвращение утечки данных (DLP) как превентивный и детективный контроль, который снижает риск путем проактивного обнаружения и предотвращения несанкционированного раскрытия данных.

Контроль A.8.12 в ISO 27001:2022 требует от организаций применять различные меры для борьбы с утечкой данных, чтобы избежать несанкционированного раскрытия конфиденциальной информации, а если такие инциденты случаются, своевременно их обнаруживать. Таким образом, в стандарте ISO 27001:2022 термин Data Leak Prevention (DLP) используется в более широком смысле, как совокупность мероприятий, направленных на предотвращение утечки информации за периметр организации. Следует также отметить, что данный стандарт еще не переведен на русский язык.

С учетом изложенного далее можно рассматривать DLP как некое решение (программное, аппаратно-программное), систему для предотвращения утечек информации за периметр организации, которая анализирует весь исходящий и входящий трафик организации, а также другие информационные потоки, такие как печать документов, копирование на внешние носители и т.д. DLP-система определяет степень конфиденциальности документов и файлов, которые передаются или хранятся в информационной системе, и применяет соответствующие правила реагирования на попытки утечки.

DLP-система может решать ряд дополнительных задач, связанных с контролем действий персонала, таких как мониторинг использования рабочего времени и ресурсов, выявление конфликтов и неэтичного поведения и т.д., хотя эти функции не имеют прямого отношения к утечке данных.

Виды DLP-систем

Существует несколько видов DLP-систем, которые классифицируются по разным критериям. Один из наиболее распространенных критериев – это место развертывания системы в информационной инфраструктуре организации. По этому критерию можно выделить три основных вида DLP-систем:

- Сетевая DLP-система (Network DLP) – система, которая устанавливается на сетевом оборудовании (маршрутизаторах, коммутаторах, шлюзах и т.д.) и анализирует весь сетевой трафик организации. Сетевая DLP-система позволяет контролировать все каналы передачи данных, такие как электронная почта, Интернет, FTP, VPN и т.д. Сетевая DLP-система может блокировать или предупреждать о попытках утечки данных в режиме реального времени.

- Конечная DLP-система (Endpoint DLP) – система, которая устанавливается на конечных устройствах (компьютерах, ноутбуках, смартфонах и т.д.) и анализирует все действия пользователей с данными на этих устройствах. Конечная DLP-система позволяет контролировать все локальные операции с данными, такие как копирование, перемещение, удаление, печать, запись на внешние носители и т.д. Конечная DLPсистема может блокировать или предупреждать о попытках утечки данных в режиме реального времени или постфактум.

- Централизованная DLP-система (Centralized DLP) – система, которая устанавливается на центральном сервере или облачном сервисе и анализирует все данные, которые хранятся или обрабатываются на этом сервере или сервисе. Централизованная DLP-система позволяет контролировать все данные, которые находятся в базах данных, файловых системах, облачных хранилищах, корпоративных приложениях и т.д. Централизованная DLP-система может блокировать или предупреждать о попытках утечки данных в режиме реального времени или постфактум.

Каждый из этих видов DLP-систем имеет свои преимущества и недостатки, а также свои сценарии применения. В зависимости от специфики организации и ее информационной безопасности можно выбрать один или несколько видов DLP-систем, а также использовать различные комбинации и интеграции между ними. Главное – определить, какие каналы утечки необходимо закрыть.

Как применение DLP системы позволяет минимизировать риски информационной и кадровой безопасности?

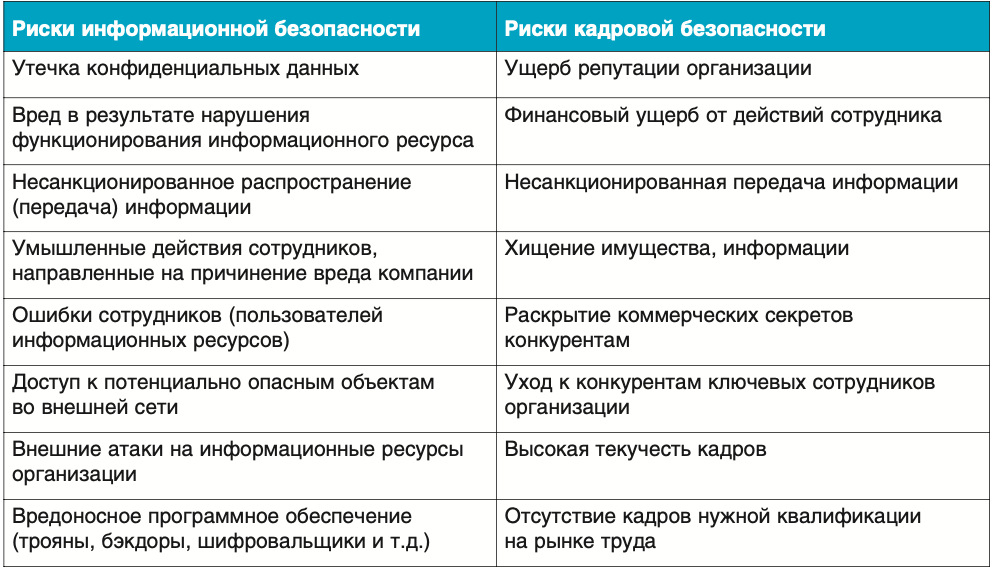

В качестве основных рисков информационной и кадровой безопасности можно выделить следующие (см. табл. 1).

На риски кадровой безопасности, не связанные с утечкой информации, – уход к конкурентам ключевых сотрудников организации, высокая текучесть кадров, отсутствие кадров нужной квалификации на рынке труда DLP-система влияния не оказывает. Некоторые смежные функции, связанные с мониторингом активности сотрудников, которые часто интегрируют в отечественные решения DLP, могут помочь в раннем выявлении желающих сменить место работы и "портящих" морально-психологический климат в коллективе, что позволит нейтрализовать такие риски, как текучесть кадров и уход работников к конкурентам. Очевидно, что риск отсутствия на рынке квалифицированных кадров никакое решение по информационной безопасности минимизировать (а уж тем более нейтрализовать) не может.

Все остальные риски, перечисленные в табл. 1, могут быть минимизированы посредством применения DLP-систем. Давайте попробуем разобраться, каким образом.

- Блокировка исходящих из информационной инфраструктуры потоков информации позволяет предотвратить утечку конфиденциальных данных, несанкционированное неумышленное распространение (передачу) информации, хищение информации и, как следствие, ущерб репутации организации в случае появления сведений об инциденте в средствах массовой информации. Включения функций блокировки в DLP-cистеме на практике стараются избегать, чтобы не произошла блокировка нужного информационного сообщения. Моя практика показывает, что указанный подход имеет право на существование. В ряде случаев блокировка может проявлять себя как эффективный элемент для помощи не только специалисту по информационной безопасности, но и самому работнику. Например, встречаются организации, которые настраивают DLP-систему таким образом, чтобы при блокировании информационного сообщения она отправляла уведомление не только специалисту по информационной безопасности, но и самому работнику для проверки правильности отправления информации нужному адресату. В этом случае DLP-система выступает как помощник, защищающий работника от ошибок (например, случайной отправки почты и т.п.). Кроме того, функциями DLP-системы, как правило, можно заблокировать доступ к потенциально опасным объектам во внешней сети.

- Мониторинг информационных потоков внутри инфраструктуры позволяет минимизировать утечки информации, в том числе вызванные умышленными действиями сотрудников, и такие их последствия, как ущерб репутации организации и финансовый ущерб от действий работников. Кроме того, мониторинг информационных потоков помогает при выявлении внешних атак и активности вредоносного программного обеспечения. Конечно, это лишь некая вспомогательная функция DLP, которая не заменит системы класса SIEM, EDR и XDR. Мониторинг информационных потоков, в отличие от блокировки, сопряжен с рисками для самого специалиста по информационной безопасности, занимающегося таким мониторингом. Дело в том, что действия специалиста по информационной безопасности при использовании DLP-системы могут нарушать конституционные права и свободы человека, гражданина. Уголовная ответственность предусмотрена за:

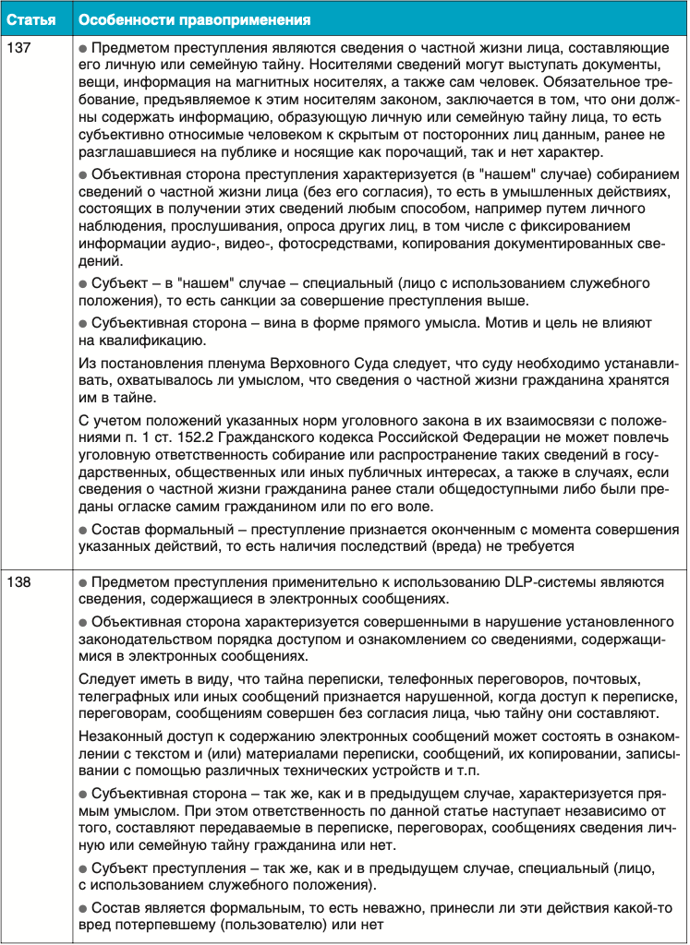

- незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия, совершенные лицом с использованием своего служебного положения (ч. 2 ст. 137 УК РФ). Максимальная санкция: лишение свободы на срок до четырех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет;

- нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений граждан, совершенное лицом с использованием своего служебного положения (ч. 2 ст. 138 УК РФ). Максимальная санкция: лишение свободы на срок до четырех лет.

Таким образом, применение DLP-системы, особенно для "работы" с рисками кадровой безопасности, когда первичен мониторинг и контроль за сотрудниками, неизбежно приводит к необходимости обезопасить себя при помощи так называемой легализации этой системы.

Вопрос легализации DLP на сегодняшний день является достаточно дискуссионным: некоторые специалисты считают, что полная легализация невозможна. По моему мнению, следует опираться на толкование судами правоприменительной практики, а именно на постановление пленума Верховного Суда РФ от 25.12.2018 г. № 46 "О некоторых вопросах судебной практики по делам о преступлениях против конституционных прав и свобод человека и гражданина (статьи 137, 138, 138.1, 139, 144.1, 145, 145.1 Уголовного кодекса Российской Федерации)". Из него следует, что специалисту по информационной безопасности, работающему с DLP-системой, нужно обратить внимание на моменты, связанные с особенностями правоприменения, указанные в табл. 2.

Таким образом, первое, на что рекомендуется обращать внимание специалисту по информационной безопасности при начале использования DLP (или при ее внедрении), – это наличие оформленного согласия пользователей информационной инфраструктуры на проведение подобного рода мониторинга их активности.

- Alavi, R., Islam, S., Jahankhani, H., & Al-Nemrat, A. (2013). Analyzing Human Factors for an Effective Information Security Management System. Int. J. Secur. Softw. Eng. https://doi.org/10.4018/jsse.2013010104