Интерактивный цифровой двойник

Александр Московченко, 30/01/21

Цифровые двойники – одна из популярнейших тем на сегодняшний день. Она не нова, но с каждым годом становится все популярнее благодаря появлению новых решений на рынке Интернета вещей. Суть цифрового двойника заключается в создании максимально точной цифровой версии физического объекта для дальнейшего анализа и диагностики, например для мониторинга состояния оборудования и предотвращения его потенциальных поломок.

Автор: Александр Московченко, Директор по развитию компании Winnum

Цифровой двойник можно разделить на три составляющие:

- физический объект;

- виртуальный объект;

- связь между двумя объектами.

%20-%20Google%20Chrome-png.png)

Чем точнее цифровой двойник описывается в информационной среде, тем больше он соответствует своему реальному прототипу. Идеальный цифровой двойник может воспроизвести те же параметры, что и его физический аналог, что дает инженерам и другим пользователям возможность протестировать и смоделировать определенные условия, не причиняя реального ущерба физическому объекту.

Интерактивный цифровой двойник базируется в первую очередь на информации, полученной в автоматизированном режиме от производственного оборудования, из информационных систем и статических источников данных. Для этого используется набор программных коннекторов, поддерживающих все основные промышленные и проприетарные протоколы, а также механизмы для подключения к базам данных и ИТ-системам. Автоматизация сбора данных – это гарантия объективности информации и независимости от человеческого фактора.

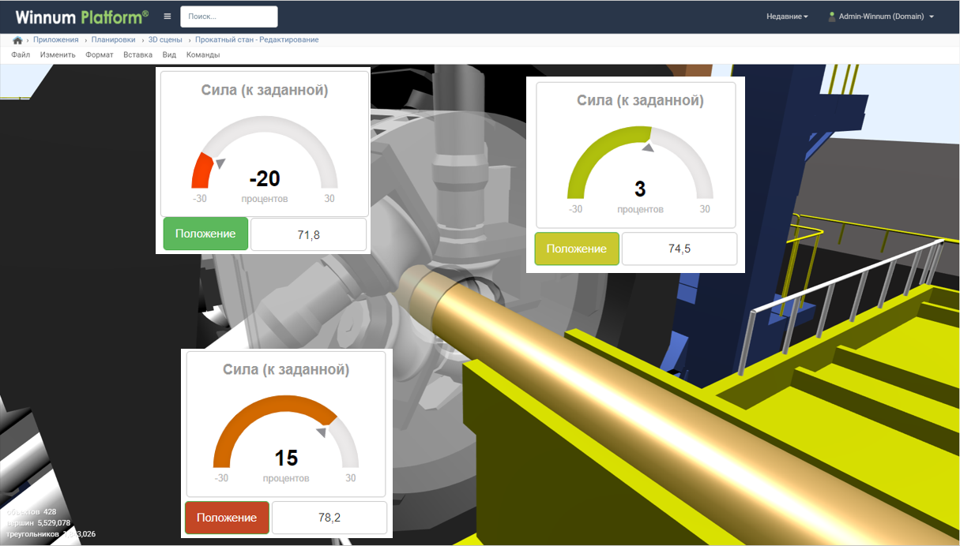

В результате интерактивный цифровой двойник реализует полноценную обратную связь для производственного оборудования или продукции предприятия, находящихся на этапе эксплуатации, на основе передачи данных из физического в виртуальный мир. Визуальные интерфейсы интерактивного цифрового двойника выносятся на цеховые панели для контроля показателей и используются на рабочих местах для визуализации технологических процессов и сравнения с результатами имитационного моделирования, выполненного в специализированных программных системах.