Next Generation DLP. Поспорим о терминах

Владимир Ульянов, 13/09/23

Мода на термин Next Generation не миновала сегмент защиты информации от утечек (DLP), причем разные эксперты вкладывают в него свой смысл. Рассмотрим краткую ретроспективу эволюции развития DLP и попробуем осмыслить возможность использования эпитета по отношению к современным DLP-системам.

Автор: Владимир Ульянов, руководитель аналитического центра Zecurion

Термин Next Generation (NG) получил широкое распространение в ИБ благодаря аналитикам Gartner и коллегам из сетевой безопасности, которые предложили и начали активно продвигать его более 10 лет назад. Штамп понравился как профессиональным участникам рынка, так и потребителям. Со временем к названиям все большего количества продуктов и сегментов стали добавлять эту приписку, чтобы показать прогрессивность и выделиться среди конкурентов. Но не все эксперименты в нейминге прижились.

Из истории DLP

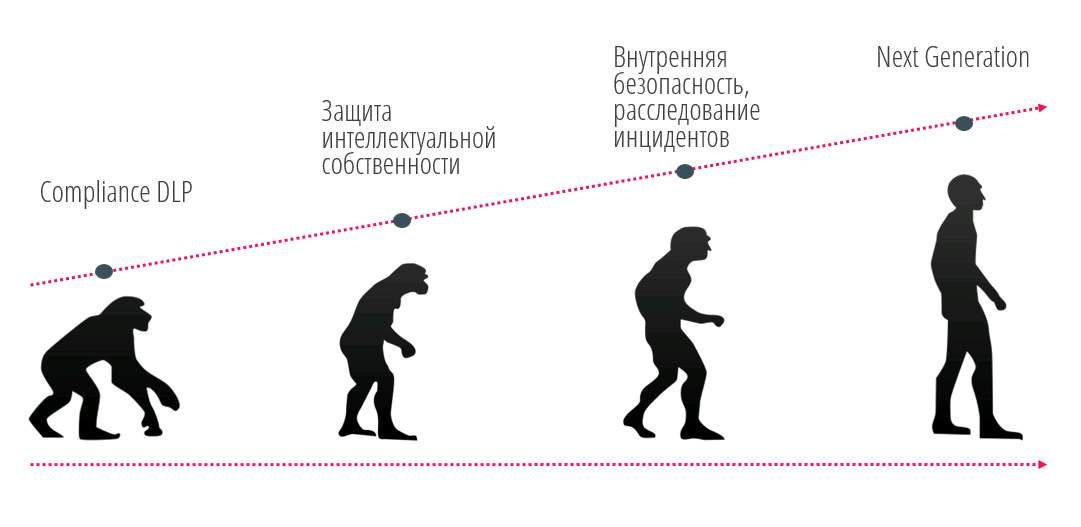

Поколения DLP, да и вообще любых систем, – градация весьма условная, тем не менее можно выделить некоторые типовые стандарты, по которым создавались DLP на определенном этапе их развития.

Предложенная градация нестрогая. Она содержит не DLP-системы как таковые, а скорее задачи, которые ставят перед ними заказчики.

Первое поколение DLP было основано на требованиях законодательных актов, то есть на выполнении достаточно узких задач в соответствии с положениями конкретных законов или отраслевых актов.

Рис. Этапы развития DLP-систем. Zecurion, 2023

Следующим этапом развития стал контроль коммерческой тайны, защита интеллектуальной собственности компаний. Здесь фокус был на расширении используемых технологий и поддерживаемых каналов коммуникаций, классификации перехватываемых данных.

Затем возможности DLP были расширены для решения задач внутренней безопасности в целом: выявления фактов сговора, других внутренних нарушителей, расследования инцидентов.

И наконец, задумались о DLP следующего поколения.

Сами продукты могут выполняют сразу несколько задач: соблюдение требований законодательных актов, расследование инцидентов и т.д. Нас интересует последнее, самое современное, поколение. Как же его можно характеризировать?

Next Generation

Если говорить о последних годах развития DLP, то важным этапом стал контроль нестандартных каналов утечки. Например, DLP научились распознавать и классифицировать естественную речь в аудиокоммуникациях, собирать звуки с использованием встроенных микрофонов и предотвращать утечку конфиденциальных данных через фотографирование экрана (Screen Photo Detector). Возможности DLP-систем при этом серьезно возросли. Но достаточно ли, чтобы сказать о смене поколений?

Едва ли: для этого требуется больше оснований – архитектурных или принципиальных технологических изменений.

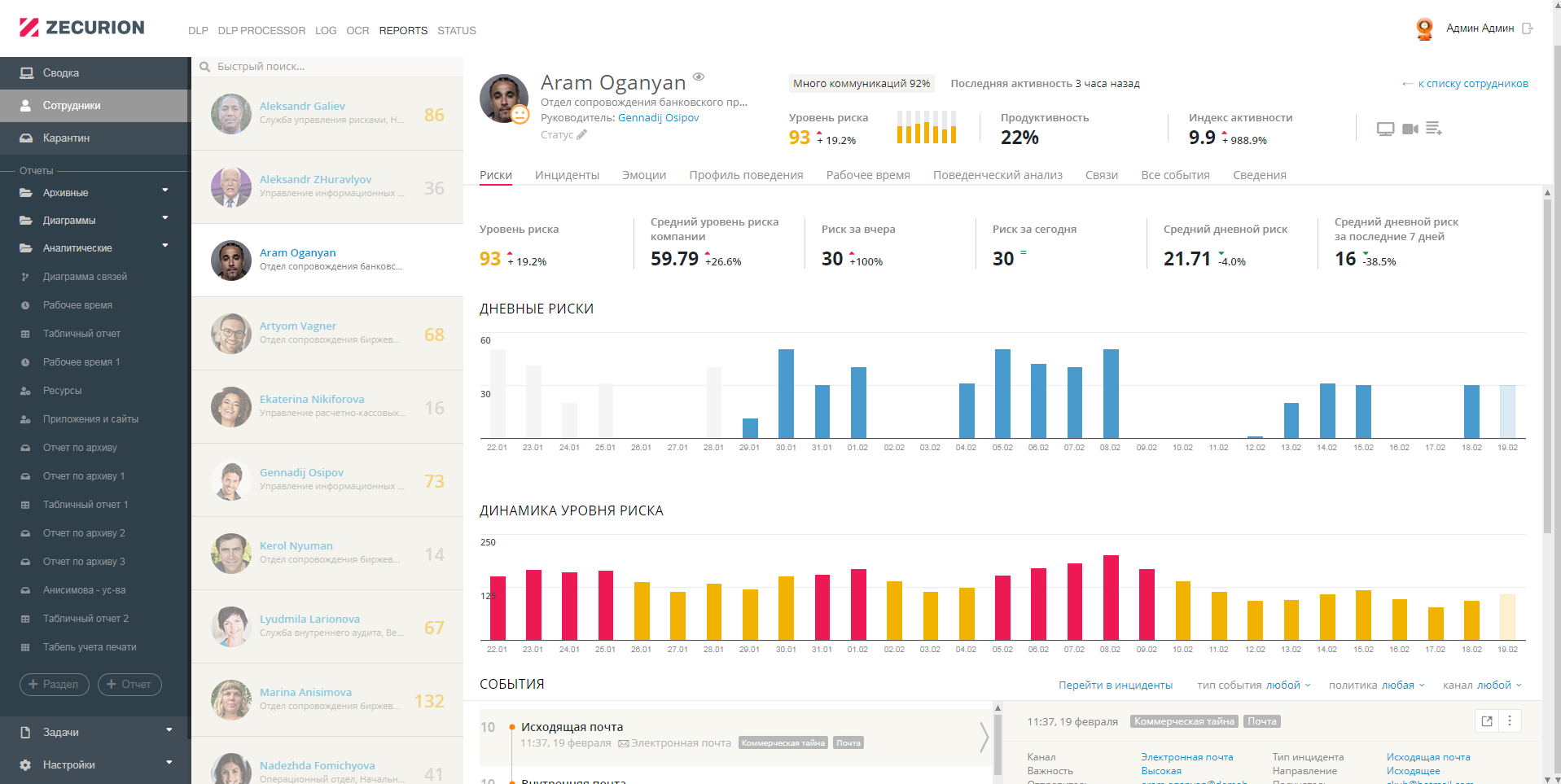

Одним из таких изменений может стать смена парадигмы – отход от классической модели разбора инцидентов к оценке рисков.

Такая, более зрелая, модель помогает не только выполнять проверку базовых правил политик безопасности, но и прогнозировать угрозы, детектировать неочевидные для специалистов безопасности и обычных DLP-систем мошеннические схемы внутри компании. Помимо этого, она может указать на наиболее уязвимые сущности, а также на сотрудников, которых стоит взять под усиленный контроль, что является особенно важным для крупных компаний и офицеров безопасности, которым приходится наблюдать за работой более тысячи пользователей.

Любой консультант расскажет, как важна оценка рисков – именно это лежит в основе ИБ компании. Тем более удивительно, что, собирая кучу информации со своих сенсоров, DLP практически не заходили на поле риск-менеджмента, хотя все возможности для этого были и есть.

Рис. Оценка рисков для контролируемого пользователя. Zecurion, 2023

Рис. Оценка рисков для контролируемого пользователя. Zecurion, 2023

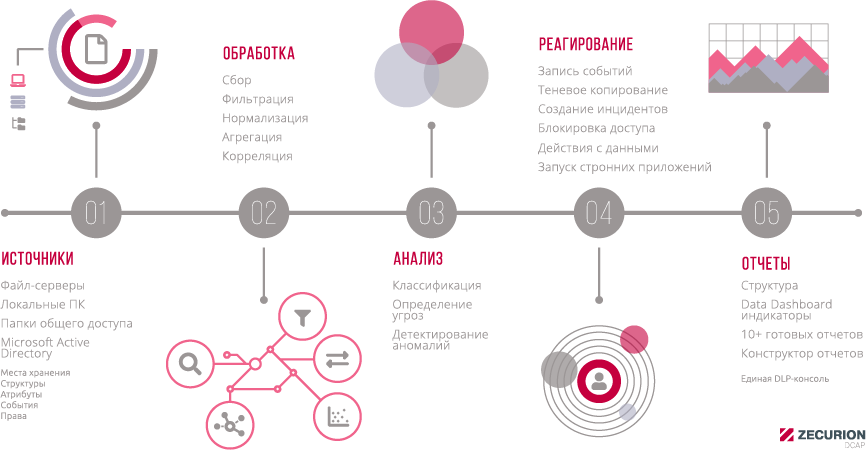

Еще более важное с точки зрения перспектив использования продукта – добавление в DLP NG, то есть интеграция возможностей DCAP, которые традиционно использовались (если использовались вообще) автономно. Рассмотрим эту связку подробнее.

Хранимые данные под угрозой

Классический принцип защиты информации от утечки предполагает контроль данных на этапах хранения, использования и перемещения. При этом на практике в DLP-системах основной фокус делается на последнем этапе: информация отлавливается в момент копирования/отправки, далее операция проверяется на соответствие корпоративным политикам. Профиль использования может контролироваться, например, UBA-модулями (поведенческий анализ) и уже упомянутым Screen Photo Detector. Но касательно контроля хранимой информации – инструментов явно не хватает. В некоторых DLP используются Discovery-модули, которые помогают выявить места хранения конфиденциальной информации, но на этом защита data at rest заканчивается.

Львиная доля рисков для конфиденциальности корпоративной информации возникает не в момент передачи данных, а уже на этапе хранения. Эти риски могут создавать:

- избыточные права доступа к данным (люди, которые не должны иметь доступа);

- дубликаты файлов, которые расползаются по сети (в том числе через секретарей, помощников, дизайнеров и т.д.);

- активные учетные записи уволенных сотрудников, которыми могут продолжать пользоваться они, их коллеги или даже внешние злоумышленники;

- скрытые и неизвестные или забытые места хранения данных (так называемые shadow data);

- сам по себе огромный объем данных, который продолжает нарастать прогрессирующими темпами;

- плохая (непрозрачная, запутанная) организация хранения данных;

- слабый контроль или даже полное отсутствие контроля доступа к данным.

Сократить угрозы конфиденциальности для данных, хранящихся в корпоративной среде, призваны DCAP-системы. Они способны провести аудит, создать всю картину хранения данных в организации, показать права доступа и подсветить некорректно настроенные. При этом определяются реальные владельцы данных, избыточный доступ к ним и регулярные пользователи файлов. Но автономное использование DLP и DCAP позволяет получить едва ли половину возможностей.

Рис. Схема работы DCAP-системы. Zecurion, 2023

Рис. Схема работы DCAP-системы. Zecurion, 2023

Преимущества связки DLP + DCAP

Использование разрозненных инструментов безопасности вполне допустимо, но только совместное их применение позволяет получить синергетический эффект. На поверхностном уровне это дает:

- единые политики для обеспечения бесшовной защиты данных;

- общую консоль и подходы к управлению данными;

- взаимное обогащение данных для получения полной картины и точного прогнозирования;

- единое хранилище данных и событий, которое позволяет сократить расходы на его внедрение и обслуживание.

Если посмотреть глубже, то мы увидим более широкий пласт преимуществ:

- используются одни и те же технологии анализа и классификации контента, которые нужны для анализа и хранящейся, и перехватываемой информации, причем они могут быть реализованы общими сервисами;

- специфика бизнеса может учитываться одними и теми же словарями, которые не надо разрабатывать заново или переносить;

- объекты получают единые метки.

Объединение данных дает еще больше сведений о защищаемых объектах, происходит их взаимное обогащение. Это не просто увеличение объема информации, доступной в карточке объекта, но еще и тот случай, когда 1+1>2. В частности, это позволяет:

- выявлять аномалии и оценивать риски;

- открывать запароленные архивы;

- производить перекрестную детализацию данных;

- создавать теневые копии важных файлов;

- увеличить число используемых технологий и повысить эффективность системы защиты информации;

- точнее оценивать риски для корпоративных данных и пользователей.

Среди аномалий можно выявлять множественное удаление или перемещение файлов, резкое повышение активности сотрудника или системных учетных записей и другие подозрительные события.

Важный момент связан с расследованием инцидентов, которые можно проводить через единый модуль IRP, получающий данные из статики и динамики. Это помогает восстанавливать цепочки событий и файлов, находить связанные неочевидными связями факты.

DCAP подсвечивает данные, на которые нужно обратить внимание DLP. Ни одна DCAP-система не сможет получить сведения о файлах с периметра сети. В свою очередь, DLP-система по каждому перехваченному файлу сможет отследить весь его жизненный путь от момента создания или появления в периметре сети. Наконец, связка сможет обнаружить все текущие места хранения изучаемого документа, его предыдущие версии, а также похожие по содержанию файлы.

У совместного использования DLP и DCAP-систем немало преимуществ. Но сам тезис о совместном использовании не совсем корректен. Правильнее будет сказать, что это два этапа единого процесса защиты информации от утечки, и они в принципе не должны рассматриваться и обеспечиваться по отдельности. Это и есть идея DLP следующего поколения – соединить части, которые были искусственно разделены (реализованы в разных классах продуктов), для обеспечения безопасности корпоративных данных.

Синергия совместного применения позволяет сэкономить на внедрении и обслуживании ИБ-систем, сократить требования к офицерам безопасности и, самое главное, повысить прозрачность данных в корпоративной среде, обеспечив эффективную защиту.