Новая гонка вооружений. Как защищаться от квантового компьютера

Александр Поздняков, 27/01/21

В сентябре 2020 г. компания IBM представила1 дорожную карту развития своих квантовых разработок и заявила о планах по созданию квантового компьютера с процессором свыше 1000 кубит к 2023 г. Кроме IBM, квантовыми разработками занимаются такие гиганты, как Google, Microsoft, Intel, AWS. Почему создание квантового компьютера так интересует эти компании?

Авторы:

Александр Поздняков, менеджер отдела развития продуктов компании “ИнфоТеКС”

Владимир Елисеев, руководитель центра научных исследований и перспективных разработок компании “ИнфоТеКС”

Существуют вычислительные задачи, решать которые с помощью квантового компьютера можно на порядки быстрее, чем при помощи классического. В том числе криптоанализ с помощью квантового компьютера ставит под вопрос все современные криптографические методы защиты во всем спектре информационных технологий, включая банковские платежные системы, системы связи, блокчейн, криптовалюту и смарт-контракты, системы защиты коммерческих и государственных секретов, персональные данные граждан.

Квантовый компьютер способен справляться с подбором ключа значительно быстрее классического, используя на практике алгоритмы Гровера и Шора и становясь всеобщей угрозой для информационной безопасности цифровых экономик государств и мира в целом.

Квантовый алгоритм Шора позволяет взломать все криптографические протоколы, основанные на асимметричных механизмах, а квантовый алгоритм Гровера фактически уменьшает порядок стойкости всех симметричных криптографических механизмов в два раза.

По оценкам ученых, создание квантового компьютера, мощность которого позволит взламывать современные криптографические алгоритмы, произойдет на рубеже от пяти до десяти лет. Таким образом, все глобальные системы, основанные на защите информации при помощи асимметричного шифрования, фактически будут скомпрометированы.

Стоит ли нам начать беспокоиться об устойчивости и безопасности всего цифрового мира, во много опирающегося на стойкость к взлому криптографических механизмов? Разберемся в данной статье.

Криптография – обязательный механизм защиты информации

Сегодня криптография используется повсеместно. Для работы любого криптографического алгоритма в качестве параметра на вход подается некий секрет – так называемый ключ защиты и информация, которая должна быть обработана этим алгоритмом. Это может быть шифрование, выработка криптографических контрольных сумм, электронная подпись данных. Совокупность криптоалгоритмов, алгоритмов выработки и управления ключами защиты образует то, что называют средством криптографической защиты информации (СКЗИ).

Чаще всего перед генерацией криптоключей в СКЗИ загружается определенная инициализирующая информация – так называемые мастер-ключи, на основе которых потом создаются все остальные ключи. Когда речь идет о легитимном информационном взаимодействии, проблем не возникает, но, если злоумышленник получит доступ к мастер-ключам, подбор всех остальных ключей в системе не составит труда и вся засекреченная информация будет скомпрометирована.

Секретность ключа – залог криптостойкости всей системы, поэтому важно обеспечить генерацию ключей таким образом, чтобы каждый ключ был секретным, уникальным и независимым от предыдущего и последующего.

Традиционные способы доставки ключей защиты

Существуют два пути распределения криптографических ключей между легитимными участниками информационного взаимодействия. Первый способ связан с доверенной доставкой секретных симметричных криптографических ключей на физических носителях.

Второй способ заключается в математическом вычислении ключа на основе обмена несекретными параметрами – открытыми ключами, дополняющими секретные ключи каждого из абонентов, которые не надо кому-либо передавать. Этот способ предложили Уитфилд Диффи (Whitfield Diffie) и Мартин Хеллман (Martin Hellman) в 1976 г., а также независимо от них Ральф Меркл (Ralph Merkle). Его суть заключается в том, что для получения секретного ключа легитимным участникам информационного обмена сначала необходимо выполнить определенные математические операции, а потом обменяться полученными результатами вычислений друг с другом. Протокол Диффи – Хеллмана и наследующий его идеи алгоритм RSA лежат в основе сетевых криптографических протоколов IPsec, TLS, HTTPS, а также электронной подписи и публичной инфраструктуры открытых ключей. Эти же алгоритмы применяются в блокчейне для защиты права собственности на цифровые активы.

Квантовое распределение ключей

Зрелость квантовых технологий позволила получить еще один способ доверенной доставки криптографических ключей. Он основан на технологии выработки симметричных ключей при обмене квантовой информацией, закодированной в квантовых состояниях фотонов. Технология получила название "квантовое распределение ключей" (КРК) и используется в комплексах шифрования информации в сетях связи.

Квантовые состояния передаются по оптическому каналу от передатчика к приемнику – между двумя экземплярами квантовой аппаратуры, разнесенной территориально. После генерации квантовых состояний, их отправки и детектирования квантовая аппаратура запускает определенный алгоритм, на выходе которого получая идентичную секретную последовательность бит в каждом экземпляре – симметричные квантовые ключи, которые загружаются в СКЗИ.

Секретность квантовых ключей в технологии КРК обеспечивается за счет того, что вмешательство злоумышленника в обмен квантовыми состояниями не может остаться незамеченным, потому что любое измерение квантового состояния приводит к его искажению. Таким образом, технология КРК обеспечивает выработку криптографических ключей и позволяет на основе уровня ошибок в канале обмена квантовыми состояниями математически доказать, что злоумышленник не имеет никакой информации о выработанных ключах, то есть обеспечивается секретность ключей.

Важнейшим аспектом секретности квантовых ключей также является качество используемого сторонами генератора случайных чисел. И в этом смысле идеальным является подход с использованием квантового генератора, поскольку истинная случайность с позиции современной физики проявляет себя только на квантовом уровне.

Используя технологию КРК, можно построить систему, не требующую участия человека в процессе доставки ключей. В такой системе ключи автоматически вырабатываются и загружаются в СКЗИ с высокой скоростью, что сводит на нет многие способы компьютерных атак, нацеленных на поиск и кражу секретных ключей защиты.

Резюмируя, можно утверждать, что использование технологии КРК позволяет полностью снять угрозу атаки при помощи квантового компьютера, с одной стороны, исключая из криптографических систем использование асимметричных алгоритмов (защита от алгоритма Шора), а с другой – высокая скорость смены ключей, реализуемая в КРК, дает возможность защититься от снижения стойкости всех симметричных криптографических протоколов (защита от алгоритма Гровера).

От слов к делу

Как уже было отмечено выше, создание достаточно мощного квантового компьютера – вопрос не далекого, но будущего, тем не менее ведущие страны мира, и Россия в том числе, уже ведут разработки в области квантовой криптографии для защиты от этой угрозы.

Наша компания стала активно заниматься этой темой четыре года назад, когда было заключено соглашение с физическим факультетом МГУ им. М.В. Ломоносова. Наше партнерство позволило быстро создать первые лабораторные образцы комплексов квантовой криптографии, решающие задачу установления защищенной связи между двумя точками.

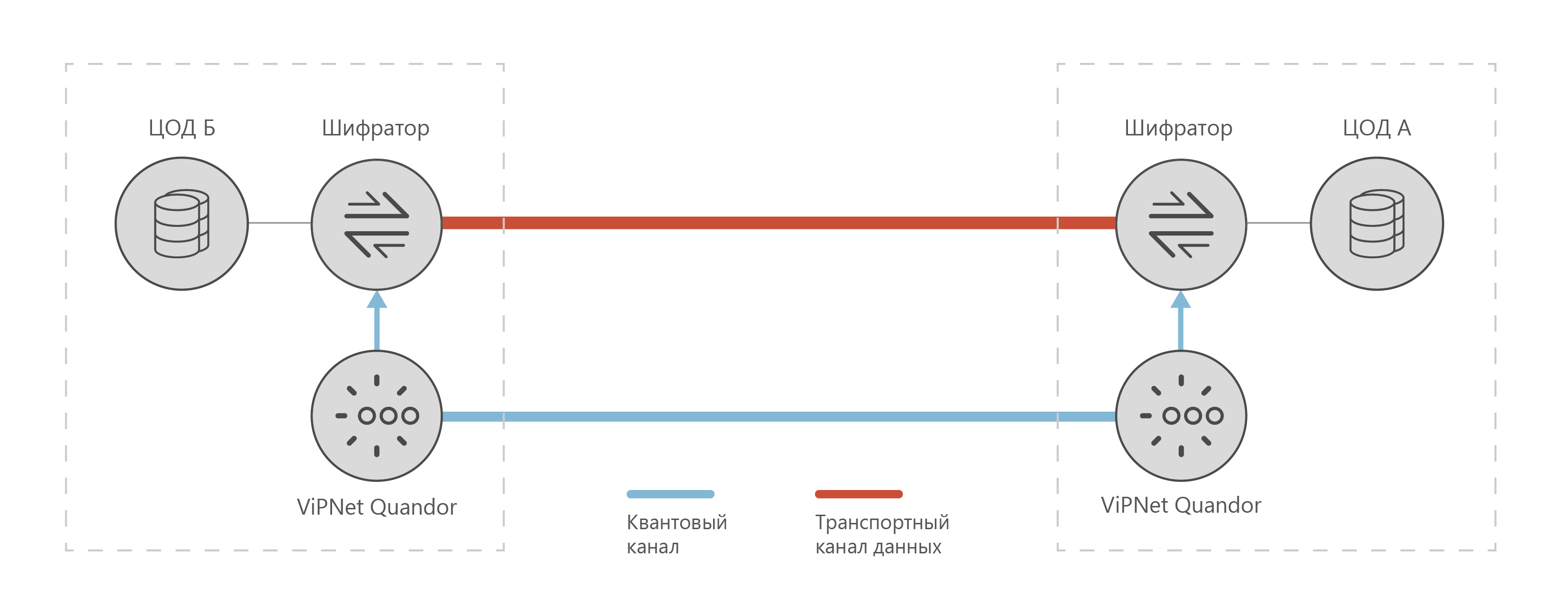

Следующим шагом стала разработка первого отечественного коммерческого комплекса ViPNet Quandor, представляющего собой аппаратуру КРК, которая снабжает квантовыми ключами СКЗИ, шифрующие информацию в магистральных каналах связи. Комплекс способен обеспечивать высокоскоростную безопасную передачу информации между двумя ЦОД или двумя сетями на расстоянии 100 км.

Для работы комплекса могут использоваться оптические линии связи сети связи общего пользования, при этом шифраторы комплекса ViPNet Quandor обеспечивают скорость шифрования по алгоритму ГОСТ 34.12– 2015 "Кузнечик" со скоростью до 20 Гбит/с в дуплексном режиме при вносимой задержке не более 15 мкс.

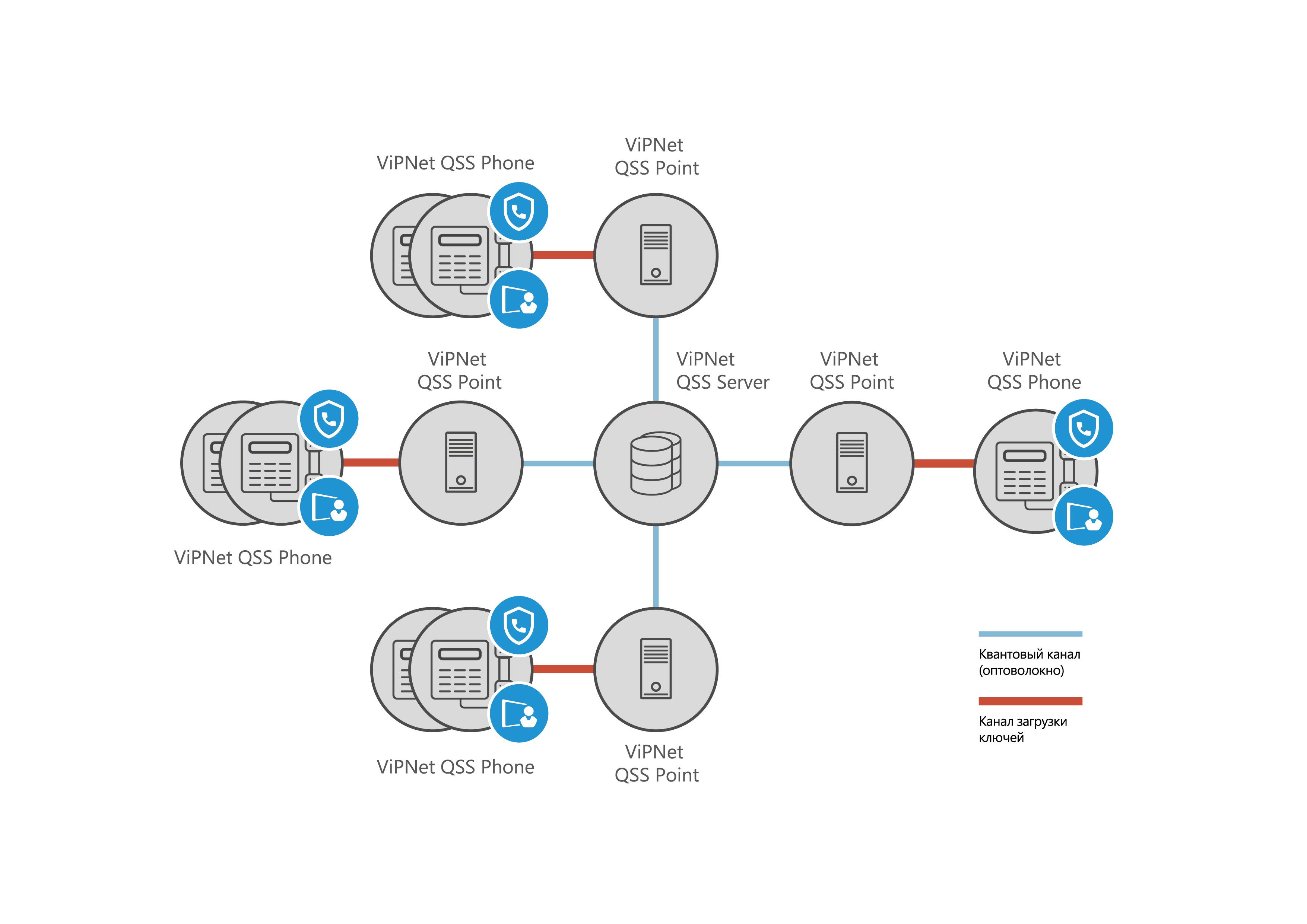

Еще одной совместной разработкой с коллегами из МГУ им. М.В. Ломоносова стала система ViPNet Quantum Security System (ViPNet QSS) – квантовая криптографическая система выработки и распределения ключей (ККС ВРК), работающая в топологии "звезда" и предназначенная для распределения ключей шифрования между доверенными зонами.

Для обеспечения безопасной передачи информации между этими зонами в каждой устанавливаются клиенты ViPNet QSS Point, которые по квантовому каналу подключаются через иерархическую систему оптических коммутаторов ViPNet QSS Switch к серверу ViPNet QSS Server. Таким образом, происходит объединение доверенных зон для защищенного взаимодействия. С помощью системы ViPNet QSS осуществляется доставка ключей шифрования на все СКЗИ по зашифрованному каналу.

На текущий момент ViPNet QSS позволяет соединить в защищенную сеть до 1700 различных доверенных зон. В наших планах работа над увеличением максимальной емкости данного решения с целью создания полносвязных квантовых сетей в масштабе всей страны.