О необходимости типизации российских многофункциональных межсетевых экранов

Алексей Петухов, 12/02/24

Про специфику работы многофункциональных межсетевых экранов (ММЭ, они же NGFW) много сказано и написано. Поэтому поговорим об особенностях разработки российских решений, соответствующих требованиям ФСТЭК России по типу ММЭ уровня сети, а также о возможностях и сценариях их использования.

Автор: Алексей Петухов, руководитель отдела по развитию продуктов InfoWatch ARMA

Под ММЭ часто понимают универсальную "таблетку", которая сможет защитить и ЦОД банка, и магазин, и электросетевую подстанцию. Чаще всего такое видение основывается на представлении, что компьютерные атаки везде одни и те же, да и защищаемая инфраструктура тоже везде идентична.

Более того, продукты международных лидеров, производящих ММЭ, подтверждают, что универсальные решения действительно возможны.

Почему же в России нельзя сделать так же уже сейчас?

Первое препятствие – это имеющиеся особенности разработки.

- Существуют объективные ограничения в перечне аппаратных платформ, которые можно привезти и использовать в России.

- Есть регуляторные требования к доле используемой в решении российской компонентной базы, что сужает количество возможных разработок. Например, в России нет производителей аппаратных платформ с ускорителями, хотя требования по использованию таких платформ есть.

- Ограниченно доступны международные библиотеки для разработки ПО.

Добавлю, что в процессе своего развития международные лидеры имели возможность и приобретали достаточно много профильных компаний для получения недостающего опыта и технологий. В России достаточного выбора в этом плане нет, а купить зарубежную компанию – это задача со звездочкой.

Второй барьер – недостаточная практика применения российских межсетевых экранов для задач защиты от компьютерных атак. Как следствие – отсутствие наработанных сценариев целевого конфигурирования ММЭ для предотвращения атак и интерактивного взаимодействия с ним при расследовании и реагировании на инциденты. Важно отметить, что инструментарий автоматизации работы с инцидентами – это зачастую комплекс сложных задач, в ряде случаев требующих системной переработки архитектуры ПО или его компонентов.

Можно привести еще множество факторов, затрудняющих разработку российских ММЭ, сравнимых по характеристикам с лучшими западными образцами, но попробуем сфокусироваться только на вышеописанных барьерах и перейдем к поиску возможностей для их преодоления.

Возможные пути решения

Вопреки популярному мнению об универсальности ММЭ, для получения качественных решений "уже сейчас" необходимо формировать приоритетные сценарии использования. Дело в том, что невозможно параллельно разрабатывать функционал, подходящий и для банка, и для промышленного предприятия.

В ММЭ для банка очень важно иметь продвинутый функционал по работе с интернет-трафиком, например категоризацию веб-ресурсов и большой список данных по категориям. В промышленном же ММЭ достаточно иметь возможность указать белый список сайтов, к которым разрешен доступ. Соответственно, не потребуется формировать, поддерживать в актуальном состоянии базы данных сайтов, а также разрабатывать функционал обновления этих баз и фильтрации. Высвободившиеся ресурсы пойдут на разработку более глубокой фильтрации промышленных протоколов, которые опять же в ММЭ для банка не нужны.

Например, InfoWatch ARMA Industrial Firewall начали создавать почти пять лет назад именно для защиты промышленного сегмента. При этом была наработана большая экспертиза в области защиты трафика, содержащего преобладающую долю промышленных протоколов. ARMA отмечена наградой TAdviser как лучшее решение по защите ИТ-систем в промышленности в 2021 г. Все это было до начала 2022 г. и глобальных изменений в российском ИБ-ландшафте.

ARMA Industrial Firewall отвечает большинству требований, относящихся к ММЭ в области информационной безопасности: есть система обнаружения и предотвращения вторжений, есть интеграция с песочницами для выявления сложных атак и зловредов, есть расширенная URL-фильтрация, Application Control и т.д. Более того, ARMA уже несколько лет используется для защиты в компании InfoWacth, но даже с учетом этих факторов универсальным ММЭ, подходящим и для банков, он станет лишь в обозримом будущем.

Об аппаратных платформах

Согласно требованиям, ММЭ должны иметь аппаратное ускорение. Хотя для тех задач, что есть в промышленности, во многих случаях вполне хватит и скорости в пределах 100 Мбит/с, что реализуется и без дополнительного ускорения. Более того, такая производительность достаточна не только в промышленности, но и для большинства офисных сетей: множество компаний имеют удаленные офисы, в которых работает несколько человек, и даже малопроизводительный ММЭ легко справится с обработкой такого трафика.

Вместе с тем желаемая производительность ММЭ сильно влияет на требования к аппаратной платформе. А следовательно, придется разделять и по-разному приоритизировать разработку ПАК для практического использования и сертифицированную версию ММЭ.

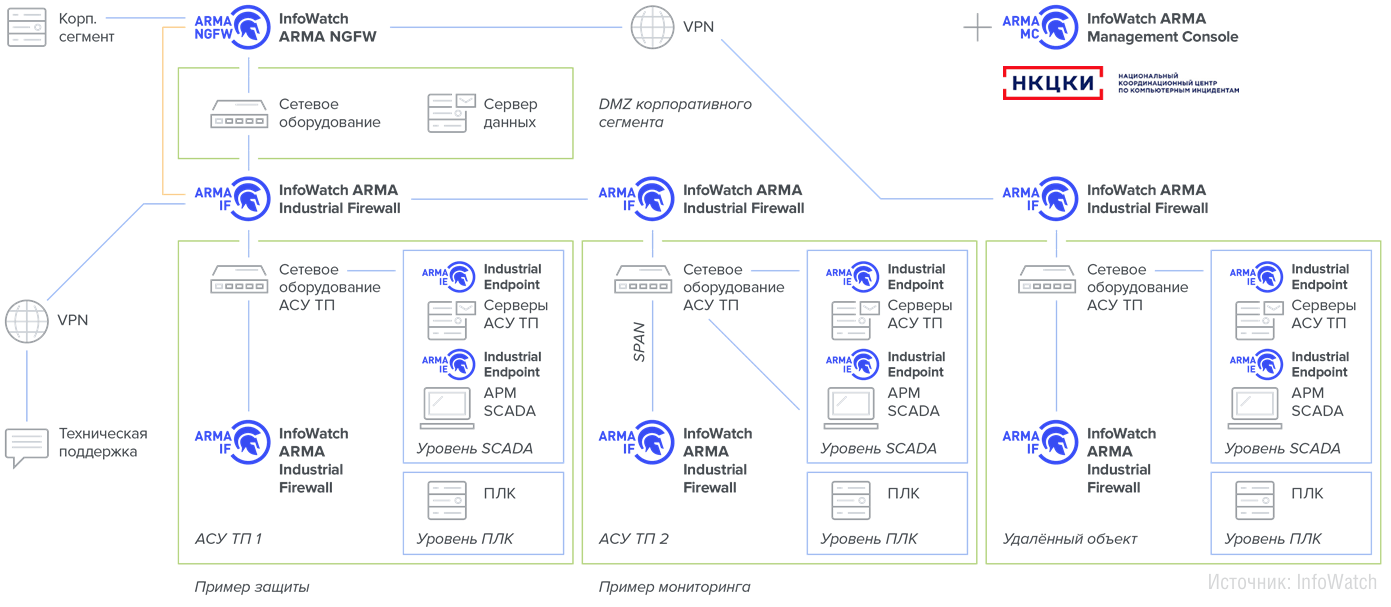

Понимаем, что это не совсем то, чего ждут от поставщика ММЭ, но мы уверены, что быстро, эффективно и качественно двигаться можно лишь тогда, между вендором и заказчиком ведется честный диалог. Производственным предприятиям мы можем предложить решения по защите промышленного сегмента уже сейчас (см. рис. 1).

Рис. 1. InfoWatch ARMA NGFW для защиты промышленного сегмента

На базе нашего NGFW можно реализовать следующие сценарии:

- удаленное защищенное соединение (ГОСТ-VPN);

- контроль подключений по протоколам удаленного доступа;

- сегментирование корпоративной и/или промышленной сети;

- авторизация подключаемых по сети пользователей;

- система обнаружения и предотвращения вторжений;

- DoS-проверка;

- запрет всех подключений, кроме разрешенных связей с другими системами автоматизации и управления производством;

- определение диапазона или перечня разрешенных команд, передаваемых по промышленным протоколам.

Этот перечень не исчерпывает возможности, предоставляемые пользователям, но хорошо показывает базовые сценарии. Более того, мы постоянно ведем расширение сценариев использования ММЭ и для корпоративного сегмента сети в промышленных компаниях и поэтому готовы слушать и реализовывать требуемые решения.

В этой связи мы делаем упор на разработку требуемой заказчиками функциональности, если для их задач подходит поддерживаемая нагрузка до 10 Гбит/с при максимальной настройке функций безопасности и имеющийся функционал выполняет 80% имеющихся потребностей. От других взаимодействий мы тоже не отказываемся, но это игра вдолгую, к которой обе стороны должны быть готовы.

Решение в типизации

Учитывая вышесказанное, предлагаем рассмотреть возможность принять как вынужденную меру типизацию ММЭ под нужды и особенности использования. То есть нужно отказаться от концепции единого идеального решения и ввести в общепризнанный оборот типы ММЭ. Например: l ММЭ для защиты промышленных систем;

- ММЭ для защиты малых и средних предприятий;

- ММЭ для защиты ЦОД;

- ММЭ для защиты операторов связи;

- ММЭ для защиты банков;

- ММЭ для защиты ГИС и госорганов, совмещенные с криптографическими средствами;

- ММЭ для защиты виртуальных и облачных инфраструктур.

Такое разделение не является догмой, а лишь показывает возможные варианты типизирования, а вместе с тем обозначает сферы, имеющие явные собственные специфические требования как в аспекте функциональности, так и плане сертификации.

Например, для ММЭ в формате ПАК для промышленных устройств зачастую используются не те же компоненты аппаратных платформ, что в случае ММЭ для высокопроизводительных систем, таких как ЦОД и инфраструктура операторов связи.

Построение системы ИБ

Завершая разбор причин, ведущих к необходимости принятия рынком типизации NGFW, хочется обратить внимание на следующие практики построения систем ИБ:

- Многие заказчики на уровне своих корпоративных стандартов в обязательном порядке предусматривают наличие в инфраструктуре решений от двух однотипных производителей. Это позволяет лучше регулировать цены, повышать вовлеченность поставщика во взаимодействие с заказчиком и нивелировать риски сбоев у одного из поставщиков.

- Никто не отменял концепцию эшелонированной защиты, в рамках которой используется децентрализованное управление ИБ. В идеальном варианте желательно использование разных СЗИ для защиты смежных сегментов, чтобы взлом одной из систем не имел последствий для всего предприятия.

Часто в противовес этой стратегии говорят о том, что много поставщиков это дорого ввиду необходимости содержания большего штата эксплуатирующих сотрудников и вытекающих из этого затрат. Но здесь стоит посчитать: оптимизация расходов за счет конкуренции нескольких поставщиков позволит снизить входную цену, и общая стоимость владения останется такой же.

Можно привести такую аналогию: за сотню лет машиностроения никто не смог сделать автомобиль, одинаково приспособленный и для скоростных гонок, и для езды по бездорожью. Автозаводы производят либо массовые модели с теми или иными ограничениями по скорости и проходимости, либо специализированные автомобили с очень узкой сферой применения. Но при этом правила дорожного движения, риски и угрозы едины для всех, а инструменты управления автомобилем в целом вполне унифицированы.

Заключение

Российские межсетевые экраны присутствуют на рынке довольно давно, и за последний десяток лет их не перестали покупать, несмотря на наличие сертифицированных решений от иностранных вендоров. У российских производителей накоплены знания и достаточно богатый опыт.

При этом пока на рынке объективно не хватает производительности и надежности работы под большой нагрузкой. Но это отдельный класс решений, в то время как многие объекты критической информационной инфраструктуры и государственной власти уже сейчас можно защищать имеющимися многофункциональными межсетевыми экранами.

Процесс миграции с одних технологий на другие всегда болезненный: нужно перепроектировать сети, обучить людей, внедрить и настроить новые продукты, привыкнуть работать с ними. Несмотря на отсутствие производительных российских ММЭ для уровня ядра сети или ЦОД, все остальные типы иностранных NGFW уже можно менять на отечественные. Конечно, переходный период будет продолжительным, но в этом есть и свой плюс: пока идет внедрение имеющихся на рынке ММЭ, разработчики успеют выпустить более производительные модели.

Органы государственной власти, производители средств защиты информации, интеграторы и субъекты КИИ – все сейчас находятся на одной стороне. Видно, что работа по разработке российских ММЭ идет, а значит, все проблемы будут преодолены к общей пользе.