Vulnerability Management. Оценка зрелости процесса управления уязвимостями в организации

INSECA, 07/11/25

Не секрет, что российские организации стали уделять все больше внимания вопросам информационной безопасности и вкладывать бюджет и ресурсы в повышение уровня защищенности своей ИТ-инфраструктуры. В первую очередь в фокусе оказываются защита от вредоносного программного обеспечения, мониторинг событий информационной безопасности, управление инцидентами информационной безопасности. Но не менее важным является процесс управления уязвимостями, о котором мы поговорим в этой статье и посмотрим как можно оценить его зрелость и как его улучшить.

Управление уязвимостями (VM) – это процесс выявления, оценки, определения приоритетов, устранения и мониторинга уязвимостей с целью минимизации их потенциального влияния на безопасность организации.

В контексте информационной безопасности уязвимость – это слабость или недостаток в системе, сети, приложении или любом компоненте ИТ-инфраструктуры организации, который может быть использован злоумышленником для нарушения конфиденциальности, целостности или доступности данных или системы.

Само определение уязвимости довольно широкое, но мы будем рассматривать уязвимости в программном обеспечении или операционных системах, которые регистрируются как CVE (Common Vulnerabilities and Exposures).

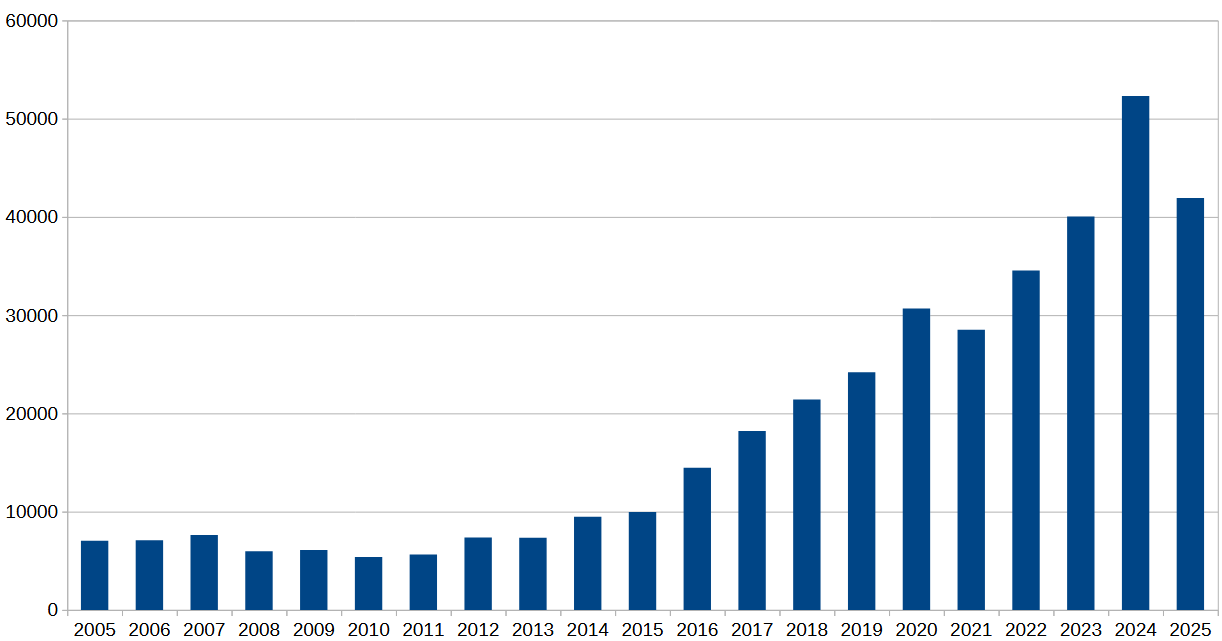

Рост количества уязвимостей

С каждым годом количество опубликованных CVE увеличивается, и это связано не только ростом количества различных программных продуктов, но и повышением сложности кода. Согласно данным портала cve.org в 2024 г. было опубликовано чуть более 40 тыс. записей. К октябрю 2025 г. зарегистрировано более 39 тыс. новых записей.

Рис. 1. Статистика опубликованных CVE за последние 20 лет

Летом 2025 г. уже был опубликован ряд критичных уязвимостей в широко используемых продуктах: Microsoft SharePoint (CVE-2025-49706 и CVE-2025-49704), Citrix NetScaler (CVE-2025-5777), Google Chrome (CVE-2025-5419), которые легко эксплуатируются, и своевременное неустранение которых может привести к инцидентам информационной безопасности.

Как правило, в большинстве организаций для поиска уязвимостей в ПО и ОС используются привычные сканеры, например отечественные MaxPatrol, RedCheck, Сканер-ВС, или же зарубежные (которые сейчас встречаются все реже) Tenable Nessus, Qualys, Nexpose. Но наличие самого инструмента поиска уязвимостей в организации, не означает, что в ней построен эффективный процесс управления уязвимостями. Процесс должен включать: инвентаризацию активов, настройку профилей сканирования, проведение сканирования, работу с отчетами, приоритизацию уязвимостей и описанные внутренние нормативные документы.

В курсе Vulnerability Management мы рассказываем о том, как построить процесс управления уязвимостями в организации и на практике решать задачи по сбору информации об уязвимостях, ее обогащении, приоритизации и устранении уязвимостей с учетом того, что большая часть задач процесса VM выходит за рамки вендорских решений и многочисленных сканеров, представленных на рынке.

Итак, цифры подтверждают, что объем потенциальных угроз стремительно растет. Очевидно, что простого использования сканеров уже недостаточно: организации сталкиваются с необходимостью системно выстраивать процесс выявления и устранения уязвимостей. Здесь на помощь приходит модель зрелости управления уязвимостями – она позволяет оценить, на каком этапе находится компания сейчас, и понять, куда двигаться дальше. Специалистам необходимо не просто сканировать, но и приоритизировать, устранять, автоматизировать и отслеживать, а это требует соответствующих навыков.

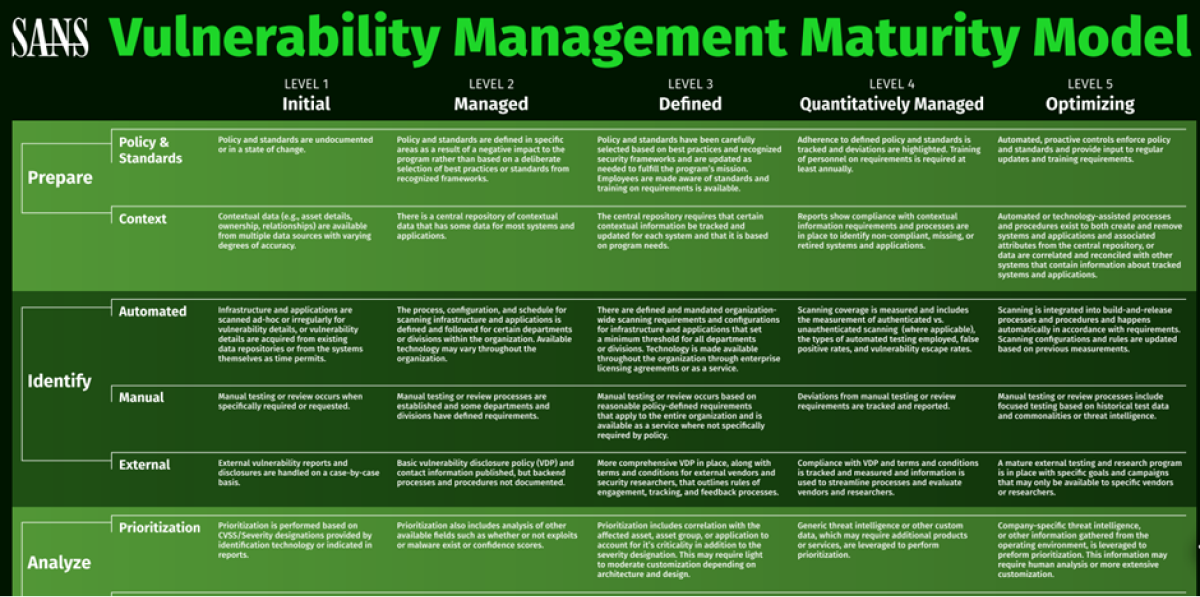

Модель зрелости процесса управления уязвимостями

Проактивный и систематический подход к управлению уязвимостями имеет важное значение для повышения защищенности организации. В мае 2020 г. институт SANS, (обучающая организация в области кибербезопасности) разработала модель зрелости процесса управления уязвимостями или Vulnerability Management Maturity Model (VMMM), которая может помочь оценить и выстроить дорожную карту по улучшению процесса управления уязвимостями в компании. В 2023 г. вышла версия 1.3 VMMM

Давайте подробнее разберем, что такое SANS VMMM.

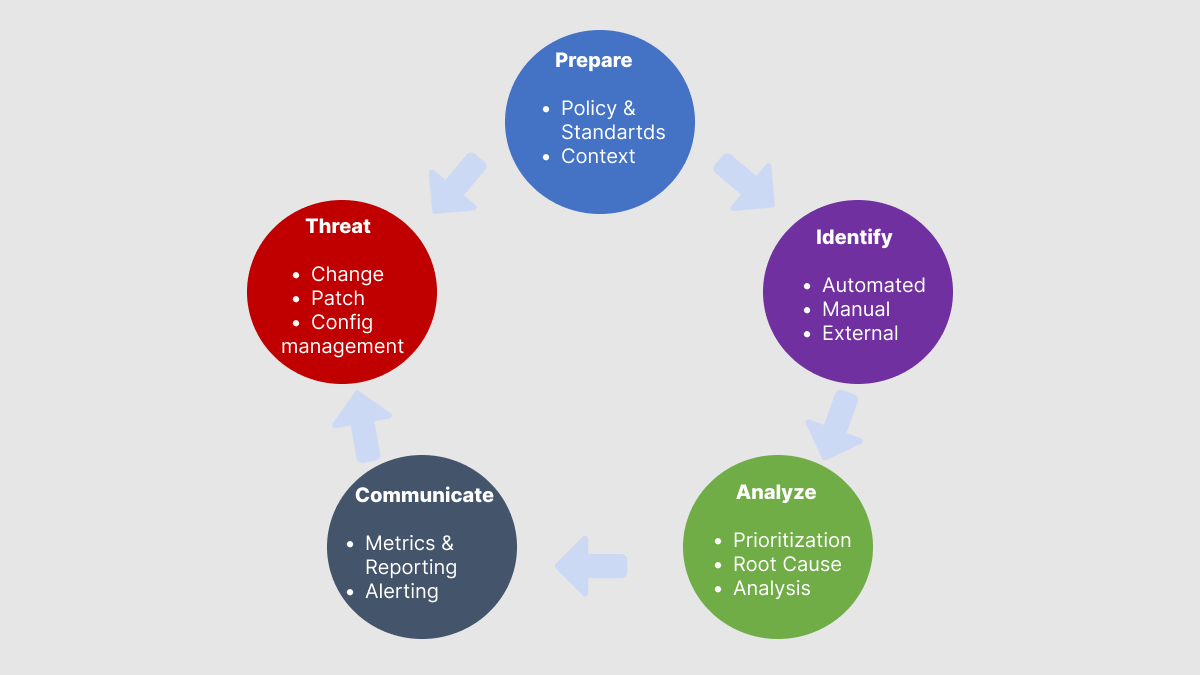

SANS VMMM – это модель, разработанная для того, чтобы обеспечить структурированный подход к оценке зрелости организации в выявлении, определении приоритетов и устранении уязвимостей в ИТ-инфраструктуре. Модель состоит из пяти этапов процесса управления уязвимостями, каждый из которых может иметь пять уровней зрелости.

Рис. 3. Этапы процесса управления уязвимостями

Этапы процесса управления уязвимостями согласно SANS VMMM:

1. Подготовка (Prepare)

Этап подготовки разделен на два направления: политики/стандарты и контекст.

Согласно модели, на первом уровне зрелости этапа подготовки в организации отсутствуют закрепленные политики и стандарты в соответствии с которыми осуществляется процесс управления уязвимостями. А также отсутствуют контекстные данные владельца того или иного ИТ-ресурса инфраструктуры организации или единой системы учета ИТ-активов.

На последнем уровне зрелости первого этапа автоматизирован процесс контроля соблюдения политик и стандартов. Инвентаризация активов происходит в автоматическом режиме и данные об инфраструктуре хранятся в едином хранилище.

2. Обнаружение (Identify)

Этап обнаружения разделен на три метода обнаружения уязвимостей: автоматизированное, ручное и внешнее.

На первом уровне зрелости автоматизированное (с помощью сканеров) и ручное сканирование осуществляются ситуативно, без заданной периодичности, профили сканирования не заданы или используются профили по умолчанию. Информация об уязвимостях из внешних источников обрабатывается нерегламентированно.

На пятом уровне зрелости автоматическое сканирование происходит регулярно, согласно принятой политики безопасности, в том числе в режиме черного и белого ящика (с учетной записью). Ручные проверки включают комплексное тестирование на проникновение с использованием данных TI. Существует также программа, позволяющая обнаруживать уязвимости внешним исследователям согласно регламенту (например, BugBounty).

Своим опытом о контроле внешнего периметра и интересными кейсами поделится сооснователь компании Metascan Давид Ордян, встреча с которым состоится в процессе прохождения курса.

3. Анализ (Analyze)

На этапе анализа осуществляется расстановка приоритетов и выявление причин возникновения уязвимости.

На начальном уровне приоритизация уязвимостей осуществляется исключительно на основе CVSS, без использования внешних источников.

На высоком уровне для приоритизации и определения сроков устранения уязвимостей используются различные источники. Среди них могут быть отчеты Threat Intelligence, информация о наличии эксплойтов, метрики EPSS, данные о критичности актива.

4. Коммуникация (Communicate)

Этап коммуникация состоит из подкатегорий метрик/отчетности и оповещения.

На первом уровне используются базовые метрики и отчеты, выгруженные, как правило, из систем анализа защищенности без дополнительного преобразования или обогащения информации. Оповещение администраторов уязвимых активов осуществляется в ручном режиме.

На пятом уровне отчеты об уязвимостях содержат всю необходимую информацию для устранения уязвимости, такую как: рекомендации по устранению уязвимости, ее критичность, контекстную информацию об активе и пр. Администраторы в автоматическом режиме получают уведомления об обнаруженной уязвимости.

5. Устранение (Treat)

Последний этап включает в себя процессы управления изменениями, обновлениями и конфигурацией.

На первом уровне процессы управления изменениями, обновлениями и конфигурацией не описаны и не закреплены во внутренних нормативных документах, каждое обновления проводиться в ручном режиме.

Последний уровень сосредоточен на автоматизации процессов, которые документально закреплены во внутренних нормативных документах

Пять уровней модели зрелости для процесса управления уязвимостями

Уровень 1 – Начальный (Initial)

В организации отсутствуют задокументированные политики работы с уязвимостями, сканирование осуществляется нерегулярно и не на всем скоупе устройств. Приоритизация уязвимостей осуществляется с помощью базовых метрик. На этом уровне, как правило, организации реагируют на уязвимости постфактум, не действуют проактивно.

Уровень 2 – Управляемый (Managed)

Некоторые политики и стандарты разработаны и уже используются в работе. Сканирование запускается вручную с определенной периодичностью. Результаты сканирования обогащаются информацией о наличии эксплойта.

Уровень 3 – Определенный (Defined)

Политики и стандарты разработаны с учетом международных лучших практик. Результаты сканирования обогащаются контекстной информацией об активе

Уровень 4 – Управление на основе метрик (Quantitatively managed)

Данный уровень означает, что действия регламентированы в политиках и стандартах, документируются и отслеживаются, для дальнейшего обновления в случае обнаружения недостатков и отклонений в метриках.

Уровень 5 – Оптимизация

Все средства контроля автоматизированы и требуют минимального вмешательства. Произведена интеграция с различными источниками данных об активах и уязвимостях. По результатам сканирования администраторы в автоматическом режиме получают информацию об обнаруженных уязвимостях.

Продвигаясь по уровням зрелости, организации могут систематически сокращать поверхность атак, устраняя уязвимости в приоритетном и стратегическом порядке. Четко определенные и автоматизированные процессы упрощают управление уязвимостями, сокращая время и ресурсы, необходимые для выявления, оценки и устранения.

Как самостоятельно оценить уровень зрелости?

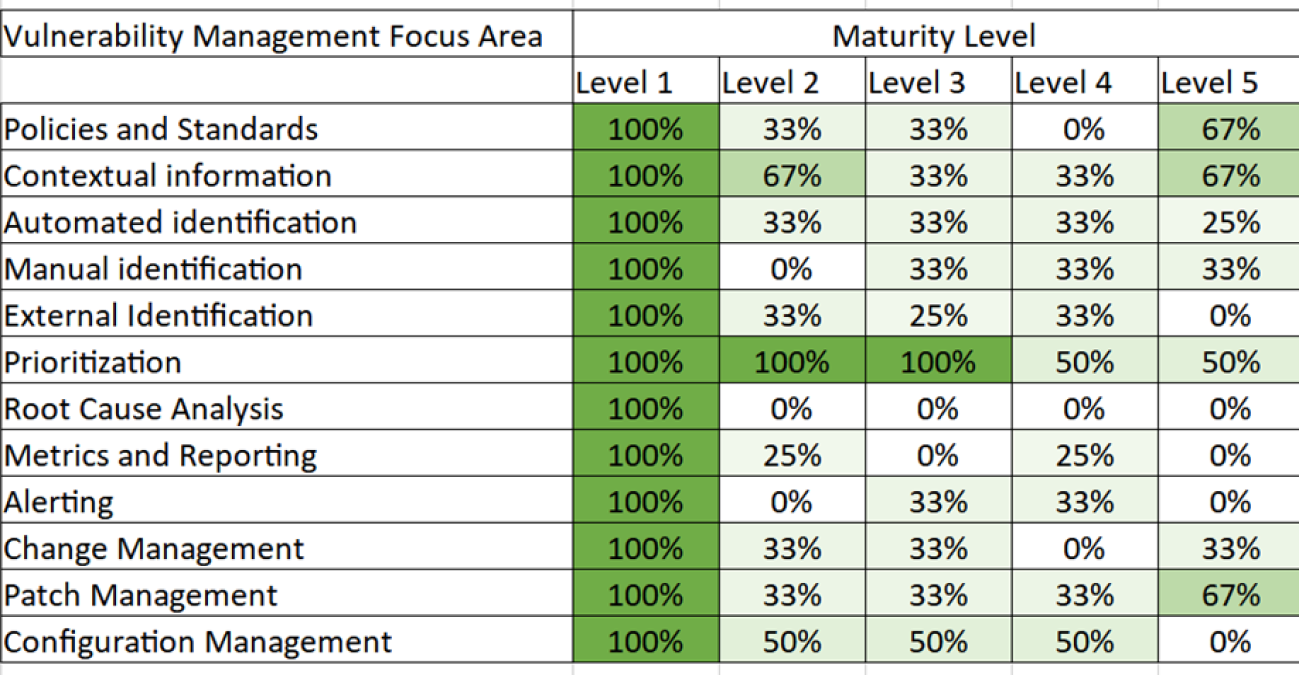

В 2025 г. появилась обновленная версия инструмента Self Assessment Tool (VMMM-SAT) для проведения самооценки процесса VM. Если вы хотите оценить уровень зрелости процесса управления уязвимостями вашей организации, то можете воспользоваться инструментов для самооценки. Опросник доступен в формате Excel-таблицы.

Рис. 4. Пример результатов заполнения опросника для самооценки

Многие организации испытывают проблемы с построением процесса управления уязвимостями. Компаниям на начальном уровне необходимо начать с того, чтобы достичь среднего уровня зрелости (Defined), Это уровень, когда процесс уже формализован, регулярно выполняется, и в нем есть координация между командами, но еще нет полной автоматизации и глубокой интеграции Threat Intelligence. С практической точки зрения, а также согласно методике VMMM, компаниям, чтобы достичь этого уровня, необходимо выполнить ряд шагов.

Ниже расписаны шаги по каждому этапу.

1. Подготовка (Prepare)

Основная задача – создать регламентируемый процесс.

- Разработать и утвердить политику управления уязвимостями, включающую: цели, периодичность сканирования, SLA по устранению.

- Назначить ответственных за выявление, анализ, устранение и отчетность.

- Определить базовые метрики: среднее время устранения (MTTR), доля устраненных уязвимостей, доля просканированных активов.

2. Обнаружение (Identify)

Основная задача – иметь актуальное представление обо всех активах и уязвимостях.

- Составить реестр активов (CMDB), связанный с ответственными и типом системы.

- Автоматизировать запуск задач на сканирование.

- Проводить ручные проверки наиболее критичных систем (в частно внешнего периметра организации).

- Проводить валидацию полноты охвата сканированием и выявлять серые зоны.

3. Анализ (Analyze)

Основная задача – правильная оценка и приоритизация уязвимостей.

- Разработать внутренней метрики оценки уязвимостей исходя из имеющихся входных данных. Для оценки уязвимостей ориентироваться не только на CVSS, но и на контекст приложения, сервера, системы и пр.

- Проводить анализ трендов. Обогащать информацию об уязвимостях данными об эксплойтах и фактами реальных эксплуатаций.

- Осуществлять анализ причин несвоевременного устранения уязвимостей и отклонения от SLA.

4. Коммуникация (Communicate)

Основная задача – осуществить эффективное взаимодействие между ИБ, ИТ и бизнесом.

- Определить и регламентировать, в какой систем будет осуществляться взаимодействия между командами в рамках задач по устранению уязвимостей (Jira, Service Manager и т. д).

- Сформировать формат передачи информации об уязвимостях и также рекомендаций по устранению.

- Сформировать метрики для отслеживания эффективности взаимодействия между командами по устранению уязвимостей.

5. Устранение (Treat)

Основная задача – обеспечить своевременное устранение уязвимостей.

- Разработать и внедрить процесс патч-менеджмента, синхронизированный с VM.

- Автоматизировать обновление некритичных устройств и программного обеспечения.

- Сформировать порядок принятие рисков и исключения, а также смягчающих мер при невозможности проведения обновления.

Итоги

Способность быстро выявлять и устранять уязвимости повышает общую безопасность организации. Модель зрелости управления уязвимостями SANS служит ценной дорожной картой для компаний, стремящихся повысить уровень кибербезопасности. Систематически продвигаясь по уровням зрелости модели, организации могут улучшить свои возможности по выявлению, приоритизации и устранению уязвимостей, что в конечном итоге снизит риск нарушений безопасности и защитит критически важные активы.

Важно понимать, что даже самые дорогостоящие продукты не смогут эффективно работать без выстроенных процессов и подготовленной команды, благодаря которым от этих инструментов можно получить максимальную отдачу.

О курсе

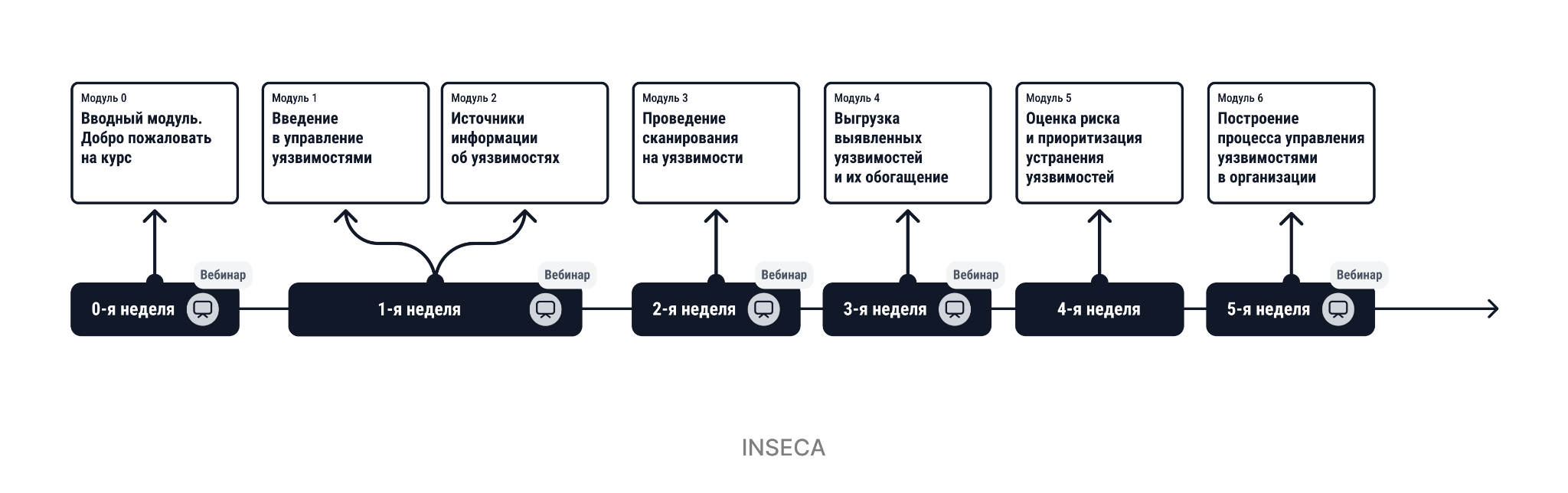

Курс Vulnerability Management построен как практический навигатор по всем этапам зрелого VM-процесса.

В процессе вы научитесь понимать работа VM вписывается в общую архитектуру информационной безопасности, как взаимодействовать с ИТ, какое значение VM играет в устойчивости бизнеса. Мы не только разбираем инструменты и метрики, но и формируем стратегический взгляд на уязвимости в ИТ-инфраструктуре.

Для организаций, стремящихся внедрить или усилить процесс управления уязвимостями, этот курс может служить готовым планом действий: от инвентаризации активов до построения автоматизированного цикла. Мы обсуждаем типовые ошибки и реальные кейсы. Всем заинтересовавшимся предлагаем записаться на демодоступ и ознакомиться с содержимым курса самостоятельно.

Реклама: ООО ИНСЕКА. ИНН 3444279416. Erid: 2SDnjemnxQo