Проблемы использования биометрии в качестве фактора аутентификации

Светлана Конявская, 21/06/23

Обычно первым, что узнают люди о защите информации, становятся именно “факторы аутентификации” – заветные “знать/владеть”. Но получить внятный ответ на вопрос, что же это такое, очень сложно. Как правило, ответ дается в виде списка этих самых “факторов”. В бытовом процессе узнавания этот прием используется часто: ребенку объясняют, что такое цвет, перечислением цветов, а не объяснением природы этого явления, и многое другое постигается таким же образом. Но что хорошо в детстве – не вполне уместно в защите информации.

Автор: Светлана Конявская, заместитель генерального директора ЗАО “ОКБ САПР”, к.ф.н.

Факторы вводятся для того, чтобы сформулировать на их основе понятие о двухфакторной (или многофакторной) аутентификации.

"Общим местом" является список из трех факторов:

- знание;

- владение;

- биометрия (обладание некоторой биологической особенностью).

Двухфакторная аутентификация, как правило, означает комбинацию из "знать" и "владеть".

Согласно стандарту NIST "Руководство по цифровой идентификации. Аутентификация и управление жизненным циклом" биометрический фактор является дополнительным, способным подтвердить обладание субъекта тем предметом, который для него воплощает фактор "владения" (например, биометрическое подтверждение того, что данная смарт-карта – этого человека): "Биометрия ДОЛЖНА использоваться только как часть многофакторной аутентификации с физическим аутентификатором (то, что у вас есть)" [Раздел 5.2.3]. То есть в многофакторной аутентификации этот "фактор" может быть только третьим. Если заменить ввод пароля к смарт-карте предъявлением отпечатка пальца, то аутентификация перестанет считаться многофакторной, допустимо только добавить предъявление биометрического признака [1].

Иногда к факторам также относят расположение в определенном месте [1. С. 13], но согласно ISO/IEC 29003 – это не фактор, а только свидетельство. В то же время согласно ISO факторов все-таки четыре, но четвертый – это не расположение в пространстве, а то, что субъект "обычно делает" (например, какие-то поведенческие паттерны) [Раздел 3.6].

Думается, что проблема использования биометрии в качестве фактора аутентификации связана не с особенностями биометрии, а с ущербностью самой классификации аутентифицирующих данных через "факторы".

Определение фактора аутентификации дано в ГОСТ Р 58833–2020 "Идентификация и аутентификация. Общие положения": "...фактор аутентификации: вид (форма) существования аутентификационной информации, предъявляемой субъектом доступа или объектом доступа при аутентификации".

Рассмотрим, что удается почерпнуть из этого определения.

«"Аутентификационная информация" и "информация, предъявляемая субъектом доступа или объектом доступа при аутентификации" – это одно и то же, так что это уточнение ничего не добавляет к основной части – "вид (форма) существования аутентификационной информации".

"Форма существования" – это формула, естественная для научного дискурса вообще, и к понятию информации она применяется достаточно часто. По системе определений, сформулированной А.А. Стрельцовым [2. С. 10–33], информация существует в форме сведений и сообщений, при этом и та, и другая форма существования информации определены и четко отделены одна от другой. По системе определений В.А. Конявского [3. С. 179–191], в цифровой среде следует говорить не об информации как таковой, а о ее отображении (если провести параллель с системой определений Стрельцова, то в ней сведения отображаются в сообщениях). Отображается информация или в статической форме – в форме данных (чисел, представляющих собой упорядоченное множество символов), или в форме процессов – динамической форме.

В обеих системах дефиниций понятна природа определяемых феноменов, понятны их взаимосвязи и следствия из них – "форма существования" информации в виде сведений и сообщений позволяет выделить и определить предмет правоотношений, форма существования в виде данных и процессов – построить модель электронного документа и его защиты.

Что позволяет прояснить "существование аутентифицирующей информации в форме факторов аутентификации"?

Анализируя перечень "факторов аутентификации" (поскольку определение должно рассматриваться не изолированно, а в совокупности с практикой применения термина), можно сделать вывод, что "вид" и "форма" здесь характеризуют парадоксальным образом как раз не форму, а содержание. На содержательном уровне "факторы" и "аутентификационные данные" действительно некоторым образом связаны.

- Фактор "знание" связан с паролями в том смысле, что пароль требуется знать.

- Фактор "владеть"» связан с аппаратным идентификатором в том смысле, что чтобы его предъявить, он у пользователя должен быть в наличии ("владеть" тут не очень подходит, потому что обычно владельцем идентификаторов является организация, не пользователь, но если это личный идентификатор – то да, "владеть").

- Фактор "биометрия" связан с папиллярным узором на пальце тем, что это биометрический признак.

- Фактор "расположение в пространстве" связан с геолокационными данными в том смысле, что они сообщают о том, где в пространстве расположен объект.

- Фактор "обычное поведение" связан с поведенческими паттернами в том смысле, что они его описывают.

Однако даже с учетом наличия этой смысловой связи "расположение в пространстве" – это не форма и не вид существования геолокационных данных, даже метафорически вряд ли можно сказать, что геолокационные данные существуют в форме (или в виде) расположения в пространстве. Это высказывание не имеет смысла. То же, если попытаться подставить в эту конструкцию другие факторы: пароль существует в форме знания, ТМ-идентификатор существует в форме владения и т.д.

Скорее "факторы" определяют, чем в реальном физическом мире является источник аутентифицирующих данных – знанием, характеристикой какого-то предмета, физиологической особенностью, местом, образом действия. Именно источник, ведь компьютерная система не может работать ни с предметом, ни со знанием, ни с расположением, ни с чем другим из реального мира, она может работать только с цифровыми данными, введенными через строго определенные интерфейсы (допустим, если пароль надо ввести на клавиатуре, то бесполезно его называть вслух или показывать на бумажке: хотя пароль и будет верный, пока он не будет введен с клавиатуры, аутентификация успешно не завершится).

В ГОСТ Р 70262.1–2022 "Защита информации. Идентификация и аутентификация. Уровни доверия идентификации" упоминается еще один процесс (помимо предъявления при аутентификации), в котором участвуют аутентифицирующие данные и факторы аутентификации: "Для достоверного установления соответствия необходимо осуществить привязку идентификационных данных к субъекту (объекту) доступа. При привязке должны использоваться следующие факторы..." Здесь снова, казалось бы, создается некоторый интуитивно понятный образ: данные с помощью чего-то привязываются к субъекту, который будет затем их предъявлять. Но рассмотрим какой-то конкретный пример. Например, цифровой профиль отпечатка пальца – идентификационные данные человека. Неужели он привязывается к субъекту с использованием биометрического фактора? Что это может означать? Не говоря уже о том, чтобы включить сюда "форму существования", – как можно привязать информацию к чему-либо с помощью формы ее же существования?

Почему в таком случае факторы так хорошо прижились в дискурсе, связанном с аутентификацией, во всем мире? Очевидно, дело в потребности классифицировать каким-то образом аутентифицирующие данные. Для того чтобы классифицировать, нужно выбрать классификационный признак, и кажется, что фактор нам дает такой признак.

О едином основании в перечислении "знать, владеть, биометрия" говорить невозможно. Именно поэтому, видимо, биометрию и назначают "дополнительным" признаком.

Классификация аутентифицирующих данных по факторам не полна, так как она годится без натяжек не для всех типов субъектов (а только для пользователей – людей) и охватывает не все типы фактически применяемых для аутентификации виды данных. Например, паспорт: в парадигме "знать – владеть – биометрия" классификация паспорта затруднительна хотя бы потому, что некоторые из паспортов биометрические, а некоторые нет. Поэтому паспорт объявляется "официальным свидетельством".

Но свидетельства в парадигме понятий упомянутых выше ГОСТов могут применяться только в процессах идентификации, а не аутентификации, а значит, паспорт не может применяться для аутентификации, а может применяться только для идентификации [2]. Хотя наблюдение над практикой аутентификации показывает обратное: как правило, мы показываем паспорт именно для того, чтобы подтвердить, что "я такой-то".

Что такое нож – кухонная утварь или орудие преступления? Ответ зависит от того, что им в данный момент делают (или уже сделали). Если я труп и рядом со мной обнаружен мой паспорт, то он (паспорт) идентификатор. Если я пришла в присутственное место и представилась, а подтвердила свою самопрезентацию демонстрацией паспорта на такие же ФИО, то паспорт – носитель аутентифицирующих данных.

Нужно признать, что использование системы понятий, сформировавшейся вокруг выражения "факторы аутентификации", на современном этапе развитии науки и техники вредно и должно быть прекращено. Если построить классификацию аутентифицирующих данных без искусственных натяжек, то выяснится, что и проблемы использования биометрии – не проблемы, а задачи, и они решаются созданием необходимых условий. В первую очередь необходимо зафиксировать, что в информационную систему мы в любом случае представляем только данные, а не знания, не собственность или что-то еще из аналогового или духовного мира. Поэтому речь должна идти о данных, характеризуемых какими-то признаками или наборами признаков.

Важно, что "аутентифицирующие" – это не более и не менее чем "использующиеся для аутентификации". Аутентифицирующими данными могут любые, об использовании которых договорились стороны, участвующие в аутентификации. А как договорятся стороны – зависит от того, для чего им аутентификация нужна, что именно нужно подтвердить. Например, если кататься на карусели можно всем, кто уже выше 120 см, то в качестве подкрепления утверждения "мне уже можно" на входе на карусель предъявить нужно только рост [3].

Значит, цель классификации аутентифицирующих данных – не в том, чтобы определить, какие данные могут быть аутентифицирующими, и ничего не пропустить, а в том, чтобы получить предпосылки для их анализа. В частности, определить, какие данные целесообразно использовать в качестве аутентифицирующих, а какие нет. А для тех, которые использовать целесообразно, выявить ограничения: какие условия требуется создать и поддерживать для доверия результатам аутентификации.

У аутентифицирующих данных можно выделять множество особенностей. Например, может требоваться точное совпадение сравниваемых данных с эталоном или совпадение в рамках некоторого диапазона: пример первого – пароль, второго – биометрический эталон.

Данные могут быть постоянными/условно постоянными/изменяющимися. Эти и многие другие признаки важны, но для классификации нужны такие признаки, которые характеризуют одновременно все возможные данные, причем характеризуют информативно, а не формально (так, наличие признака "длина волны" не дает оснований классифицировать звуки и цвета в одну сплошную классификацию).

Признаки, по которым данные будут классифицированы, должны позволять строить на основе этой классификации рассуждения о защищенности механизмов аутентификации, использующих эти признаки аутентифицирующих данных. Значит, они должны быть связаны с ключевыми элементами процесса аутентификации.

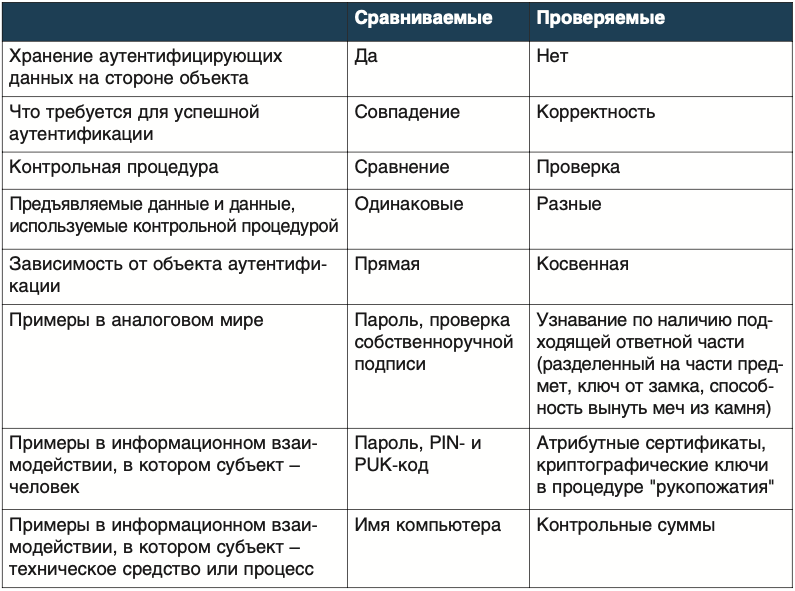

Таблица 1. Свойства сравниваемых и проверяемых аутентифицирующих данных

Рассмотрим, что это за элементы. Аутентификация – понятие относительное. Что-то одно можно аутентифицировать относительно чего-то другого, нельзя аутентифицировать что бы то ни было само по себе. Более того, даже объективно существующая связь между идентификатором и субъектом может в одном случае обеспечить успешную аутентификацию, а в другом случае решительно никак не повлиять на результат аутентификации. Например, бессмысленно показывать паспорт вместо предъявления карты СКУД или прикладывать палец к считывателю рисунка радужной оболочки глаза. И даже если технически предъявление возможно, это еще ничего не гарантирует: попробуйте предъявить не тот палец, который был зарегистрирован; несмотря на то, что он определенно ваш, аутентификация закончится неуспешно. Важно, что в процессе аутентификации производится подтверждение объективной связи субъекта именно с тем идентификатором, который является его признаком для второй участвующей в процессе аутентификации стороны.

Назовем участвующие в аутентификации стороны субъектом и объектом аутентификации, так как даже при взаимной аутентификации все равно каждый конкретный случай аутентификации какая-то сторона инициирует, и в этом смысле разделение субъекта и объекта вполне уместно и, как кажется, не порождает никаких проблем.

Важно не смешивать объект аутентификации и объект доступа, они совпадают отнюдь не всегда: самый простой пример несовпадения – аутентификация пользователя в СДЗ. Объектом доступа пользователя СДЗ не будет.

Процесс аутентификации состоит из предъявления данных субъектом и проверки данных объектом.

Связанность данных с объектом аутентификации

Совсем не зависеть от объекта аутентификации аутентифицирующие данные не могут, так как тогда они не смогут сыграть целевую для них роль доказательства. Объект должен располагать какими-то данными для того, чтобы принять решение о корректности представленного подтверждения. Эти данные могут быть именно теми, которые субъект будет предъявлять, или какими-то косвенными данными, позволяющими определить корректность данных, не располагая ими "в лоб". Например, так производится проверка ключа подписи атрибутного сертификата: ключом подписи субъекта объект не располагает, но располагает возможностью проверить его корректность.

По этому признаку аутентифицирующие данные можно разделить на те, что требуют простой проверки, и те, что требуют проверки функциональной (см. табл. 1). В первом случае производится сравнение предъявленных данных с эталонными (в системе пользователю сопоставлен назначенный ему пароль, пользователь при аутентификации должен предъявить тот же самый пароль), во втором – вычисляется некоторая функция: в системе хранятся данные и реализованы механизмы для проверки предъявленных аутентифицирующих данных (если данные – это половинка разрезанной банкноты, то механизм – сложить имеющуюся половинку с предъявленной и оценить, от той же банкноты предъявленная половинка или нет).

Связанность данных с субъектом аутентификации

Охарактеризовать связанность аутентифицирующих данных с субъектом аутентификации можно по признаку отделимости от него.

Данные или присущи, имманентны субъекту – и тогда они от него неотделимы, или ассоциированы с ним (упрощенно можно сказать, что они ему выданы, назначены). Ассоциированные данные от субъекта отделимы. Номерки в гардеробе не имеют никакого отношения ни к человеку, ни к его одежде, однако обеспечивают некоторую вероятность получить свою одежду назад. По сути то же – с паролем.

Не следует смешивать понятия неотделимости и неотчуждаемости. Неотчуждаемость – характеристика, означающая, что тот или иной объект нельзя штатными средствами извлечь из чего-либо (например, ключ из носителя) и, например, скопировать. С неотделимостью дело обстоит иначе: доминантой является не невозможность доступа к той или иной сущности и манипуляций с нею (аутентифицирующие данные должны быть непременно доступны для предъявления!), а скорее то, что субъект является целым, штатно функционирующим или, проще говоря, является самим собой только тогда, когда этот признак при нем, не отделен от него. При желании и настойчивости от человека можно многое отделить, но он определенно потеряет свою целостность и будет уже не тем, что прежде. Ассоциированные же данные можно отделить от человека вполне безболезненно (прошу прощения за мрачный каламбур).

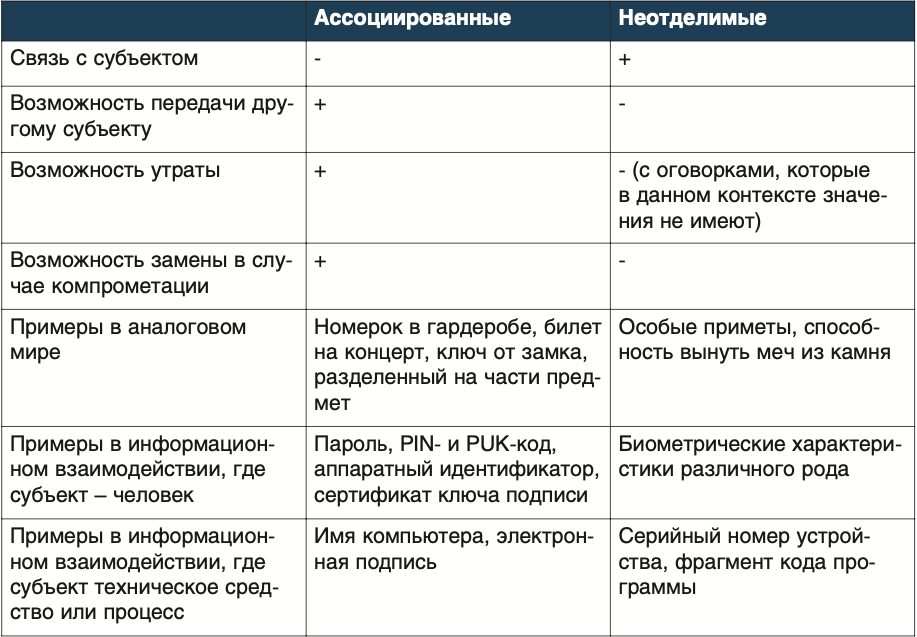

Важно, отделимость/неотделимость от чего считать классифицирующим признаком: мы оцениваем зависимость от субъекта аутентификации, стало быть отделимость или неотделимость мы должны установить именно от него. Если аутентифицируется человек, то нас интересует отделимость от него, если аутентифицируется носитель каких-то данных или любое другое устройство (или программа), то отделимость от носителя/ устройства/программы соответственно (см. табл. 2).

Таблица 2. Свойства ассоциированных и неотделимых аутентифицирующих данных

Второй важный признак аутентифицирующих данных – их тиражируемость: возможность параллельного использования данных разными субъектами или разными объектами аутентификации.

Тиражируемость между субъектами аутентификации

Аппаратный идентификатор условно считается некопируемым, то есть одновременно он может находиться только у одного пользователя. Поэтому, хотя он может быть передан легальным субъектом постороннему лицу, он все же является нетиражируемым, так как одновременно им может воспользоваться один субъект.

Пароль же может быть назначен любому числу субъектов (именно так обычно происходит с паролями user, student, admin и аналогичными), поэтому он тиражируемый.

Тиражируемость между объектами аутентификации

Важно и то, что в одном или нескольких объектах аутентификации этому субъекту сопоставлены эти данные.

Причем тиражируемыми между объектами аутентификации могут быть данные, нетиражируемые между субъектами и даже неотделимые от субъекта.

Старо как мир бесконечно нарушаемое правило – не регистрировать в разных ресурсах один и тот же пароль. Однако когда в разных ресурсах регистрируется одно и то же лицо (в прямом физическом смысле – face), ситуация даже хуже, ведь пароль в случае компрометации поменять существенно легче, чем лицо.

Надо заметить, что тиражируемые данные – это данные, которые могут быть растиражированы, а не обязательно уже растиражированные. Но то, что может быть растиражировано, будет растиражировано, если это хоть кому-нибудь нужно. Значит, для всех тиражируемых данных в системах должны приниматься какие-то меры, препятствующие их тиражированию.

Нетиражируемыми между объектами аутентификации могут быть, по-видимому, только динамические аутентифицирующие данные. В отношении любых статических данных должны применяться какие-то механизмы, ограничивающие возможность использования одних и тех же данных в разных системах.

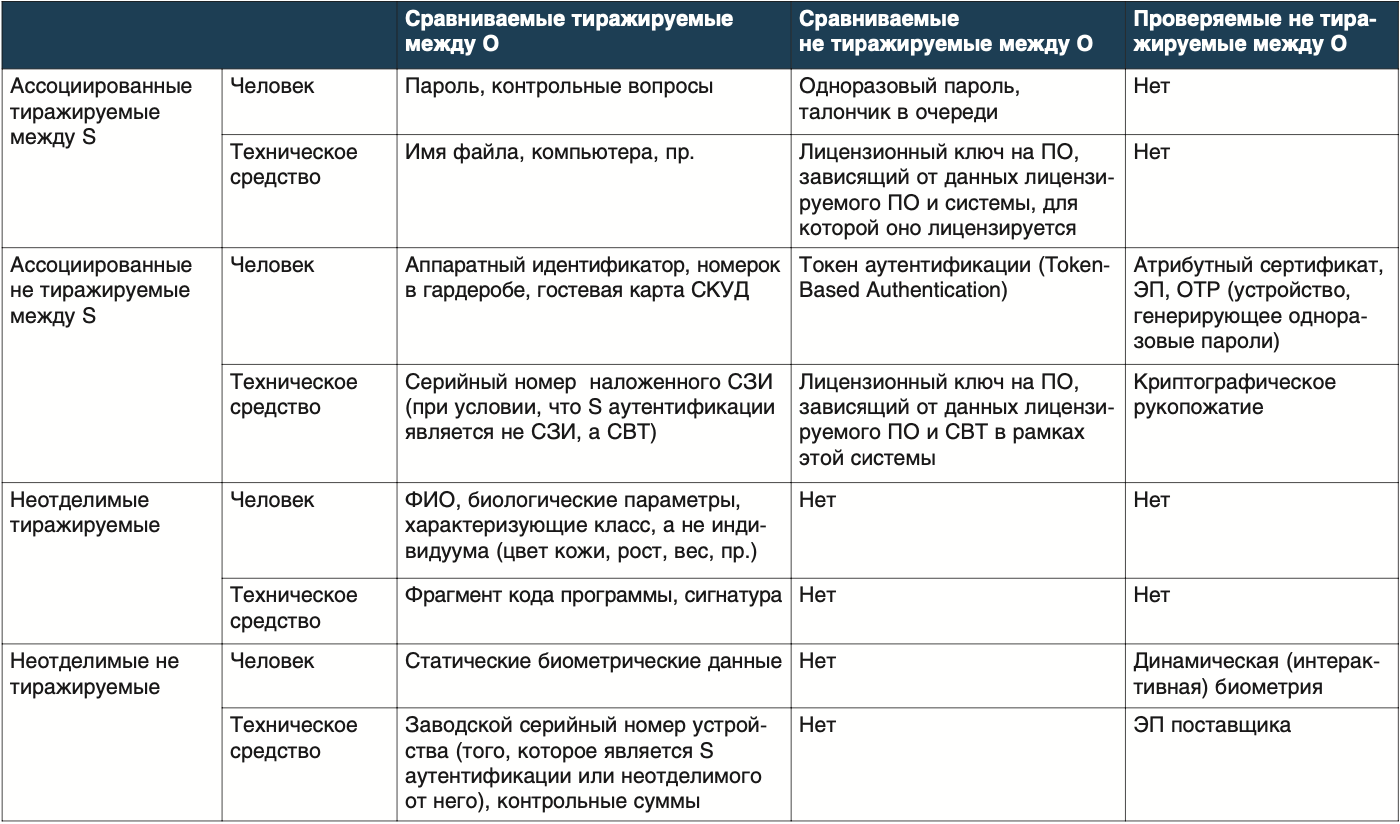

Одновременно данные характеризуются какой-то зависимостью и от субъекта, и от объекта. Это можно визуализировать в виде табл. 3 и попробовать сопоставить получившимся ячейкам фактически использующиеся данные. Так станет очевидно, каких классов быть не может, а далее будет возможно проанализировать, какие данные использовать решительно нецелесообразно.

Таблица 3. Пересечение классов аутентифицирующих данных по отношению к объекту и к субъекту аутентификации: примеры данных

Все ячейки заполнены только в строке ассоциированных с субъектом нетиражируемых между субъектами данных: именно этот тип аутентифицирующих данных фактически наиболее популярен, так как в условиях защищенной корпоративной системы позволяет без значительных сложностей реализовать подсистему аутентификации, соответствующую всем распространенным моделям угроз.

Таблица позволяет сделать еще целый ряд наблюдений, которые растянулись бы еще на одну статью, но на изложенном видно, что характеризовать аутентифицирующие данные по предложенным признакам полезнее, чем по факторам, так как из факторов не следует ничего о том, что делать безопаснику, а из предложенных характеристик – следует.

Список литературы

- Комаров А. Современные методы аутентификации: токен и это все о нем..! // T-Comm. 2008. No 6. С. 13--16.

- Стрельцов А. А. Обеспечение информационной безопасности России. Теоретические и методологические основы. М.: МЦНМО, 2002. 296 с.

- Конявский В.А., Гадасин В.А. Основы понимания феномена электронного обмена информацией. Минск:

- Благодарю А.Г. Сабанова за это уточнение, данное в личной беседе.

- Этот вывод не является софистическим, он получен от А.Г. Сабанова, который является в нашей стране если не главным, то одним из главных гуру по вопросам аутентификации, в личной беседе о том, к какому фактору аутентификации относить паспорт.

- Заметим, что для авторизации понадобится еще оплата катания.