Просто о сложном, или Как провести аудит

Александр Луганцев, 24/09/19

Начальник отдела информационной безопасности, ПАО “Микрон"

Тот факт, что вы назначены на должность специалиста по информационной безопасности, несомненно, имеет положительное значение и означает, что руководство организации озаботилось вопросами обеспечения ИБ. Причин тому может быть несколько. Вот самые характерные:

- это модно;

- предприятию в скором времени предстоит посещение представителями регулирующих органов;

- предприятие посетили представители регулирующих органов;

- руководство предприятия пожинает плоды реализовавшейся угрозы информационной безопасности.

Вне зависимости от причин вы, заручившись поддержкой руководства, засучив рукава, бросаетесь в бой.

С чего начать?

Первый вопрос: с чего начать? И здесь на помощь приходит до боли знакомое слово – аудит. Остается разобраться в том, что именно необходимо аудировать.

В ходе интервью со специалистами организации или в крайнем случае в форме запросов установить:

- сферу деятельности, в которой функционирует организация;

- основные принципы построения и функционирования организации;

- порядок взаимодействия с другими организациями;

- имеющиеся организационно-распорядительные документальные материалы, регламентирующие деятельность организации;

- перечень основных и вспомогательных бизнес-процессов организации, подразделений, которые обеспечивают их функционирование, а также их руководителей и заместителей.

Так как в настоящее время практически ни один бизнес-процесс в организации не обходится без использования в своей основе информационных технологий (локальные вычислительные сети, автоматизированные системы управления, информационные системы, сети и т.д.), то необходимо провести их полную и всестороннюю оценку.

Аудит общего состояния ИБ является одним из важнейших этапов, качество выполнения которого в значительной степени будет влиять на построение системы обеспечения информационной безопасности объекта в целом.

Он проводится с целью определения актуальных угроз и прогнозирования последствий при их реализации. По окончании аудита у вас должен быть сформирован перечень организационных мероприятий по построению системы обеспечения ИБ, которые позволят избежать или минимизировать риски реализации угроз.

Проведение аудита общего состояния ИБ я намеренно не привязываю к какому-либо стандарту. Если вы перешли в новую для себя сферу экономической деятельности (как пример, из ритейла в промышленность), то вам необходимо составить для себя полное понимание функционирования реализованных в организации производственных процессов, как основных, так и вспомогательных, которые обеспечивают его вид деятельности.

В моей практике создавать системы обеспечения ИБ в основном приходилось на предприятиях промышленности, и данная статья будет основываться именно на этом практическом опыте. Однако будет неверно говорить, что рассматриваемые мероприятия нельзя применять и в других отраслях экономики.

Правильно используя полученные выходные данные, дальнейшее построение системы информационной безопасности можно будет обосновывать не "страшилками", а реальными расчетами и показаниями, которые оказывают значительное влияние на основные виды деятельности организации, что неоднократно подтверждалось опытным путем.

Следует также отметить, что уровень зрелости ИТ и ИБ большинства организаций, в которых проводился аудит по указанной схеме, можно оценить на 2 по пятибалльной шкале.

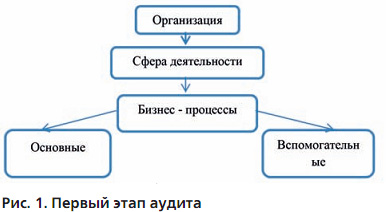

Первый этап аудита

Цель: собрать наиболее полную информацию об организации, ее структуре, назначении и реализованных бизнес-процессах (основных и вспомогательных).

В ходе интервью со специалистами организации или в крайнем случае в форме запросов установить:

- сферу деятельности, в которой функционирует организация;

- основные принципы построения и функционирования организации (организационно-штатная структура, порядок управления и принятия решений);

- порядок взаимодействия с другими организациями (вышестоящими по иерархии, дочерними и зависимыми обществами и т.д.);

- имеющиеся организационно-распорядительные документальные материалы, регламентирующие деятельность организации;

- перечень основных и вспомогательных бизнес-процессов организации, подразделений, которые обеспечивают их функционирование, а также их руководителей и заместителей.

Итогом первого этапа является наличие полной обобщенной информации об объекте защиты (рис. 1).

Данную информацию целесообразно закрепить в каком-либо документе (справка, отчет и т.д.).

Второй этап

Цель: установить полный перечень и состав информационно-телекоммуникационных систем (далее – ИТКС), которые обеспечивают (или не обеспечивают) бесперебойное функционирование бизнес-процессов организации.

Задачи, которые должны быть решены на втором этапе, – это получение информации о:

- топологии локальной вычислительной сети (далее ЛВС) организации;

- схеме ЛВС организации (L1, L2, L3);

- таблицах маршрутизации;

- составе сетевого оборудования ЛВС (активное, пассивное сетевое оборудование, рабочие станции сети, серверы, системы хранения данных, коммутация сети);

- расположении серверных (ЦОД), организации бесперебойного питания и порядка допуска в указанные помещения;

- каналах связи, посредством которых осуществляется взаимодействие ДЗО с главным офисом, наличии мобильных пользователей, подключающихся через удаленный доступ;

- доменной структуре сети (Unix, Windows Server и т.д);

- используемых операционных системах, установленных на серверах и рабочих станциях;

- порядке и способах выхода в глобальную информационную сеть Интернет;

- почтовых, Web-, VPN-, терминальных серверах, используемых в организации;

- используемых в организации модемах, съемных накопителях информации или флэш-картах;

- наличии внешних Интернет-сервисов (Web-сайтах);

- используемых базах данных.

Как правило, вся интересующая нас информация по второму этапу должна быть сосредоточена в подразделении информационных технологий. Вместе с тем на практике это встречается крайне редко. Таким образом, настраивайтесь на совместную кропотливую работу со специалистами ИТ.

Итог второго этапа: наличие полной информации об объекте защиты, о локальной вычислительной сети организации (рис. 2).

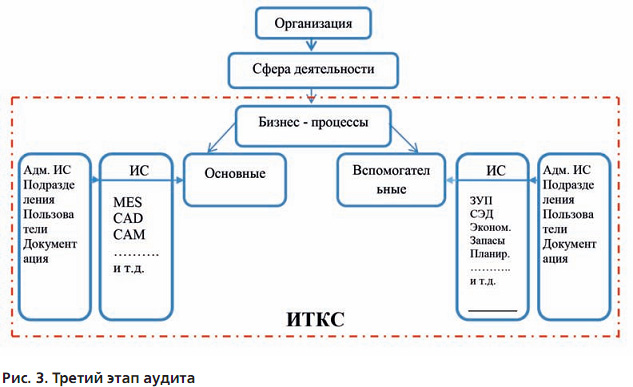

Третий этап

Цель: получить полный перечень информационных систем и прикладного программного обеспечения, обеспечивающего функционирование бизнес-процессов в организации, и данных об эффективности его использования.

Задача третьего этапа – получение ответов на вопросы.

- Какие ИС обеспечивают основные бизнес-процессы организации, их назначение и состав? На базе какого ПО функционируют? Кто является администратором ИС, а кто их эксплуатирует?

- Какие ИС обеспечивают вспомогательные бизнес-процессы организации, их назначение и состав? На базе какого ПО функционируют? Кто является их администратором, а кто эксплуатирует ИС?

- Есть ли необходимая организационно-распорядительная документация, регламентирующая функционирование ИС?

- Какое прикладное ПО используется в организации, его состав и назначение, порядок установки и учета?

Задача третьего этапа – получение ответов на вопросы.

- Какие ИС обеспечивают основные бизнес-процессы организации, их назначение и состав (ИС, обеспечивающие непосредственно управление производством, такие как MES, CAD, CAM-системы, АСУ производственными и технологическими процессами и т.д.)? На базе какого ПО функционируют? Кто является администратором ИС, а кто их эксплуатирует?

- Какие ИС обеспечивают вспомогательные бизнес-процессы организации, их назначение и состав (ИС, обеспечивающие автоматизацию кадровых, планово-экономических, бухгалтерских и т.д. подразделений)? На базе какого ПО функционируют? Кто является их администратором, а кто эксплуатирует ИС?

- Есть ли необходимая организационно-распорядительная документация, регламентирующая функционирование ИС (техническое задание, результаты опытной эксплуатации, ввод в эксплуатацию, порядок проведения регламентных работ на ИС и т.д.)?

- Какое прикладное ПО используется в организации, его состав и назначение, порядок установки и учета?

На данном этапе считаю необходимым более детально изучить функционирующие в организации автоматизированные системы управления производством и автоматизированные системы управления производственными процессами. Основные усилия следует сосредоточить на получении и изучении информации в отношении:

- состава аппаратного оборудования, обеспечивающего работоспособность АСУ ПП и АСУ ТП (сетевые устройства, серверное оборудование, станки, установки, программное обеспечение и т.д.);

- перечня программного обеспечения, используемого в АСУ ПП и АСУ ТП;

- должностных лиц, ответственных за администрирование и эксплуатацию АСУ;

- регламента поддержки АСУ (локально или удаленно);

- схему сетевого взаимодействие между "производственными" и "офисными" сетями.

Данный этап является наиболее объемным и трудоемким, так как информация, которую необходимо собрать, обобщить и проанализировать, сосредоточена в разных подразделениях – от технологов/разработчиков/наладчиков (станки с ЧПУ, различные производственные установки) до кадровых и бухгалтерских.

Результаты второго и третьего этапов целесообразно отразить в так называемом паспорте (описании) ИС предприятия. Схемы и таблицы рекомендуется приобщить в виде приложения.

Итог третьего этапа: наличие полной информации в отношении ИС и ПО, используемых в организации (рис. 3).

Четвертый этап

Цель: определить и классифицировать состав информации, циркулирующей в информационных системах организации.

Задачи этапа – получить и систематизировать сведения о:

- информации, циркулирующей в ИС организации (производственная – задание на производственные установки, станки ЧПУ, передача 3D-моделей и т.д., планово-экономической, кадровой, бухгалтерской и т.д.);

- маршрутах движения информации;

- подразделениях, которые являются пользователями тех или иных информационных ресурсов;

- принципы взаимодействия информационных ресурсов.

В ходе проведения мероприятий данного этапа также необходимо установить, каким образом классифицирована обрабатываемая информация (конфиденциальная/открытая).

Итог четвертого этапа: наличие полных данных относительно информационных ресурсов организации (рис. 4).

Пятый этап

Цель: установить качество выполнения требований обеспечения информационной безопасности, предусмотренных федеральным законодательством, и требований, предусмотренных организационно-распорядительной документацией федеральных органов исполнительной власти, которые реализуют государственную политику в области обеспечения безопасности.

Задачи этапа – установить:

- выполнение требований, предусмотренных Федеральным законом "О персональных данных" от 27.07.2006 № 152-ФЗ, и других подзаконных актов, обеспечивающих защиту персональных данных сотрудников организации;

- выполнение требований Федерального закона "О безопасности критической информационной инфраструктуры Российской Федерации" от 26.07.2017 № 187-ФЗ и других подзаконных актов, обеспечивающих защиту критической информационной инфраструктуры (если организация является субъектом критической информационной инфраструктуры);

- выполнение требований Федерального закона "О коммерческой тайне" от 29.07.2004 № 98-ФЗ (при условии введения в организации режима коммерческой тайны);

- выполнение требований по обеспечению информационной безопасности государственных информационных систем.

Итог пятого этапа: наличие полной информации о выполнении требований обеспечения информационной безопасности, предусмотренных федеральным законодательством.

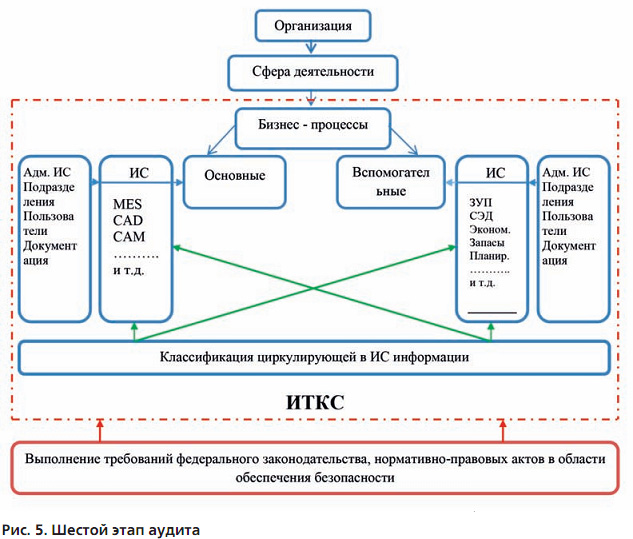

Шестой этап

Цель: установить введенные в действие требования по обеспечению безопасности в организации.

Задача – получить и обобщить нижеследующую информацию:

- возможно, имеющиеся меры по обеспечению ИБ. Они должны включать: порядок подключения различных устройств к ЛВС организации, регламенты использования ПО, обеспечение безопасных настроек аппаратного и программного обеспечения для серверов, рабочих станций и ноутбуков, поиск и устранение уязвимостей, обеспечение защиты от вредоносного кода и безопасность прикладного ПО, защиту и контроль использования беспроводных устройств, организацию восстановления данных;

- порядок осуществления контроля используемых сетевых портов, протоколов и служб, если осуществляется, то каким образом, мониторинга и контроля административных привилегий, контроль осуществления доступа пользователей к объектам доступа, мониторинга и анализа журналов регистраций событий;

- каким образом осуществляется реагирование на возникающие инциденты информационной безопасности и обеспечивается безопасность ЛВС;

- имеющиеся организационно-распорядительные документы, обеспечивающие режимные меры (пропускной режим, организация допуска в режимные помещения, СКУД и видеонаблюдение);

- введенные меры обеспечения кадровой безопасности.

Итог шестого этапа: получение предварительной информации о внедренных мерах обеспечения безопасности в организации (рис. 5).

По моему опыту, в зависимости от размеров организации, структуры ИТКС временной интервал проведения вышеописанных этапов силами двух сотрудников может занимать от одного до шести месяцев.

И вот, после значительного количества затраченного рабочего и личного времени, несмотря на истерзанные нервные клетки и не ко времени появившуюся седину, вы являетесь обладателем бесценной информации, которая в полной мере будет отражать реальное состояние факторов. влияющих на состояние информационной безопасности в целом.

В дальнейшем, используя имеющиеся сведения, необходимо подготовить краткий по содержанию, но емкий по смыслу отчет руководству организации о состоянии дел. А получив высочайшее одобрение – приступить к разработке концепции информационной безопасности, стратегии развития, политик, регламентов и… Но это уже совсем другая история.