Пять главных ошибок при выборе NGFW

Анна Комша, 15/01/24

Наш опыт по аудиту защищенности компаний от киберугроз показывает, что правильно настроенный, надежный и стабильно работающий межсетевой экран нового поколения является эффективным средством защиты от злоумышленников. Но мы также часто встречаем и фактически бесполезные NGFW, обойти которые не составило бы труда даже неопытному хакеру. Причины – ошибки в настройках, версиях программного обеспечения, используемых профилях защиты, а иногда и в выборе самого устройства. Как, не допустив ошибок, подойти к выбору NGFW, чтобы он стал основным средством сетевой обороны и при этом успешно справлялся с базовыми сетевыми задачами?

Автор: Анна Комша, руководитель практики NGFW в Positive Technologies

Ошибка 1. Особенности национальной защиты

Современные межсетевые экраны, хотя и называются межсетевыми экранами нового поколения, но это решение на рынке уже совсем не новое. В 2005 г. среди производителей межсетевых экранов появился новый игрок – компания PaloAlto, продукты которой отличались от классических решений. Они позволяли строить политики безопасности, учитывающие конкретного пользователя и приложение. Злоумышленникам стало гораздо сложнее – ведь теперь межсетевой экран детально изучал весь пакет и определял специфику передаваемых данных.

С тех пор возможность определять приложения в межсетевом экране является стандартом, но сегодня российский рынок столкнулся с реальной опасностью потерять это преимущество в связи с уходом зарубежных игроков, который влечет за собой регресс в развитии сетевой безопасности. Эта опасность не преувеличена, потому что используемые приложения сильно зависят от конкретного региона и принятых в стране стандартов защиты информации. Российские разработчики приложений заявляют о своем доминировании над иностранными аналогами на локальном рынке, при этом зарубежные межсетевые экраны попросту не распознают российские продукты.

Согласно исследованию Positive Technologies, только 16% из опрошенных ИТ- и ИБ-специалистов удовлетворены качеством имеющихся на рынке российских межсетевых экранов нового поколения [1].

Субъективно можно выделить две основные причины потери эффективности работы с приложениями.

- Для западных производителей российские приложения никогда не были в фокусе внимания, хотя многие и добавляли их в базы знаний своих продуктов. С уходом иностранных решений с российского рынка необходимость пополнения базы специфичной информацией исчезла. Все больше и больше компаний начинают замечать проблемы в определении данных конкретных приложений зарубежными межсетевыми экранами.

- Используемая база данных приложений не актуальна или не отвечает требованиям конкретной компании.

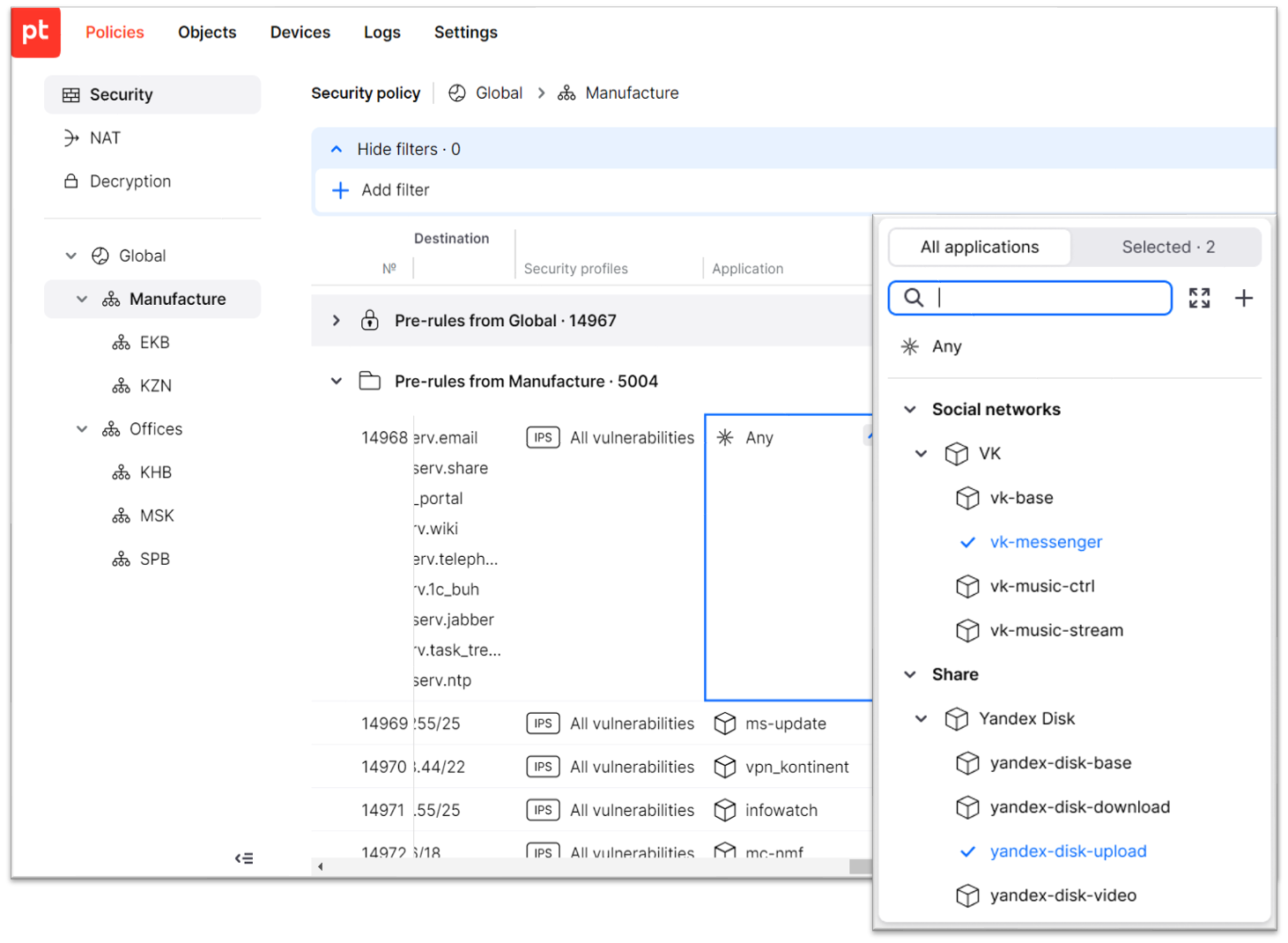

Более того, ландшафт современных угроз требует от межсетевых экранов не только распознавать приложение, но и определять, какое конкретное действие в приложении совершает тот или иной пользователь. Чем больше развиваются пользовательские приложения, тем выше потребность в гранулярном контроле. Так, мы можем разрешить пользователям общаться в социальных сетях, но запретить прослушивание музыки или пересылку файлов из корпоративной сети. То же самое касается облачных хранилищ: вполне логично разрешить загрузку файлов из облака, а вот выгрузку больших объемов корпоративных данных во внешнее хранилище лучше запретить.

Совет: проверьте, распознает ли ваш существующий или рассматриваемый для покупки межсетевой экран приложения, которые вы используете для работы бизнеса. Особое внимание уделите приложениям, специфичным для российского рынка. Изучите возможности межсетевого экрана по определению конкретных действий пользователей в приложении.

Ошибка 2. Сигнатуры второй свежести

Всем нам легко понять необходимость постоянных обновлений антивируса. Если база данных угроз не актуальна, то не важно, насколько продвинутые технологии анализа он использует, – эффективность его работы будет очень низкой.

С NGFW история аналогичная. База данных угроз должна своевременно обновляться, а за добавление актуальной информации об обнаруженных уязвимостях в продукты отвечает производитель межсетевого экрана. У большинства крупных разработчиков NGFW есть целые исследовательские центры, задача которых – следить за актуальными угрозами в мире и оперативно дополнять базу сигнатур. Например, в Positive Technologies это PT Expert Security Center (PT ESC) [2]. Недавно был опубликован внушительный список уязвимостей приложения 1С-Битрикс [3]. Практически сразу PT ESC отреагировал на эту публикацию и обновил базы сигнатур для защиты от актуальных угроз информационной безопасности.

Совет: проверьте, как быстро выходят обновления сигнатур для используемого или планируемого для покупки межсетевого экрана, есть ли в базе знаний данные об актуальных угрозах последнего времени и есть ли у производителя возможности оперативного реагирования. Не доверяйте сигнатурам и продуктам Open Source с такими базами, если не обладаете достаточной экспертизой в их валидации.

Ошибка 3. Инженеры предпочитают удобство

Чем больше ваш бизнес, тем сложнее им управлять. С сетями ситуация аналогичная: чем больше ваша инфраструктура, тем сложнее становится управление, дольше поиск и устранение неисправностей. Если мы говорим о межсетевых экранах, то процедура их поиска должна быть максимально удобной для службы эксплуатации, так как любой простой межсетевого экрана напрямую влияет на работу бизнеса.

Большинство современных межсетевых экранов на рынке имеют возможность централизованной настройки через систему управления. Но одного наличия системы управления недостаточно, ее эксплуатация должна быть удобной.

Удобство – понятие субъективное. Сделать универсальную систему управления, одинаково удобную для любой сети, практически невозможно. Каким бы опытным и именитым ни был производитель NGFW, он не может предусмотреть все сценарии администрирования сотен или тысяч устройств в системе управления. Но решение есть – программный интерфейс API (Application Programming Interface).

Не все, но многие западные производители стараются поддерживать свой API в открытом и доступном виде без необходимости регистрации и заключения контракта. Для производителей российских NGFW это не всегда так и требует дополнительной проверки и контроля.

Кроме системы управления, особое внимание стоит уделить системе мониторинга, сбора и анализа логов с устройств. Для современных сетей наличие такой системы – обязательное условие, без нее время решения любой проблемы будет стремиться к бесконечности. Но опять же, одного ее наличия недостаточно.

Система сбора логов должна поддерживать возможность выгрузки данных во внешние системы для анализа. От способа и количества ручных операций для выгрузки напрямую зависит время решения проблемы в сети. Большинство существующих решений традиционно поддерживает протоколы SNMP (Simple Network Management Protocol) и Syslog. Но для сегодняшнего объема данных эти протоколы уже чрезвычайно медленные, а количество выгружаемой информации – огромно, оно растет ежегодно в геометрической прогрессии, поэтому при выборе межсетевого экрана обратите внимание на поддержку телеметрии и возможность интеграции с сопутствующими системами анализа и реагирования.

Совет: удобство работы службы эксплуатации может спасти ваш бизнес. Чрезвычайно функциональные, но неудобные в работе межсетевые экраны создают постоянные проблемы и приводят к росту недовольства пользователей. Лучше пожертвовать функциями, но выбрать более понятную и отзывчивую систему управления.

Ошибка 4. Количество правил не имеет значения

Зачастую процесс выбора межсетевого экрана ограничен изучением поддерживаемых функций, при этом мало внимания уделяется анализу работы устройства под нагрузкой с большим количеством правил. Многие компании проводят лабораторные испытания перед покупкой, настраивая крайне упрощенные политики безопасности, не соответствующие реально используемым в организации. Все внимание лаборатории приковано к возможностям настройки: поведение устройства не должно измениться, если политик станет гораздо больше.

Обычно столь поверхностное тестирование перед покупкой связано с невозможностью быстро, в условиях лаборатории, настроить большое количество правил и сгенерировать поток данных, эмулирующий реальную нагрузку. После подобных тестов ввод устройств в эксплуатацию зачастую полон неприятных открытий, ведь межсетевой экран впервые попадает в боевые условия и его поведение непредсказуемо.

За годы изучения конфигураций сетевых устройств наших клиентов мы выявили важную тенденцию: количество правил на межсетевом экране с течением времени непрерывно растет. Добавляются новые пользователи, отделы, приложения, исключения. Все это приводит к увеличению настроек. При этом с ростом количества правил нелинейно растет загрузка межсетевого экрана, что приводит к проблемам в передаче трафика или в работе системы управления. В большинстве случаев правила можно оптимизировать, но с течением времени появляются новые политики безопасности и количество правил снова растет, а возможности установленного межсетевого экрана – нет.

Совет: научитесь работать с API и разработайте скрипты для настройки тестируемых межсетевых экранов в условиях именно вашей сети. Эти же скрипты помогут вам во время валидации новых версий программного обеспечения перед загрузкой их в работающую сеть. Настраивайте во время тестирования больше правил безопасности, чем используете на самом деле. Включайте сбор логов по каждому правилу. Проверяйте межсетевые экраны под нагрузкой. Если у вас нет генератора, проверяйте их работу с копией вашего трафика либо воспользуйтесь арендой оборудования. Хорошая лаборатория – это инвестиции в ваше спокойствие.

Ошибка 5. Коэффициент неправды

Самая часто встречающаяся ошибка при выборе межсетевого экрана – слепое доверие техническим описаниям от производителя. Каждый вендор приводит большое количество цифр, которые в какой-то степени должны характеризовать производительность межсетевого экрана. Но основная проблема в том, что ни одна из этих цифр не была получена для вашей сети. Все тесты были проведены в лабораторных условиях с ограниченно включенными настройками и на синтетическом профиле трафика.

Современные технические описания во многом бесполезны для выбора межсетевого экрана. В погоне за большими цифрами каждый производитель проводит тестирование в искусственных условиях для разного трафика. Один, например, будет проводить измерение максимального количества сессий в секунду для протокола HTTP, а другой – уже для протокола TCP. С точки зрения межсетевого экрана это изучение абсолютно разного трафика, показатели могут различаться в несколько раз. Результаты этих тестов не дадут сравнить производительность этих двух межсетевых экранов между собой и сделать какие-то выводы.

Еще менее информативны результаты тестов производительности. Редко в каком техническом описании можно встретить детали условий тестирования. И практически невозможно найти тесты, которые хотя бы отдаленно будут напоминать нагрузку вашей сети.

Сроки поставки оборудования и внутренние бизнес-циклы часто ставят заказчиков в ситуацию вынужденного выбора межсетевого экрана нового поколения без проведения лабораторных испытаний, исключительно на основе технических описаний – эта ситуация чрезвычайно опасна. Производители преимущественно публикуют результаты измерений для той или иной функции в искусственных тестах, когда на межсетевом экране запущена именно эта функция и выключены все другие механизмы защиты и обработки трафика. Результаты в большинстве случаев получаются обнадеживающими, но, когда дело доходит до реальной эксплуатации с большим количеством правил и одновременно запущенных модулей, производительности выбранного устройства не хватает.

В 2022 г. мы начали разработку собственного межсетевого экрана нового поколения PT NGFW [4]. Наша команда разработки состоит не только из программистов, но и из инженеров с огромным опытом практической эксплуатации, многие из которых сами совершали аналогичные ошибки и доверяли завышенным цифрам технических описаний.

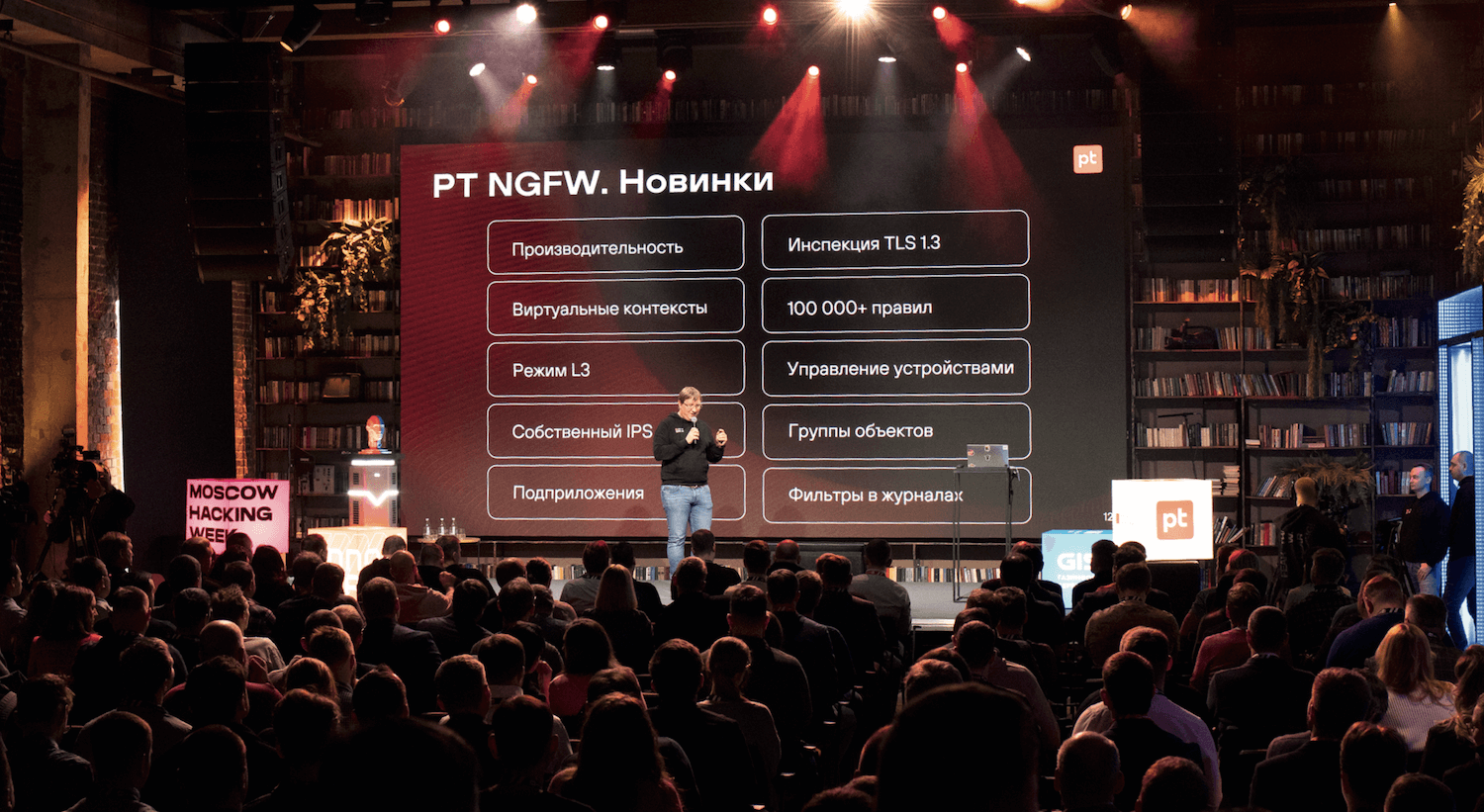

Рис. 1. Денис Кораблев, управляющий директор, директор по продуктам Positive Technologies, на Moscow Hacking Week презентует вторую раннюю версию PT NGFW

Мы поставили перед собой цель – выпустить не только самый производительный и надежный межсетевой экран, но и максимально открыто говорить о ходе разработки, наших победах и неудачах. А еще мы хотим выпускать продукт, в техническом описании которого результаты тестов будут не ниже, чем то, что вы увидите в реальной сети. Для этого мы создали специальные тесты, генерирующие наиболее сложный для обработки трафик. Именно результаты этих тестов мы публикуем во всех официальных материалах и демонстрируем в рамках нашего реалити-шоу "PT NGFW за стеклом" [5]. Все наши результаты можно проверить в рамках собственных лабораторных испытаний.

Рис. 2. Работа с приложениями в PT NGFW

Совет: никакие синтетические тесты не повторят реальной ситуации в вашей сети. Проводите нагрузочные испытания при выборе межсетевых экранов. Сравнивайте полученные цифры с техническим описанием производителя. Не доверяйте никому, проверяйте осознанно. Помните, что межсетевой экран – это первый рубеж сетевой обороны, который вы устанавливаете на несколько лет.

- С полной версией исследования “Какой NGFW нужен российским компаниям” можно ознакомиться на сайте Positive Technologies в разделе “Исследования > Аналитические статьи”.

- https://www.ptsecurity.com/ru-ru/services/esc/

- https://www.1c-bitrix.ru/vul/

- https://www.ptsecurity.com/ru-ru/products/ngfw/

- https://www.youtube.com/playlist?list=PL9DK6EgRl1gVQmcbiWleQkrFEmIo5fBnx