Развитие средств криптографической защиты информации

Светлана Конявская, 04/03/19

Фактором, определяющим тенденции ближайшего времени в защите информации и особенно именно в отношении развития средств КЗИ, становится, конечно, процесс приведения объектов критических информационных инфраструктур (КИИ) в соответствие с 187-ФЗ и его подзаконными актами1.

Фактором, определяющим тенденции ближайшего времени в защите информации и особенно именно в отношении развития средств КЗИ, становится, конечно, процесс приведения объектов критических информационных инфраструктур (КИИ) в соответствие с 187-ФЗ и его подзаконными актами1.

Структурно в таких системах может быть выделена совокупность подконтрольных объектов (ПКО) и совокупность каналов связи, по которым передаются информационные и управляющие сигналы. Все информационные и управляющие сигналы, сформированные ПКО, должны защищаться на месте выработки, доставляться в защищенном виде и расшифровываться перед обработкой (использованием) другим ПКО. Это требует внедрения в уже функционирующие инфраструктуры средств защиты, которые должны обеспечивать:

- криптографическую защиту информации о состоянии ПКО и управляющих сигналов для ИС;

- информационное взаимодействие разнообразных ПКО (USB, Ethernet и др.);

- возможность использования разнообразных цифровых каналов (Wi-Fi, Bluetooth и др.);

- информационное взаимодействие с разнообразной каналообразующей аппаратурой (RS-232, RS-435 и др.).

Очевидно, что большинство имеющихся в настоящее время на рынке средств защиты информации при их внедрении потребуют в лучшем случае некоторой доработки отдельных ПКО, а в худшем – изменения функциональной структуры и замены ПКО на совместимые со средствами защиты. Хорошо понятно, почему это так: если сделать аппаратную базу СЗИ такой, чтобы она поддерживала все возможные интерфейсы во всех комбинациях, это будет самое большое, дорогое, сложно настраиваемое и ненадежно работающее СЗИ в мире.

Все три варианта (доработка ПКО, замена ПКО, использование "огромного" СЗИ) связаны с существенными финансовыми и временными затратами.

Альтернативным вариантом является гибкая адаптация средств защиты информации под различные типы оборудования самого разного назначения. Это вариант очевидно менее хлопотный для эксплуатирующей (внедряющей) организации, так как адаптация СЗИ выполняется не ими, а вендорами СЗИ.

Интеграционная платформа

Примеров таких СЗИ на сегодняшний день немного, но они есть. Для защиты сетевой коммуникации в инфраструктуре, включающей разнообразное оборудование, взаимодействующее разнным образом по различным каналам, можно использовать интеграционную платформу "МК-И".

Интеграционная платформа "МК-И" представляет собой комплекс распределенных одноплатных микрокомпьютеров m-TrusT Новой гарвардской архитектуры, обладающих "вирусным иммунитетом", и интерфейсных плат для них. Каждый микрокомпьютер m-TrusT является точкой сбора информационных и/или управляющих сигналов от ПКО, их шифрования для передачи по каналам связи, а также приема зашифрованных сигналов из каналов связи и их расшифровки.

Типовые характеристики микрокомпьютеров:

- габаритные размеры 65x80 мм;

- процессор Quad-core ARM Cortex-A17, up to 1.8 GHz;

- ОЗУ 2 Гбайт DDR3;

- ПЗУ 16 Гбайт NAND-flash;

- microUSB;

- microHDMI.

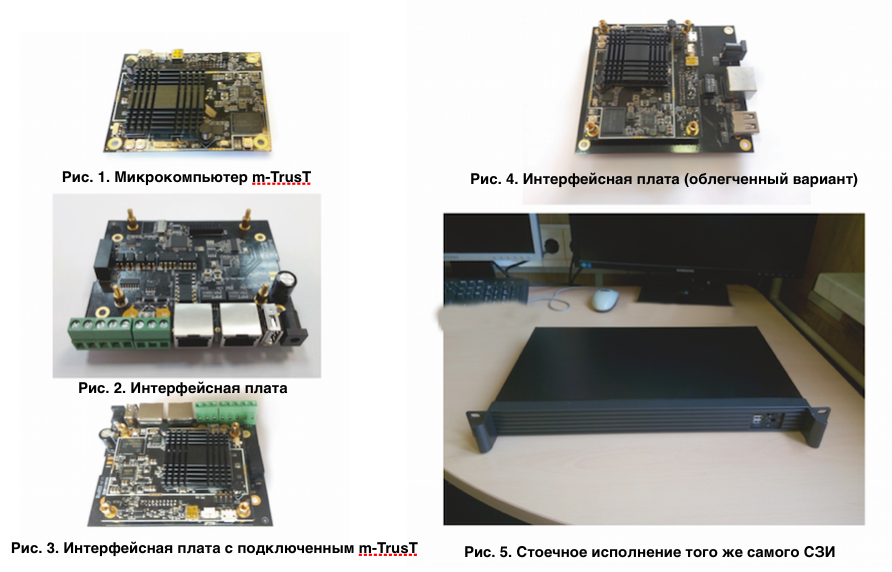

Общий вид микрокомпьютера m-TrusT представлен на рис. 1.  Микрокомпьютер не подключается напрямую ни к чему, кроме собственной интерфейсной платы, поэтому его состав несложен и постоянен. Интерфейсная плата нужна как раз для того, чтобы корректно подключиться к тому или иному конкретному ПКО и каналообразующей аппаратуре различных типов.

Микрокомпьютер не подключается напрямую ни к чему, кроме собственной интерфейсной платы, поэтому его состав несложен и постоянен. Интерфейсная плата нужна как раз для того, чтобы корректно подключиться к тому или иному конкретному ПКО и каналообразующей аппаратуре различных типов.

Наличие собственной ОС и вычислительных ресурсов позволяет обеспечить необходимую производительность и высокий уровень защищенности. Особенностями m-TrusT является наличие датчика случайных чисел и размещение ПО в памяти с физически устанавливаемым доступом Read Only ("только чтение"), что исключает вредоносное воздействие на ПО и обеспечивает неизменность среды функционирования средств криптографической защиты информации. Встроенные средства защиты информации имеют сертификаты соответствия ФСБ России и ФСТЭК России.

Итак, коммутировать микрокомпьютер m-TrusT в "разрыв" между ПКО различного назначения и каналом связи позволяет интерфейсная плата. Как уже упоминалось, разнообразие оборудования, взаимодействующего по сети (ПК, подвижной состав, станционное оборудование, банкомат, информационный киоск, терминал оплаты и т.д.), является ключевой характеристикой КИИ, поэтому интерфейсные платы должны быть разными, чтобы коммутировать одно и то же СЗИ (то есть не совместимые, не похожие, а именно одинаковые СЗИ) с разными ПКО. Например, она может быть такой, как на рис. 2:

- габаритные размеры 90x105 мм;

- соединитель типа розетка 87758-2016 MOLEX;

- разъем USB Type A;

- разъем Ethernet;

- разъем питания от источника постоянного напряжения 5 В.

Интерфейсная плата № 2:

- габаритные размеры 90x110 мм;

- соединитель типа розетка 87758-2016 MOLEX;

- USB-хаб;

- разъем USB Type A;

- 2 разъема Ethernet;

- разъем RS-232, подключенный через преобразователь USB-RS-232;

- разъем RS-485, подключенный через преобразователь USB-RS-485;

- разъем для карты micro-SD;

- разъем питания от источника постоянного напряжения 5 В.

На рис. 3 изображен m-TrusT, подключенный к интерфейсной плате.

Другой вариант интерфейсной платы с меньшим количеством интерфейсных разъемов показан на рис. 4:

- габаритные размеры 90x105 мм;

- соединитель типа розетка 87758-2016 MOLEX;

- разъем USB Type A;

- разъем Ethernet;

- разъем питания от источника постоянного напряжения 5 В.

Возможна разработка интерфейсных плат для других типов разъемов, с учетом уже имеющегося опыта внедрения на транспорте. Мы уверенно говорим о том, что эта задача решается с положительным результатом в разумные сроки.

Разумеется, не всегда уместно использование СЗИ именно такого форм-фактора. Обычно оборудование, обрабатывающее данные с ПКО, представляет собой обыкновенные серверы в серверных стойках, размещенных стационарно и не имеющих каких-либо значительных конструктивных особенностей. Для этого элемента инфраструктуры финансовой организации больше подойдет исполнение "в стойку" (рис. 5).

При этом технически, не считая корпуса, это одно и то же оборудование, оно работает, эксплуатируется и обслуживается одинаково.

Таким образом, использование микрокомпьютеров m-TrusT для криптографической защиты сетевого взаимодействия объектов КИИ позволит построить подсистему защиты для разнообразного оборудования с использованием одного и того же СЗИ, "подогнанного" под каждый инфраструктурный элемент. Каждый, кто проектировал или внедрял подсистему защиты информации, понимает, как много это значит во всем, от обучения эксплуатирующего персонала до проведения ремонтных работ: перекоммутировать интерфейсную плату не требуется, просто заменяется подключенный к ней модуль; операция становится элементарной. В таких условиях имеет смысл не ограничивать модернизацию исключительно той частью инфраструктуры, что подпадает под действие нормативных документов, а наоборот, унифицировать защиту сетевого взаимодействия, сократив "зоопарк" технических средств без затрат на адаптацию собственной инфраструктуры.

1 Федеральный закон 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации"; постановление Правительства Российской Федерации от 8 февраля 2018 г. № 127 "Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений"; приказ ФСТЭК России от 11 декабря 2017 г. № 235 "Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования".