SOAR и проблема рационального использования СрЗИ

Кирилл Логинов, 03/11/21

В организациях обычно уже существует несколько систем безопасности, но нехватка квалифицированного персонала, проблемы с интеграцией и отсутствие специализированных средств управления делают невозможным полноценное внедрение решений. Особенно это актуально на тех объектах КИИ, где требуется централизация управления ИБ. При этом высокая степень автоматизации современных атак перегружает экспертов команды реагирования, на которых сваливается большое количество рутинных операций.

Авторы:

Кирилл Логинов , старший аналитик УЦСБ

Михаил Савин, руководитель проекта Eplat4mOrchestra

Современные информационные системы постоянно изменяются, подчас радикальным образом. Новые технологии, такие как гибридные облачные вычисления, удаленный мобильный доступ, SDN и SDS, не только повышают требования к компетенции ИБ-персонала и подразумевают применение специфических подходов к защите, но и критически увеличивают потребность в инструментах имплементации политик безопасности и контроля их исполнения.

Таким образом, выделяются следующие блоки проблем:

- нехватка квалифицированного персонала;

- трудоемкость внедрения, эксплуатации СрЗИ и централизованного управления их функциями;

- разрыв между потребностями руководства в части управления и потенциалом существующих на рынке средств защиты информации;

- постоянное изменение ландшафта объектов защиты.

Частично решает эти проблемы SOC (Security Operations Center, центр обеспечения безопасности), консолидируя наиболее действенные силы и средства для использования там, где это необходимо [1]. Но для полного решения перечисленных проблем таким центрам необходимо дополнительное оснащение в виде решений типа SOAR.

Понятие SOAR

Назначение систем оркестровки и автоматического реагирования (SOAR, Security Orchestration, Automation and Response) заключается не только в интеллектуальном сборе ИБ-данных сразу из нескольких разнородных источников, но и в автоматизации рутинных, отнимающих много ресурсов задач, таких как:

- сбор в режиме реального времени данных об ИБ сразу из нескольких источников с необходимым обогащением и агрегацией информации, поступающей с разнородных средств защиты информации;

- автоматизация типовых цепочек задач, связанных с инцидентами ИБ и выявлением отклонений от установленных политик безопасности и требований;

- имплементация политик безопасности на средствах защиты информации как в проактивном, так и в реактивном режимах;

- автоматизация всего перечня организационно-технических задач и процедур обеспечения безопасности в рамках реагирования на инцидент ИБ и выявление отклонений от установленных политик безопасности, в том числе информирование, назначение ответственных, организация их совместной работы;

- автоматизация всего перечня операций SOC;

- ретроспективный анализ состояний, условий, предпринятых действий и результатов реагирования на инциденты ИБ для повышения эффективности практик, обучения и дальнейших расследований;

- формирование и оперативное представление состояния ИБ организации, его оценки с возможностью ретроспективного и предиктивного анализа.

Понятие SOAR возникло относительно недавно. Выделяют три группы функций SOAR: интеграция (Unification), автоматизация (Automation) и оркестровка (Orchestration).

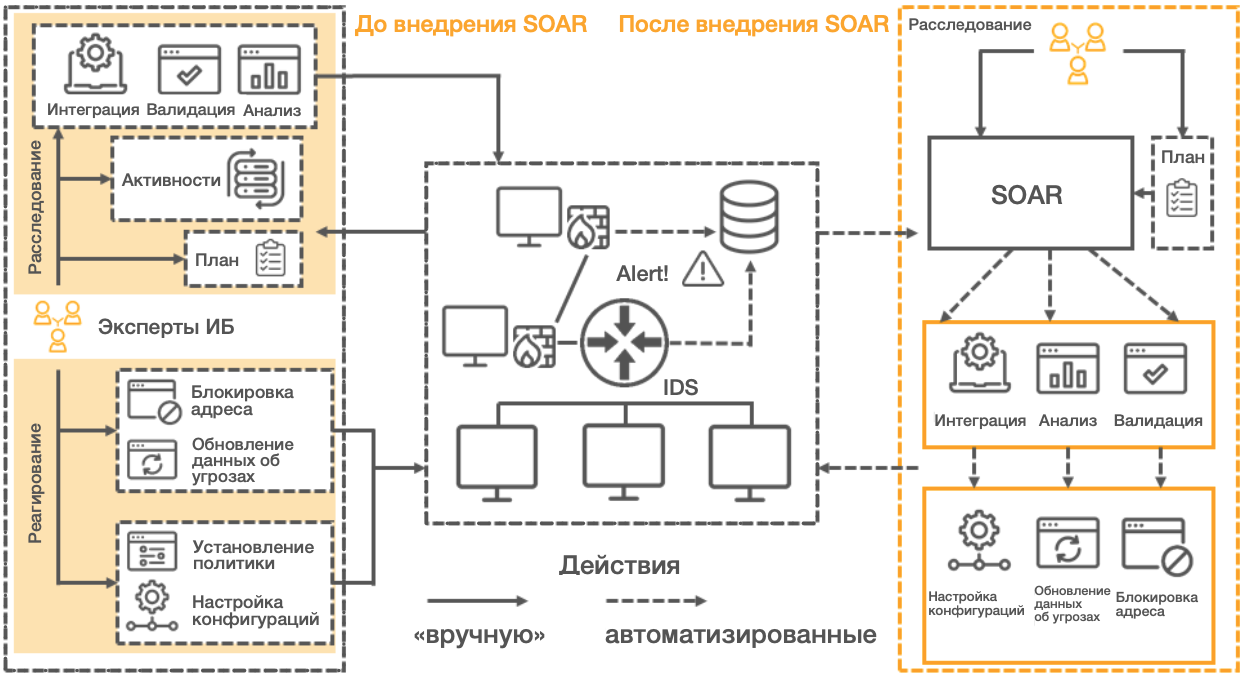

Рис. 1. Процессы организации до и после внедрения SOAR

Рис. 1. Процессы организации до и после внедрения SOAR

Интеграция – это унификация различных технологий, процессов, ресурсов и интерфейсов, позволяющая вести эффективную совместную работу средств защиты информации, направленную на обеспечение ИБ.

Автоматизация минимизирует участие персонала в решении задач с сохранением, а зачастую и с повышением качества и согласованности.

Оркестровка направлена на построение сценариев реагирования, имплементацию политик безопасности, выполнение необходимых задач при реагировании и расследовании инцидентов ИБ.

В исследовании [2] приводится следующее обобщенное понятие: "Оркестровка безопасности – это средство, решающее комплекс задач по планированию, интеграции, кооперации и координации активностей, функций средств защиты информации и экспертов, для реализации и автоматизации необходимых действий, направленных на реагирование на инцидент ИБ в рамках разнородных технологических парадигм".

Там же [2] приводится сопоставление работы служб реагирования на инциденты ИБ без использования SOAR и с его использованием. В первом случае эксперты должны заниматься всем множеством задач, связанных с расследованием инцидента ИБ и реагированием на него, включая настройку, имплементацию политик и анализ средств защиты информации, мониторинг в части расследования инцидента ИБ и использование механизмов реагирования с получением дополнительной информации из средств класса TI, применение блокировок и временных политик. Отдельно рассматривается блок задач, связанных с планированием и, в общем случае, управлением ИБ, а также совершенствованием системы управления ИБ.

Во втором случае SOAR позволяет экспертам сфокусироваться на решении задач управления, планирования и совершенствования системы управления ИБ, используя SOAR в качестве единого интерфейса доступа к функциям управления и необходимым данным, который, в свою очередь, автоматизирует весь перечень задач, связанных с реагированием на инциденты ИБ, в том числе: извлечение дополнительной информации, обогащение информации о событиях ИБ, скоординированное управление средствами защиты информации, включая применение долгосрочных и оперативных политик безопасности, настройку средств защиты информации, автоматический анализ и мониторинг.

Платформа SOAR и ее компоненты

В качестве типовой архитектуры SOAR авторы предлагают следующую функциональную схему, сформированную в результате анализа имеющихся на рынке решений, представленных как отечественными, так и зарубежными производителями: Cortex XSOAR, Splunk Phantom, Siemplify, Swimlane SOAR, FortiSOAR, Security Vision IRP/SOAR, RVision IRP и Eplat4m SOAR.

Как следует из определения, основные функции SOAR реализуются в подсистеме оркестровки и автоматизации, предназначенной для интеграции программно-технических средств ИБ, в том числе обогащения контекста события или инцидента ИБ, определения стартовой точки для вмешательства ИБ-эксперта, автоматизации процесса реагирования.

В свою очередь, подсистема оркестровки и автоматизации состоит из двух модулей:

- Модуль оркестровки обеспечивает централизованную обработку событий и инцидентов, информация о которых поступает от СрЗИ/SIEM, а также сбор информации об угрозах из различных внешних источников. Этот модуль представлен набором коннекторов к различным системам защиты, а также механизмом управления этими коннекторами, в том числе управления полномочиями и необходимыми учетными данными.

- Модуль автоматизации обеспечивает этап реагирования на событие или инцидент ИБ, используя механизм плейбуков.

Плейбук – это технология сценариев реагирования на инциденты ИБ, которая позволяет задать для конкретного типа инцидента ИБ алгоритм действий по реагированию и в автоматическом режиме реализовать его при срабатывании определенного правила. Аналогичный инструмент может использоваться для проактивного и реактивного применения оперативных и долгосрочных политик безопасности, в том числе для реализации установленных требований и контроля отклонений от них.

Каждый плейбук может быть представлен в виде конечного автомата – алгоритма, содержащего последовательности отдельных шагов (состояний). В качестве таких состояний могут выступать скрипты, реализованные на различных языках программирования (Python, PowerShell, Linux script, Node.js и др.) и предназначенные для получения данных или выполнения команд управления СрЗИ. Плейбук может состоять как из полностью автоматических шагов выполнения, полностью ручных шагов выполнения, так и из их сочетания.

Плейбук должен поддерживать определенный уровень абстракции в своем описании, с возможностью реализации конкретных действий и имплементации конкретных политик при выполнении.

Концепция SOAR позволяет эффективно решить обозначенные во введении проблемы, а именно:

- Нехватка квалифицированных сотрудников компенсируется фокусировкой имеющегося персонала на задачах управления и планирования. Типовые и рутинные задачи применения политик безопасности, реагирования на инциденты ИБ решаются в автоматическом или полуавтоматическом режимах. Работа может вестись в кооперативном режиме, с использованием единой, точно подобранной информации и подходов, с возможностью вынесения и использования опыта, предиктивного анализа.

- Эксплуатация СрЗИ и управление функциями ИБ обеспечиваются автоматизацией функций защиты, настройки и имплементации политик. При этом достигается снижение количества ошибок конфигурирования, повышается оперативность реагирования на инциденты ИБ и качество этих операций.

- Разрыв между потребностями руководства в части управления и потенциалом существующих на рынке СЗИ нивелируется за счет интерфейсов единого централизованного управления, имплементации политик и прозрачного получения обратной связи в рамках процесса управления, с учетом минимизации зависимости от знаний и умений конкретных специалистов. Внедрение SOAR способствует повышению эффективности управления ИБ, качества работы специалистов, оптимизации затрат, необходимых на поддержание и развитие системы.

- Использование SOAR позволяет масштабировать и унифицировать функции управления ИБ-инфраструктурой, вне зависимости от ее размеров, архитектуры и типа элементов.

Инструментарий SOAR не ограничивается традиционными средствами автоматизации и интерфейсами. Эффективное решение задач, стоящих перед SOAR, возможно при привлечении средств онтологического представления для унификации функций управления и представления политик безопасности. Например, политики межсетевого экранирования должны быть инвариантны к интерфейсам настройки конкретного производителя.

Свое применение должны найти методы машинного обучения. Также следует учитывать конвергентную архитектуру, когда в одном решении могут объединяться системы и сервисы установленные локально, в облаке, по модели SaaS. Решение SOAR должно эффективно использоваться не только в ИБ, но и в управлении инженерными системами: пожаротушении, контроле физического доступа, управлении электропитанием и т.п. Должна быть возможность управлять облачными ресурсами с помощью сервисов провайдера, без использования агентов, скриптов и подобных "доработок".

Eplat4mOrchestra – одна систем, в которых реализованы и получают должное развитие эти принципы.

Рис. 2. Архитектура, реализованая в нашем решении Eplat4mOrchestra

Рис. 2. Архитектура, реализованая в нашем решении Eplat4mOrchestra

Заключение

SOAR можно рассматривать как средство защиты информации, направленное на решение проблем управления ИБ, связанных не непосредственно с защитой от угроз, а с повышением эффективности и качества данного процесса, при наличии ограничений, обусловленных персоналом и технологиями.

Использование SOAR позволит устранить разрыв между бизнес-целями и применяемыми мерами ИБ, представить полноценную возможность эффективно достигать общие цели с использованием информационных технологий и обеспечением необходимой защиты.

- https://www.mitre.org/sites/default/files/publications/pr-13-1028-mitre-10-strategies-cyber-ops-center.pdf

- C. Islam, M. Ali Babar, S. Nepal: A Multi-Vocal Review of Security Orchestration, 2019, DOI: 10.1145/3305268.