Threat Intelligence выходит на новый уровень

Дмитрий Волков, 01/02/21

В преддверии Нового года мы задали Дмитрию Волкову, техническому директору и сооснователю Group-IB, несколько вопросов о технических новинках Group-IB, об актуальных киберугрозах, хакерских группах, а также уровне информационной безопасности в России.

Дмитрий Волков, технический директор, руководитель департамента Threat Intelligence & Attribution, сооснователь Group-IB

– Дмитрий, расскажите, пожалуйста, о вашем образовании и начале карьеры.

– Я специалист по информационной безопасности, у меня техническое образование. В 2003 году я учился в МГТУ им. Баумана, тогда же и познакомился с Ильей (Илья Сачков, основатель и генеральный директор Group-IB. Прим. ред.), идея создать компанию принадлежала именно ему.

– С чего начиналась компания Group-IB? И на каком этапе развития она сейчас?

– Все началось с идеи. Илья прочитал книгу о компьютерной криминалистике и расследованиях киберпреступлений, вдохновленный этой книгой, начал искать единомышленников, которые могли бы разделить его интерес к созданию компании. На тот момент подобная идея казалась невероятной, потому что в России не было абсолютно никакой частной практики по компьютерной криминалистике и уж тем более реагированию на инциденты. Но в главном мы определились: мы хотели ловить плохих парней, которые занимаются взломом.

Эта определенность пришла уже в первый год обучения, и тогда же мы поняли, что учат нас, наверное, не совсем тому, что необходимо. Поэтому мы стали искать материалы, вступать в различные исследовательские сообщества, проходить курсы, которые нам давали больше необходимой информации на интересующую тему. Но, к сожалению, чуда не случилось, универсального источника знаний мы не нашли. Поэтому пришлось проходить весь путь с нуля, методом проб и ошибок. Повезло, что наша кафедра в МГТУ им. Баумана поддержала нас, дала нам помещение, где мы могли собираться и проводить первые эксперименты. Потому что все равно на первых этапах необходимо было разместить оборудование и пробовать что-то, исследовать, а не сидеть по домам. Кафедра нас поддержала, и в таком режиме мы работали несколько лет, совмещая обычную учебу и работу, которая давала практические знания.

На тот момент наша исследовательская деятельность не приносила никакого дохода, хотя уже тогда мы знали, что хотим на ее основе создать компанию. Рынка компьютерной криминалистики и расследований киберпреступлений тогда совсем не существовало. Соответственно, и криминалисты были не нужны, а к студентам относились со скепсисом. Но для нас было очень важным наработать эту практику и клиентскую базу, и в итоге подход по принципу сарафанного радио сработал.

Где-то в году 2008-м начались большие проблемы у российского бизнеса, связанные с банковскими троянами, когда у юрлиц начали воровать очень большие суммы. И мы оказались единственной компанией с опытом проведения компьютерной криминалистики, с возможностями устранить проблему, с навыками поиска злоумышленников, которые стоят за кражами.

Вдруг на нас свалился большой вал запросов от пострадавших компаний, и мы резко начали расти, нанимать людей, наши знания стали приносить большую практическую пользу. Тогда же мы стали активно работать с правоохранительными органами: к ним обращались пострадавшие компании, а они шли к нам за экспертизой. Конечно, поначалу к нам относились с определенной долей недоверия: приходят студенты и начинают что-то рассказывать опытному оперативнику, это, понятно, вызывает скепсис у последнего. Приходилось и эти стереотипы ломать тоже. Но проблема с теми же банковскими троянами начала принимать колоссальный масштаб, и к нам стали обращаться сами банки.

В работе с банками сложилась следующая схема сотрудничества: с одной стороны, есть специалисты, собирающие технические доказательства, артефакты, устанавливающие людей, которые стоят за преступлением; с другой стороны, есть сотрудники банков, видящие цепочку с отмыванием денежных средств и самих пострадавших; а третья составляющая – сотрудники правоохранительных органов, которые принимают обращения со стороны пострадавших компаний и со стороны банков. И такая совместная работа в определенный момент стала приносить хорошие результаты.

– Вы стояли у истоков развития рынка ИТ-криминалистики. А сейчас ситуация изменилась, учитывая повсеместное развитие цифровых технологий, проблемы информационной безопасности актуальны как никогда. Появилось множество компаний, которые предлагают решения по информационной безопасности. Наверное, у вас достаточно много конкурентов?

– В России частной практики компьютерной криминалистики, естественно, не существовало, мы создали этот рынок в России. Но при этом был и государственный орган, Экспертно-криминалистический центр МВД. Там работала небольшая группа сотрудников, которую было бы правильно назвать группой энтузиастов, учитывая те условия, в которых они трудились. Этот центр занимался обработкой запросов для правоохранительных органов. Инцидентов было очень много, с географией по всей России, была колоссальная очередь, специалистов в центре работало мало, они были перегружены. Вот оттуда мы тоже черпали определенные знания.

Но тем не менее частную практику расследования компьютерных преступлений в России создали мы. А конкуренты начали появляться приблизительно в 2010–2011 гг. Они пробовали оказывать услуги по криминалистике, однако сейчас у нас конкурентов как таковых нет, то есть вся практика сосредоточена в руках Group-IB. Но можно сказать, что ситуация меняется, мы видим, что все больше людей начинает проявлять интерес к теме, и это здорово! Надеюсь, что скоро мы увидим на рынке информационной безопасности гораздо большее число игроков, которые занимаются не просто реагированием на инциденты, а еще и расследованием. Для нас реагирование на инциденты и их расследование было ядром бизнеса, до 2012 г. мы только этим и занимались.

Начиная с 2012 г. мы начали создавать собственные продукты – технологии обнаружения и предотвращения кибератак, финансового мошенничества. И вот из-за этого количество конкурентов начало расти, потому что продукты – чуть более конкурентная среда.

– Какие угрозы на сегодняшний день являются наиболее опасными и актуальными?

– Сейчас актуальной угрозой являются программы-шифровальщики. Они распространены во всем мире, но Россию затрагивают в меньшей степени. Все-таки всегда есть определенный набор угроз, который России почти не касается, но актуален для остального мира. Россия живет, скажем так, в небольшом вакууме. И хотя инциденты тут происходят достаточно серьезные, количественно их заметно меньше, чем в остальном мире. Прежде всего это связано с исполнителями атак: как правило, раньше основной угрозой были банковские трояны, а сейчас это программы-шифровальщики. Причем совершают атаки организованные группы, которые разрабатывают так называемые партнерские программы, где создается некая платформа, а дальше начинается набор людей с необходимыми навыками, им дается работа. Сейчас не очень удачное время с экономической точки зрения, и многие специалисты, в том числе с навыками проведения атак, ищут работу. Они охотно вступают в киберкриминальные группы, многих объединяет русский язык, появляется отдельный микромир русскоговорящей киберпреступности. И существует негласное правило “не работать по ру”, то есть не атаковать Россию и страны СНГ, чтобы привлекать меньше внимания. К тому же, например, на Западе больше богатых, платежеспособных компаний. Поэтому инцидентов России меньше, чем в других странах. Но, к сожалению, находятся люди, которые проводят атаки в том числе на территории и России, и стран постсоветского пространства.

Взять те же программы-шифровальщики: с их помощью можно заработать не меньше, чем в случае успешной целевой атаки на банк, а техническое исполнение – значительно проще. К операторам шифровальщиков присоединяются новые группировки, появляются коллаборации с другими представителями киберкриминального мира, например с теми, кто продает доступы в скомпрометированные сети компаний.

В целом суммарный ущерб от атак программ-шифровальщиков составил минимум $1 млрд. Основными их целями были США, Великобритания, Канада, Франция и Германия. В топ-5 наиболее пострадавших от шифровальщиков отраслей вошли: промышленное производство (94 жертвы), ритейл (51), госучреждения (39), здравоохранение (38), строительство (30).

– Бытует мнение, что в России происходит меньше инцидентов, поскольку здесь компании более ответственно подходят к вопросам информационной безопасности. Вы согласны с этим?

– Конечно же нет. Я не могу сказать, что уровень информационной безопасности в России катастрофически низкий. Определенно, есть страны, где ситуация хуже.

Но иногда приходишь компанию и видишь, что как таковой информационной безопасности просто нет. Но при этом в ответ всегда слышишь, что и инцидентов в компании нет. Но с чего вы это взяли?! Ведь вы можете просто не видеть атаки. Вполне возможно, если это крупный бизнес или госструктура, что в сети сидит какая-нибудь иностранная спецслужба, собирает всю необходимую информацию и по-тихому последние лет семь ее сливает. А в компании просто не видят этого и считают, что инцидентов нет.

Другой пример: есть определенная проблема, особенно в государственном сегменте. Допустим, вы приходите на позицию руководителя службы информационной безопасности и теперь, все, что связано с компьютерными атаками, – это ваша зона ответственности. Вы пробуете некое решение по информационной безопасности, оно вам сигнализирует о том, что требуется срочно решить ряд проблем. Но оперативно эти проблемы вы решить не сможете, потому что у вас еще нет бюджета, еще нет специалистов и т.д. Если речь о госструктуре, то еще и система закупок не дает оперативно решать подобные проблемы. А дальше этот специалист по информационной безопасности вынужден жить в состоянии, когда он знает, что его инфраструктура скомпрометирована, что из его сетей, скорее всего, утекают документы, которые он призван защищать. И очевидно, он еще несет за это уголовную ответственность, но решить проблему не может. Честно говоря, таких специалистов по-человечески жалко, ведь если наступит критический момент и начнут искать крайнего, то найдут именно его.

Есть типы инцидентов, которые очень хорошо заметны, как, например, в Иране, когда объект физически уничтожен: центрифуги разорвало; систему, отвечающую за обогащение урана, вывели из строя; система, отвечающая за управление и контроль ракетным запуском, тоже вышла на какое-то время из строя и т.д.

В энергетике, к примеру, дела обстоят немного иначе. Допустим, случилась какая-то авария. Ну случилась и случилась. Где-то энергоблок отключили – ну и что, штатная ситуация: придет инженер, дернет рубильник и все заработает... Возможно, тестировали что-то. Возможно, действительно, сработал человеческий фактор. Но чтобы разобраться, что именно произошло, надо обладать компетенцией. А если компетенции нет, то радуемся, что работу системы восстановили, и живем дальше.

Поэтому я бы не стал говорить, что в России ситуация с информационной безопасностью обстоит хорошо, просто потому, что не детектируются инциденты.

С другой стороны, в России действует закон о безопасности КИИ – это хорошо, так как он все-таки заставляет людей начинать заботиться об информационной безопасности. Но бумага от реальных атак, естественно, не защищает. Здесь надо идти сразу по двум направлениям.

Первое – готовиться к инциденту. Это активная работа, когда проводится аудит состояния информационной безопасности, выявляются недостатки системы безопасности, нанимаются новые кадры и наращиваются компетенции внутри компании. Либо можно вынести все процедуры на аутсорсинг.

Второе направление – это техническая составляющая. Даже если вы прекрасный эксперт по информационной безопасности, вам в любом случае нужен набор инструментов для реализации своих умений, для мониторинга и выявления атак. Эти инструменты тоже нужно создавать. Конечно, продукты для хантинга (Threat Hunting) предлагаем и мы, и некоторые другие компании, они работают схожим образом и решают общую задачу. Но проблема в том, что зачастую глубина внедрения недостаточна. То есть чем больше практики у вендоров и компании, которые предоставляют решения, тем лучше. Но сейчас это все, скажем так, на начальном уровне. Поэтому я считаю, что объекты критической инфраструктуры находятся в небезопасном состоянии.

Я не призываю бить тревогу: мол, завтра могут случиться какие-то серьезные происшествия. Но тем не менее к этому надо готовиться. Рано или поздно атака может случится, и тогда уже будет поздно обеспечивать безопасность.

– Ваши решения для обеспечения информационной безопасности отличаются тем, что они основаны на реальной практике, это значительное преимущество. Расскажите подробнее об этом.

– При создании продукта мы действительно опираемся на реальную практику. Ее мы получаем не только из знаний об угрозах, реагирования на них, участия в расследованиях, хотя участие в расследованиях – это очень важно, это обогащает наши знания. Но так же важно опираться и на данные киберразведки. Если вы занимаетесь информационной безопасностью, вам нельзя полагаться на знания, которые были актуальны, скажем, год назад. Необходимо смотреть на то, что значимо прямо сейчас или будет актуально через два-три года. Прежде чем создавать какую-то технологию, нужно понимать, что пройдет время и на момент появления на рынке она, возможно, станет уже неактуальной. Поэтому необходимо уметь немного заглядывать в будущее, и вот здесь данные разведки нам и помогают.

– Threat Hunting Framework – новое решение Group-IB, представленное в ноябре. Для кого оно и из каких компонентов состоит?

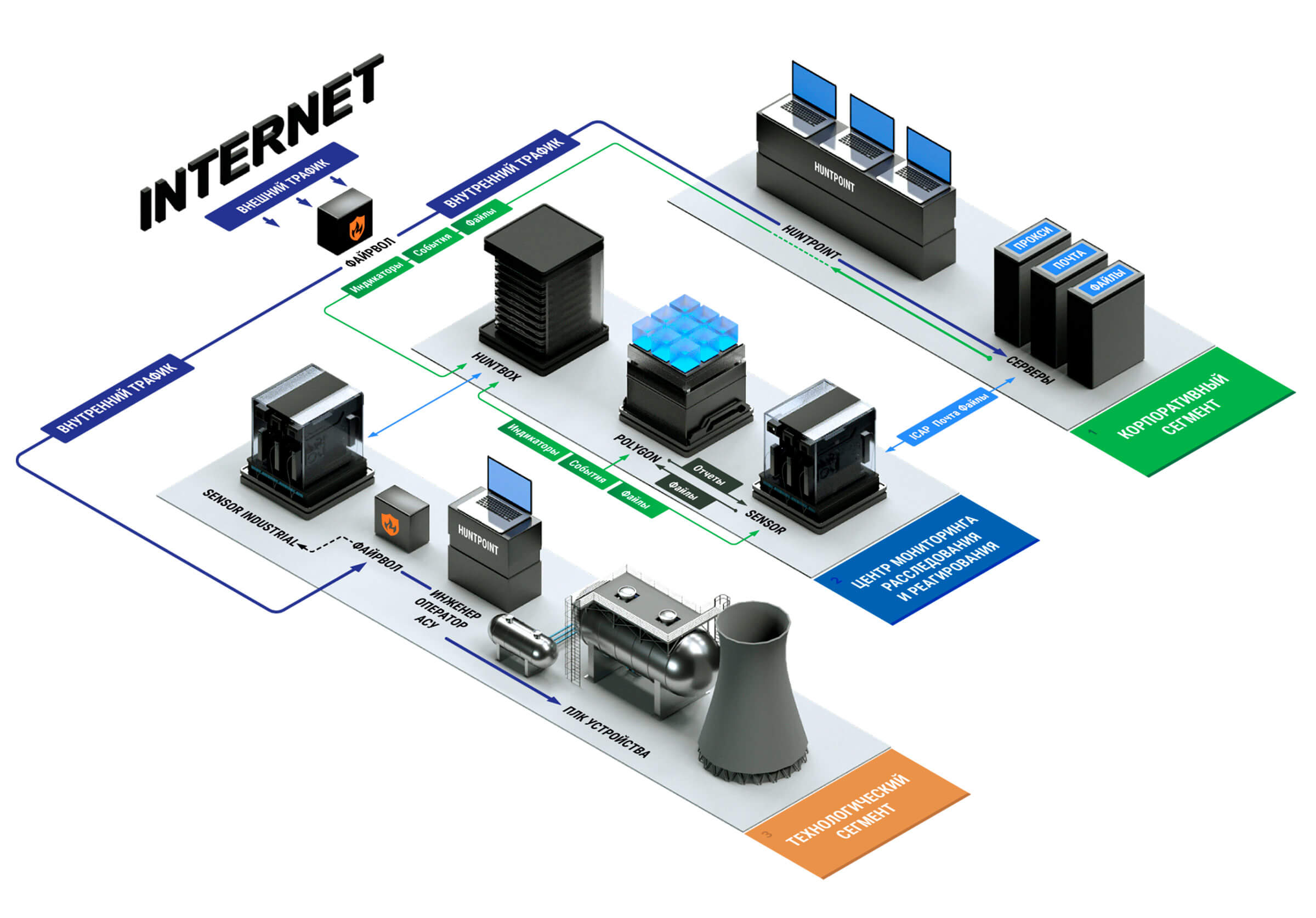

– Threat Hunting Framework состоит из нескольких основных компонентов, каждый из которых по-своему уникален, аналоги им на рынке найти достаточно тяжело. Расскажу они них в том порядке, в каком мы их создавали.

Задача первого компонента – Sensor, разработанного нами несколько лет назад, в том, чтобы анализировать сетевой трафик. Ранее это был простой компонент, который по сигнатурам мог выявить факт заражения устройства и его взаимодействия со внешним миром. На тот момент этого было достаточно. Сейчас мы видим определенную тенденцию к полному переходу на зашифрованный трафик, и собственно вредоносное ПО тоже свое взаимодействие осуществляет по зашифрованным каналам, отличить его от обычного практически невозможно. Мы усовершенствовали наши модели для определения таких аномалий, теперь они позволяют выявлять скрытые каналы, зашифрованные каналы, каналы через DNS-тоннели и т.п. То есть с точки зрения технологий анализа трафика мы шагнули очень сильно вперед, решений такого класса мало и в мире, и тем более в России.

Следующий компонент, который мы создали, – Polygon, вначале он назывался песочницей. Мы брали любой файл, который считали потенциально опасным, запускали его в виртуальной машине и смотрели, что файл делал. На заре своего создания эта технология неплохо себя показывала. Но сейчас все злоумышленники знают, что такие решения стоят почти в каждой более-менее крупной компании и их надо обходить. А обойти существующие песочницы достаточно легко, и мы начали выпускать другой класс решений, который называется Malware Detonation Platform. Задача решения – не просто запустить файл, а заставить его сдетонировать, чтобы он начал свою зловредную активность независимо от того, в каком окружении оказался. Если он “понял”, что находится в виртуальной среде и эта среда для него не подходит, мы начинаем менять среду, эмулировать пользовательскую активность. В нашем арсенале есть очень много приемов, которые принуждают вредоносную программу сдетонировать. И когда это произошло, мы можем подтвердить, что она вредоносна, и, самое главное, мы можем вытащить из нее дополнительные индикаторы для улучшения качества обнаружения во всех остальных компонентах, которые входят в том числе в состав Threat Hunting Framework. Это очень важная для нас технология, работающая очень хорошо.

Следующее это наше решение – Huntpoint. Это агент, который устанавливается на рабочие станции внутри организации. Некоторые проводят аналогию с антивирусом, но сразу скажу, что это точно не так. Huntpoint не заменит антивирус. Антивирус – это начальный уровень защиты, и он обязательно должен стоять на рабочей станции. А мы говорим уже о следующем эшелоне защиты, потому что антивирус можно обойти почти со стопроцентной вероятностью, особенно если хорошо подготовиться. Задача нашего агента – следить за тем, как ведут себя уже работающие программы. Вот по этому поведению мы и можем судить, осуществляет ли программа какие-либо вредоносные действия, либо, поскольку часть атак проходит без использования вредоносного ПО, мы видим, что эти действия выполняются легитимными инструментами, но с машин хакеров, которые имеют удаленный доступ в сеть.

Следующее решение, которое мы запустили в этом году, – Sensor Industrial. Это средство для анализа сетевого трафика, которое мы ставим в промышленные сети, потому что они абсолютно нестандартные, у них свои протоколы взаимодействия между устройствами и их системами контроля.

И еще один важный компонент, который называется HuntBox. Это сердце всего решения, потому что он позволяет управлять всем комплексом, а самое главное – выполнять автоматизированные операции по Threat Hunting. Неважно, какие технологии вы разработали, их все можно обойти. Поэтому необходимо немного изменить подход: не всегда правильно добавлять детектирующую логику, например, или сигнатуры. Важно предполагать, как будет действовать атакующий, и искать признаки вредоносного поведения. Процесс Threat Hunting для нас очень важен, поэтому устройство называется HuntBox. Оно реализует идеологию охоты за действиями атакующих.

– Возможно ли удаленное подключение вашего центра компетенций?

– Да, но очень ограниченно. Здесь тоже есть момент... В нашем понимании это Backdoor. То есть вы даете Backdoor какой-то компании, чтобы ее представители удаленно управляли вашими устройствами. Но крупных вендоров сферы безопасности тоже атакуют, и их инфраструктуру тоже могут использовать для атаки на объекты, которые они защищают. Редко, но такое случается. Поэтому мы сразу исключаем такую возможность. Большую часть проблем мы можем решить удаленно, но поскольку комплекс работает автоматизированно, он выявляет, что-то блокирует и сигнализирует об этом нашим операторам и операторам внутри защищаемого объекта. В ограниченном режиме мы можем помочь удаленно, но только с разрешения самого клиента, если он в курсе, что мы сейчас будем какие-то действия выполнять, и подтверждает это. Но если мы понимаем, что удаленно проблему лучше не решать, то у нас на такой случай есть собственный центр реагирования с нужным оборудованием, специалисты которого готовы выехать на объект. Мы всегда отправляем команду, состоящую минимум из двух специалистов – криминалиста и специалиста по вредоносному коду. Такой вариант применим только в случае, когда мы понимаем, что это единственный наилучший на данный момент способ. Мы всегда готовы решать проблемы, и неважно, в какой стране находится объект.

– Вторая ваша новинка – система Threat Intelligence & Attribution, для кого она? Что добавляет Attribution к TI в традиционном понимании?

– Этот продукт вообще уникален, потому что сейчас рынок Threat Intelligence сводится к банальной поставке черных списков – списка "плохих" адресов, "плохих" доменов. Иногда этот подход оправдывает себя, потому что есть угрозы, которые невозможно выявить какими-то технологическими решениями. Все превратились в поставщиков таких черных списков, которыми мы, например, никогда не были и не планируем становиться. Для нас Threat Intelligence – это прежде всего данные об атакующих. И у нас хорошая позиция: мы реагируем на инциденты, участвуем в реальных расследованиях с российскими и международными правоохранительными органами. Мы видим хакеров: с кем они взаимодействуют, как они работают, какие процессы у них налажены, кто является их партнерами, кто является их разработчиками, куда они пытаются развиваться и т.п. Мы всегда поставляли данные именно такого качества, а технические индикаторы идут вдовесок.

Сейчас мы колоссально расширили объем собираемых данных. Теперь мы даем не просто отдельно взятые профайлы атакующих, а уже рассказываем о конкретных лицах, если смогли найти их через нашу систему. Мы также открыли доступ к данным и инструментам, которые всегда использовали внутри Group-IB. Мы поняли, что владеем большим массивом информации, а учитывая зрелость рынка, у клиентов и работающих у них специалистов возникает потребность в глубоком исследовании этих данных.

Один из таких инструментов, которым раньше пользовались только мы сами, представляет суперценность с точки зрения сбора данных по угрозам – это наш граф. Кстати, запатентованный. Он строится по данным из четырех основных категорий.

Первая – мы сканируем весь Интернет и создаем снимки состояний того, как выглядит глобальная сеть: где какие серверы запущены, какое ПО на них работает, с какими уникальными параметрами оно настроено и т.д. Такие отпечатки мы снимаем на ежедневной основе. Сюда же входят регистрационные данные о доменных именах и сайтах.

Вторая категория – это все, что связано с вредоносным ПО. У нас собрана большая коллекция вредоносных файлов, которую мы анализируем в динамике: мы запускали их, они совершали взаимодействие с Интернетом, скачивали файлы, отправляли команды на серверы и т.п.

В какой-то момент мы поняли, как всю эту огромную базу данных лучше всего использовать. Мы знаем все про удаленный сервер: когда он активизировался, что на нем запускалось, на кого он зарегистрирован, менялись ли у него владельцы, момент взаимодействия с вредоносными программами – мы все это читаем автоматически и можем построить необходимые связи, чтобы увязать разрозненные факты в одну общую историю.

Третья категория – все, что связано с хакерами: псевдонимы, сообщения с хакерских форумов, контактная информация, которую они оставляют, телеграм-каналы, адреса электронной почты и даже аватарки, которые они оставляют, – это все признаки, по которым мы могли определить атакующего. Теперь же мы автоматизировали все доступные методики.

Четвертая категория – это данные из социальных сетей. Ни для кого не секрет, что, зная контактную информацию человека, достаточно легко найти его в социальной сети. Когда у нас есть сведения о хакере либо регистрационные данные домена, который он оставил, мы можем определить его профиль, к примеру, в Фейсбуке, Вконтакте или еще где-то.

Наш граф соединяет все эти данные друг с другом и строит связи, он это делает автоматически, используя всю информацию из четырех основных категорий. То есть мы можем просто задать глубину, с которой хотим осуществлять поиск, а дальше все происходит в автоматическом режиме. Все действия, которые в ручном режиме требовали нескольких недель, теперь делаются автоматически, иногда – за минуты. И весь этот функционал доступен нашим клиентам, которые точно так же могут анализировать данные.

– Можно ли считать TI&A панацеей от атак шифровальщиков?

– Конечно же, нет. Прежде всего, TI&A – это знание об угрозах. А вот как воспользоваться этими знаниями – другой вопрос. С одной стороны, наша задача – предоставить клиентам максимально подробную информацию о действиях атакующих, их инструментах и характеристиках их использования, чтобы зрелые компании могли правильно выстроить у себя ИБ-процессы: более правильно ориентироваться в угрозах, принимать решения о том, как строить систему защиты и, конечно же, проверять состояние защищенности.

Почему мы добавили слово Attribution? Потому что уже недостаточно просто анализировать угрозы. Когда вы сталкиваетесь с реальной угрозой, вам нужен ответ на один из важных вопросов: кто вас атакует и с помощью чего? Данные мы даем, инструменты для работы с этими данными мы тоже даем, ну и предоставляем наш собственный сервис, который перекладывает часть активных задач на плечи наших специалистов, которые уже обладают необходимым опытом и навыками.

– Дмитрий, расскажите о наиболее интересном случае из вашей практики. Group-IB кто-нибудь пытался атаковать?

– Вообще такое происходит регулярно, но один кейс был особенно интересным. Так вот, мы достаточно быстро поняли, кто проводит атаку: это был не хакер из России, и, по нашему представлению, хакеры из его страны Россию атаковать не должны, и уж тем более частную компанию вроде нашей, – это к вопросу о важности атрибуции. Мы создали Honeypot, куда впустили этого товарища, и оставили ему сообщение: "Слушай, мы понимаем, кто ты, откуда, но не понимаем, зачем ты это делаешь. Давай разберемся". В итоге он оставил контакт, по которому мы смогли пообщаться и выяснить, ради чего он к нам приходил. Атаки прекратились. Иногда достаточно понять, в чем мотивация тех людей, которые вас атакуют, и решить вопрос нестандартным способом.