UserGate Management Center для управления парком межсетевых экранов

Иван Чернов, 11/01/21

Типичная инфраструктура корпоративной сети включает межсетевой экран. Управлять им относительно несложно: требуется настроить и время от времени актуализировать настройки и правила фильтрации трафика. Однако ситуация усложняется уже в случае использования двух межсетевых экранов в организации – появляется риск расхождения политик на двух устройствах, а проявление этого риска на практике становится лишь вопросом времени.

Автор: Иван Чернов, менеджер партнерского отдела UserGate

В случаях использования большего количества межсетевых экранов (МЭ), например, в организациях с филиальной сетью, где требуется применение общей политики безопасности для каждого из устройств, задача становится сложно решаемой без использования дополнительных инструментов.

Другим примером может служить работа аутсорсинговой компании по управлению межсетевыми экранами разных организаций, когда необходим удобный инструмент для подключения к большому количеству устройств с разными настройками, а также групповое применение к ним типовых правил, например, в случае эпидемий или для использования наработанных практик.

UserGate Management Center как решение

UserGate Management Center (UGMC) разработан как технологичный ответ на поставленные выше вопросы. UGMC позволяет управлять большим количеством межсетевых экранов и предоставляет единую точку управления, из которой администратор может выполнять мониторинг устройств UserGate, применять необходимые настройки, создавать политики, применяемые к группам устройств для поддержания безопасности корпоративной сети. Использование UGMC позволяет улучшить эффективность управления и поддержки распределенного парка межсетевых экранов UserGate.

UGMC поддерживает облачную модель управления, то есть предоставляет возможность полностью независимого управления межсетевыми экранами разных предприятий, используя единый сервер управления.

Решение для филиальной сети

Не секрет, что уровень обеспечения информационной безопасности в головной организации и в филиалах может существенно различаться. Это актуально и для госсектора, например в случае подведомственных организаций министерств.

Часто на местах не хватает ресурсов для поддержания ИБ-решений в актуальном состоянии с точки зрения безопасности вообще и с точки зрения соответствия стандартам головной организации в частности.

Внедрение централизованно управляемых систем, примером которых служит UGMC, может быть хорошим и оправданным решением для организаций с большой численностью сотрудников, развитой региональной структурой и прочими атрибутами "большого игрока".

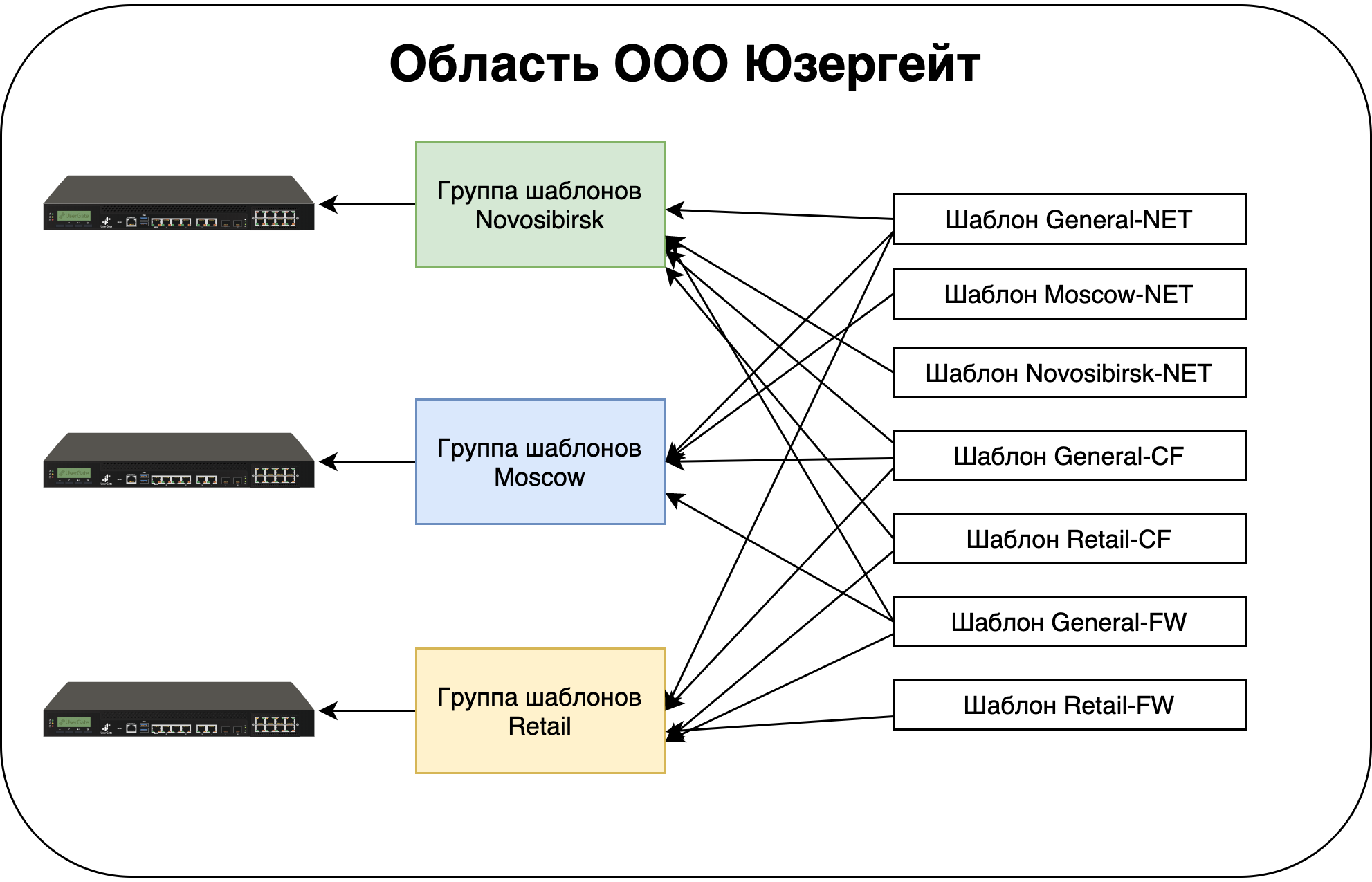

Управляемые области и шаблоны

UGMC вводит понятие управляемой области – логического объекта, представляющего одно предприятие или группу предприятий, обслуживаемых группой или отделом администраторов. Каждой области назначается отдельный администратор, который может управлять только одной назначенной ему областью. Администратор сервера UGMC имеет полномочия создавать управляемые области и назначать в них администраторов, не имея при этом доступа к объектам самой области. Разделение полномочий происходит на уровне управляемых областей.

Шаблоны и группы шаблонов являются ключевым инструментом для настройки и управления парком устройств. Шаблон – это базовый блок, с помощью которого настраиваются все параметры работы межсетевого экрана – сетевые настройки, правила межсетевого экранирования, контентной фильтрации, системы обнаружения вторжений и др.

Группы шаблонов объединяют несколько шаблонов в единую конфигурацию, которая применяется к управляемому устройству. Группы упрощают централизованное управление, поскольку позволяют задать базовую конфигурацию для всех МЭ с помощью одного или нескольких шаблонов, входящих в группу, оставив при этом возможность специфической настройки каждого МЭ, дополняя специфичные настройки требуемыми шаблонами.

Результирующие настройки, применяемые к устройству, формируются в результате слияния всех шаблонов, входящих в группу. Это позволяет определить группы шаблонов на основе функции географического расположения (например, Москва, Екатеринбург, Новосибирск и т.п.) или функциональной принадлежности (например, офис продаж, офис разработки, производство и т.п.).

Централизованное управление межсетевыми экранами можно разделить на четыре этапа:

- Создание управляемой области.

- Создание одного или нескольких шаблонов, каждый из которых опишет свою часть настроек МЭ.

- Объединение необходимых шаблонов в группы в таком порядке, чтобы получить корректную результирующую настройку.

- Добавление управляемого межсетевого экрана и применение к нему группы шаблонов.

Типичные проблемы, решаемые централизованным управлением

Построение централизованно управляемой политики фильтрации с возможностью локального управления

После первоначальной настройки межсетевым экранам требуются регулярный мониторинг и обновление. По мере роста и изменения сети, в которой функционирует межсетевой экран, должны изменяться и настройки. С каждым новым устройством, появляющимся в сети, и каждым новым пользователем стоит проверять конфигурацию межсетевого экрана и вносить соответствующие обновления.

Не секрет, что большинство нарушений и атак происходит из-за неправильной конфигурации межсетевого экрана, но централизованное управление может уменьшить количество ошибок в конфигурации.

Еще одна распространенная ошибка конфигурации МЭ заключается в работе забытых устаревших служб. В качестве примера можно привести динамическую маршрутизацию, которую вообще рекомендуется не включать на устройствах, обеспечивающих безопасность, а также забытые DHCP-серверы, которые провоцируют конфликты в IP-адресации, приводя к проблемам с доступностью сетевых узлов.

Чтобы избежать подобных проблем, UGMC позволяет систематизировать подход к составлению настроек через применение шаблонов, а также прозрачно применить эти настройки на выбранной части парка межсетевых экранов.

Управление кластерами и применение к ним политик

UGMC позволяет объединять несколько межсетевых экранов в кластер.

Поддерживаются два типа кластеров:

- Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера.

- Кластер отказоустойчивости. До четырех узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме "актив-актив" или "актив-пассив". Самих кластеров отказоустойчивости может быть несколько.

В режиме "актив-пассив" один из МЭ выступает в роли мастер-узла, обрабатывающего трафик, а остальные – в качестве резервных. Для кластера указывается один или более виртуальных IP-адресов. Переключение виртуальных адресов с главного на один из запасных узлов происходит, если:

- запасной МЭ не получает подтверждения о том, что главный МЭ находится в сети, например, если он выключен или отсутствует сетевая доступность узлов;

- на главном МЭ настроена проверка доступа в Интернет;

- происходит сбой в работе ПО UserGate.

В режиме "актив-актив" один из МЭ выступает в роли мастер-узла, распределяющего трафик на все остальные узлы кластера. Мастер-узел обеспечивает равномерное распределение трафика на все узлы кластера, учитывая при этом необходимость неразрывности пользовательских сессий. Для кластера указывается один или более виртуальных IP-адресов.

Аналогичным образом и сами устройства UGMC могут при необходимости быть объединены в кластеры для увеличения производительности или для повышения отказоустойчивости.

Советы по внедрению

Развертывание UGMC на предприятии требует предварительного планирования. От того, насколько качественно продумана архитектура шаблонов, зависит простота и гибкость применения политик управления на межсетевых экранах. UGMC позволяет эффективно применять общие политики, группируя их по географическому, функциональному или смешанному принципам.

При планировании архитектуры рекомендуется:

- Избегать конфликта настроек при добавлении шаблонов. Наличие конфликтов всегда усложняет управление конечными устройствами. Это основополагающий принцип, из которого вытекают все другие рекомендации.

- Разделять различные группы настроек в разные шаблоны. Например, общие настройки устройств стоит хранить в одном шаблоне, политики контентной фильтрации – в другом, политики межсетевого экранирования – в третьем, политики СОВ – в четвертом и т.д. Разнесение блоков настроек по разным шаблонам позволит избежать конфликта настроек и сделает централизованное управление проще.

- Создавать глобальные настройки в одних шаблонах, а необходимые для некоторых устройств специфические настройки – в других. Например, создать шаблон с правилами контентной фильтрации, применяемый для всех устройств, и еще один шаблон с правилами контентной фильтрации, применяемый только для группы устройств. Варьируя положение этих двух шаблонов в группах устройств, администратор может выстроить правильный порядок результирующих правил на конечных устройствах. Данная рекомендация допускает контролируемое количество конфликтных настроек.

- Помнить про полномочия локальных администраторов. Если предполагается наличие локальных администраторов, то их полномочия будут ограничены настройками тех параметров, которые не заданы через шаблоны UGMC, а правила, созданные локальными администраторами, всегда помещаются между пре- и пос-правилами, применяемыми из UGMC.

При необходимости настройки, заданные в шаблонах, можно изменять, чтобы эти изменения применялись ко всем МЭ, к которым применимы данные шаблоны.

Форматы исполнения

UGMC поставляется в виде программно-аппаратного комплекса (ПАК, Appliance) либо в виде образа виртуальной машины (Virtual Appliance), предназначенного для развертывания в виртуальной среде.

UserGate Management Center Virtual Appliance позволяет быстро развернуть виртуальную машину, с уже настроенными компонентами. Образ создан в формате OVF (Open Virtualization Format), который поддерживают такие вендоры, как VMWare, Oracle VirtualBox. Для Microsoft Hyper-V и Linux KVM поставляется образ диска виртуальной машины.