Вопросы разграничения ответственности за защиту информации при удаленном взаимодействии

Константин Саматов, 14/06/22

Развитие технологий, цифровая трансформация и сопутствующая ей всеобщая цифровизация приводят к тому, что все больше коммуникаций и управляющего воздействия на различные автоматизированные (в том числе киберфизические) системы происходит удаленно. В этой связи на практике часто возникают вопросы, связанные с разделением сфер ответственности за обеспечение безопасности информации между участниками такого взаимодействия. В данной статье попробуем разобрать возможные подходы к этому процессу.

Автор: Константин Саматов, руководитель комитета по безопасности КИИ, член Правления Ассоциации руководителей служб информационной безопасности

Удаленное взаимодействие и его виды

Для начала давайте попробуем понять, что такое удаленное взаимодействие. Очевидно, что речь идет о взаимодействии двух разнесенных в пространстве объектов. Если перейти в плоскость информационных технологий, то речь будет идти о взаимодействии двух находящихся в различных точках пространства автоматизированных систем.Удаленное взаимодействие можно разделить на три вида.

- Удаленный мониторинг – процесс постоянного наблюдения и анализа результатов деятельности объекта мониторинга (автоматизированной системы) с целью выявления отклонений от нормальной работы и иных данных, необходимых для осуществления деятельности.

- Удаленное управление – передача управляющего сигнала от оператора (одной автоматизированной системы) к объекту управления (другой автоматизированной системе), который расположен на определенном расстоянии.

- Удаленный доступ – процесс получения доступа (через внешнюю сеть) к объектам доступа информационной системы из другой информационной системы (сети) или со средства вычислительной техники, не являющегося постоянно (непосредственно) соединенным физически или логически с информационной системой, к которой он получает доступ [1].

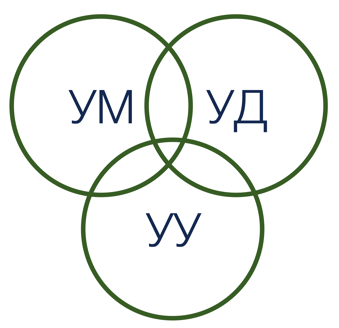

При этом следует отметить, что на текущий момент времени в нормативно-правовых документах по информационной безопасности данные определения не закреплены, что вызывает ряд трудностей на практике. В частности, удаленный мониторинг и удаленное управление в подавляющем большинстве случаев воспринимают как синонимы удаленного доступа, однако это не всегда так. Соотношение данных понятий представлено на рис. 1.

Рис. 1. Взаимосвязь удаленного мониторинга (УМ), удаленного доступа (УД) и удаленного управления (УУ)

Требования по обеспечению безопасности при удаленном взаимодействии

Прежде чем вести речь об ответственности, необходимо обратить внимание на требования по безопасности, которые могут быть нарушены.

В части удаленного мониторинга есть только требования к созданию и эксплуатации систем удаленного мониторинга и диагностики энергетического оборудования (утв. приказом Минэнерго России № 1015 от 06.11.2018 г.). Под указанными системами понимаются программно-аппаратные комплексы, обеспечивающие процесс удаленного наблюдения и контроля за состоянием основного технологического оборудования, диагностирование и прогнозирование изменения технического состояния основного технологического оборудования на основе сбора данных, получаемых от размещенных на технологическом оборудовании систем.

Данный приказ устанавливает значительное количество требований к системам удаленного мониторинга и диагностики, начиная с этапа создания. Однако в настоящей момент часть требований уже устарела, например проверка не ниже чем по четвертому уровню контроля отсутствия недекларированных возможностей (п. 24), методика моделирования угроз (пп. 26–28).

Кроме того очевидно, что данные требования распространяются только на субъекты электроэнергетики. На организации, функционирующие в других отраслях (сферах), они не распространяются.

В части удаленного доступа есть п. 31 требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации (утв. приказом ФСТЭК России № 239 от 25.12.2017 г.) [2], который устанавливают следующее.

- В значимом объекте не допускается наличие удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры, а также работниками его дочерних и зависимых обществ.

- В случае технической невозможности исключения удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, в значимом объекте принимаются организационные и технические меры по обеспечению безопасности такого доступа, предусматривающие:

-- определение лиц и устройств, которым разрешен удаленный доступ к программным и программно-аппаратным средствам значимого объекта, предоставление им минимальных полномочий при доступе к этим средствам;

-- контроль доступа к программным и программно-аппаратным средствам значимого объекта;

-- защиту информации и данных при их передаче по каналам связи при удаленном доступе к программным и программно-аппаратным средствам значимого объекта;

-- мониторинг и регистрацию действий лиц, которым разрешен удаленный доступ к программным и программно-аппаратным средствам значимого объекта, а также инициируемых ими процессов, анализ этих действий в целях выявления фактов неправомерных действий;

-- обеспечение невозможности отказа лиц от выполненных действий при осуществлении удаленного доступа к программным и программно-аппаратным средствам значимого объекта. - В значимом объекте могут приниматься дополнительные организационные и технические меры по обеспечению безопасности удаленного доступа к программным и программно-аппаратным средствам, в том числе средствам защиты информации, направленные на блокирование (нейтрализацию) угроз безопасности информации, приведенных в модели угроз безопасности.

На практике нередко 31-й пункт толкуется как безусловный запрет на доступ к значимым объектам критической информационной инфраструктуры. В этой связи стоит прокомментировать, что все данные требования в общем означают:

- удаленный доступ к объекту критической информационной инфраструктуры, не имеющему категории значимости, не регламентируется и ничем не ограничивается;

- доступ к значимому объекту критической информационной инфраструктуры работнику (самого субъекта и его дочерних/зависимых обществ), то есть лицу, состоящему в трудовых отношениях с организацией (это важно отметить, так как лица, работающие в рамках гражданско-правовых договоров, в таких отношениях не состоят), возможен без каких-либо условий и (или) ограничений;

- доступ к значимому объекту критической информационной инфраструктуры лицам, не состоящим в трудовых отношениях, возможен при условии принятия определенного набора мер по обеспечению безопасности, прямо предусмотренных 31-м пунктом либо разработанных субъектом для защиты от актуальных угроз.

В части удаленного управления каких-либо особых требований на текущий момент нет. Есть только общие для всех названных видов удаленного взаимодействия требования:

- требования по защите информации при передаче вне пределов контролируемой зоны (разделы ЗИС приказов ФСТЭК России, устанавливающих требования по безопасности информации к различным видам автоматизированных систем);

- контроль со стороны субъекта критической информационной инфраструктуры в случае передачи информации, в том числе технологической, иным лицам (31-й пункт).

При этом важно отметить, что все вышеназванные требования распространяются на владельца автоматизированной системы, именно он должен их выполнить. Соответственно, не праздным является вопрос: как быть, если с этой системой начинают взаимодействовать какие-то иные лица (внешние субъекты), как установить для них правила и как разграничить ответственность?

Разграничение ответственности при удаленном взаимодействии

В соответствии со ст. 6 Федерального закона "Об информации, информационных технологиях и о защите информации"№ 149-ФЗ от 27.07.2006 г. обладатель информации [3], если иное не предусмотрено федеральными законами [4], вправе:

- разрешать или ограничивать доступ к информации, определять порядок и условия такого доступа;

- передавать информацию другим лицам по договору или на ином установленном законом основании;

- защищать установленными законом способами свои права в случае незаконного получения информации или ее незаконного использования иными лицами;

- осуществлять иные действия с информацией или разрешать осуществление таких действий.

Таким образом, порядок взаимодействия и правила такого взаимодействия должны быть определены в договорах между взаимодействующими сторонами. При этом каждая из сторон обязана принимать меры по защите информации в рамках имеющейся у нее автоматизированной системы [5].

Следует обратить внимание на два, важных по мнению автора, момента.

- Ч. 2 ст. 17 149-ФЗ. Лица, права и законные интересы которых были нарушены в связи с разглашением информации ограниченного доступа или иным неправомерным использованием такой информации, вправе обратиться в установленном порядке за судебной защитой своих прав, в том числе с исками о возмещении убытков, компенсации морального вреда, защите чести, достоинства и деловой репутации. Требование о возмещении убытков не может быть удовлетворено в случае предъявления его лицом, не принимавшим мер по соблюдению конфиденциальности информации или нарушившим установленные законодательством Российской Федерации требования о защите информации, если принятие этих мер и соблюдение таких требований являлись обязанностями данного лица.

То есть законодательство закрепляет право обращаться за судебной защитой в случае выявления неправомерных действий со стороны внешнего пользователя автоматизированной системы. Здесь есть важный момент: в случае, если будет установлено, что владелец автоматизированной системы не реализовал необходимый набор мер по обеспечению информационной безопасности, в удовлетворении требования о возмещении убытков будет отказано, но при этом отказа в удовлетворении требований, касающихся защиты нематериальной части (например, защиты чести и деловой репутации), быть не может. - Ч. 3 ст. 274.1 Уголовного кодекса Российской Федерации. Нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в критической информационной инфраструктуре Российской Федерации, или информационных систем, информационно-телекоммуникационных сетей, автоматизированных систем управления, сетей электросвязи, относящихся к критической информационной инфраструктуре Российской Федерации, либо правил доступа к указанным информации, информационным системам, информационно-телекоммуникационным сетям, автоматизированным системам управления, сетям электросвязи, если оно повлекло причинение вреда критической информационной инфраструктуре Российской Федерации, влечет уголовную ответственность в виде: принудительных работ на срок до пяти лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового, либо лишение свободы на срок до шести лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет или без такового.

Данная норма касается не всех организаций, а только тех, которые относятся к субъектам критической информационной инфраструктуры, и закрепляет за ними возможность уголовно-правовой защиты своих интересов в случае нарушения предъявляемых им требований к участнику информационного взаимодействия.

- Приложение № 1 к Мерам защиты информации в государственных информационных системах (Методический документ. Утвержден ФСТЭК России 11 февраля 2014 г.).

- Далее по тексту: 31-й пункт.

- Обладатель информации – лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам (ст. 2 149-ФЗ).

- Обращаю внимание, что речь идет именно о федеральных законах, а не подзаконных нормативно-правовых актах (приказах регуляторов).

- Это следует из ч. 4 ст. 6 149-ФЗ.