XDR-решения: когда обычный антивирус не поможет

Михаил Кондрашин, 13/02/21

Отличительная черта современного ландшафта киберугроз – возрастающая сложность атакующих технологий и многообразие используемых инструментов, от социальной инженерии до вполне легитимных системных утилит. Задача определения вредоносного воздействия становится чрезвычайно сложной, поэтому возможностей традиционных антивирусов уже недостаточно, чтобы защитить компанию. На помощь приходят решения следующего поколения, объединяющие в себе детектирование, реагирование и обработку событий из множества источников, – XDR-системы.

Автор: Михаил Кондрашин, технический директор компании Trend Micro в России и СНГ

На протяжении многих лет главным барьером для вредоносного ПО были антивирусные программы. Они проверяли файлы, которые открывал, копировал или запускал пользователь, на наличие характерной для вирусов последовательности байт – сигнатуры. Базы сигнатур регулярно пополнялись с сайта разработчика антивируса, совершенствовались методы поведенческого анализа запускаемых программ, внедрялись эвристические методы для обнаружения неизвестных угроз, однако все это касалось исключительно локального компьютера.

Для больших сетей внедрялись антивирусные комплексы с централизованной консолью. Локальные антивирусы получали настройки от центра управления и отправляли туда все предупреждения об обнаруженных угрозах, выполняя указанные в настройках действия (помещали в карантин, удаляли файлы или разрешали работу с ними).

С развитием технологий и киберугроз возможностей традиционных антивирусов, защищающих конечные устройства (Endpoint Protection Suite, EPP), перестало хватать, поскольку для атак теперь используются вполне легитимные утилиты, такие как reg, wmic и powershell. Сами атаки стали многоэтапными, и в этом случае каждое отдельное вредоносное действие не вызывает возражений у антивируса.

В сложившейся ситуации появилась острая необходимость в решениях, которые могут не только отреагировать на угрозу в соответствии с заданными правилами, но и действовать проактивно, чтобы не просто уведомить о наступившем инциденте, а заблокировать потенциально вредоносные операции, а также собрать информацию, необходимую для анализа кибератаки. Такие решения относятся к классу EDR – Endpoint Detection and Response, системы обнаружения и реагирования на угрозы конечных устройств.

Зачем нужны EDR-системы?

Системы EDR расширяют функциональность традиционных антивирусов модулем детального сбора данных. Это позволяет аналитикам SOC (Security Operations Center – центр обеспечения информационной безопасности) в случае инцидента ответить на следующие вопросы:

- какое устройство стало "нулевым пациентом", допустив выполнение вредоносной программы;

- как хакеру удалось проникнуть в систему и закрепиться в ней;

- в каком файле содержался вредоносный код;

- сколько систем было поражено;

- какие данные похищены;

- сколько времени заняла атака;

- какие действия необходимо предпринять.

Большое количество собираемой EDR информации приводит к тому, что даже в компании среднего размера команда SOC оказывается перегружена предупреждениями, из-за чего:

- становится сложно выявить корреляции между различными событиями;

- уходит много времени на обнаружение атак;

- реакция происходит слишком поздно и в недостаточном объеме;

- расследование инцидента не дает полной картины произошедшего, поскольку какие-то детали остаются нерассмотренными.

По данным исследования Verizon 2019 Data Breach Investigations Report1, среднее время выявления инцидентов составляет 197 дней. В современных условиях это недопустимо долгий срок: за полгода злоумышленники успеют не только похитить интересующие их данные, но и глубоко внедриться в сеть, детально изучив все происходящее в ней.

Может показаться, что совместное применение систем SIEM (Security Information and Event Management – системы управления информацией и событиями безопасности) и EDR позволит выявлять инциденты и реагировать на них более оперативно, однако это не так. SIEM-системы собирают оповещения от всех устройств, подключенных к сети, но эти оповещения по-прежнему изолированы друг от друга. Настройка правил корреляции решает эту проблему лишь частично, поскольку их уведомления могут потеряться среди остальных сообщений. Чтобы обнаружить атаку с помощью SIEM, потребуется выполнить много ручной работы даже при настроенных корреляциях, ведь одна атака может быть представлена несколькими тысячами событий.

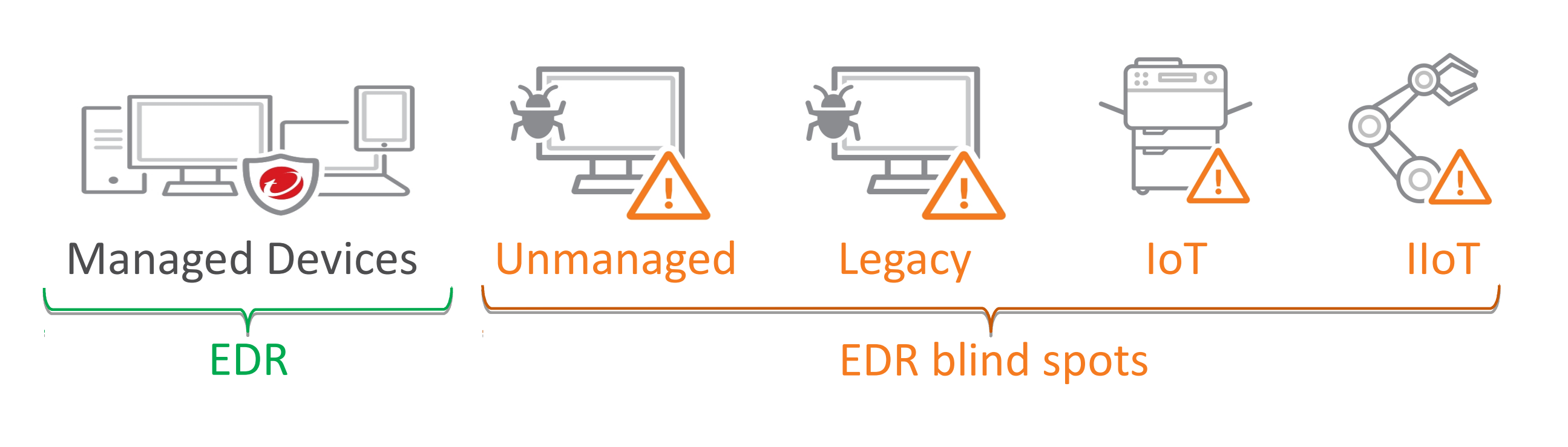

EDR-решения обладают еще одним существенным в контексте современных угроз недостатком: они работают исключительно с "конечными точками" – компьютерами, серверами и мобильными устройствами. Однако в сети любой организации есть и другие компоненты, например принтеры, маршрутизаторы, устройства IoT и IIoT, сетевое оборудование и компоненты облачной инфраструктуры (контейнеры и виртуальные машины). С точки зрения EDR их как бы не существует, хотя захваченный злоумышленниками сетевой принтер или маршрутизатор могут стать серьезной угрозой для компании.

Как работают XDR-решения?

Следующим шагом в развитии защиты корпоративных сетей стали решения класса XDR, которые охватывают не только конечные точки, но и остальные элементы типичной сетевой инфраструктуры.

XDR объединяет в себе уже знакомую по EDR функциональность выявления и реагирования на угрозы конечных точек с возможностями выявления современных кибератак, выполняемых через сеть, почту или облачную инфраструктуру.

Новые источники получения сведений об угрозах – важное отличие XDR от решений предыдущего поколения, однако его главное преимущество – в мощной системе сбора и обработки информации.

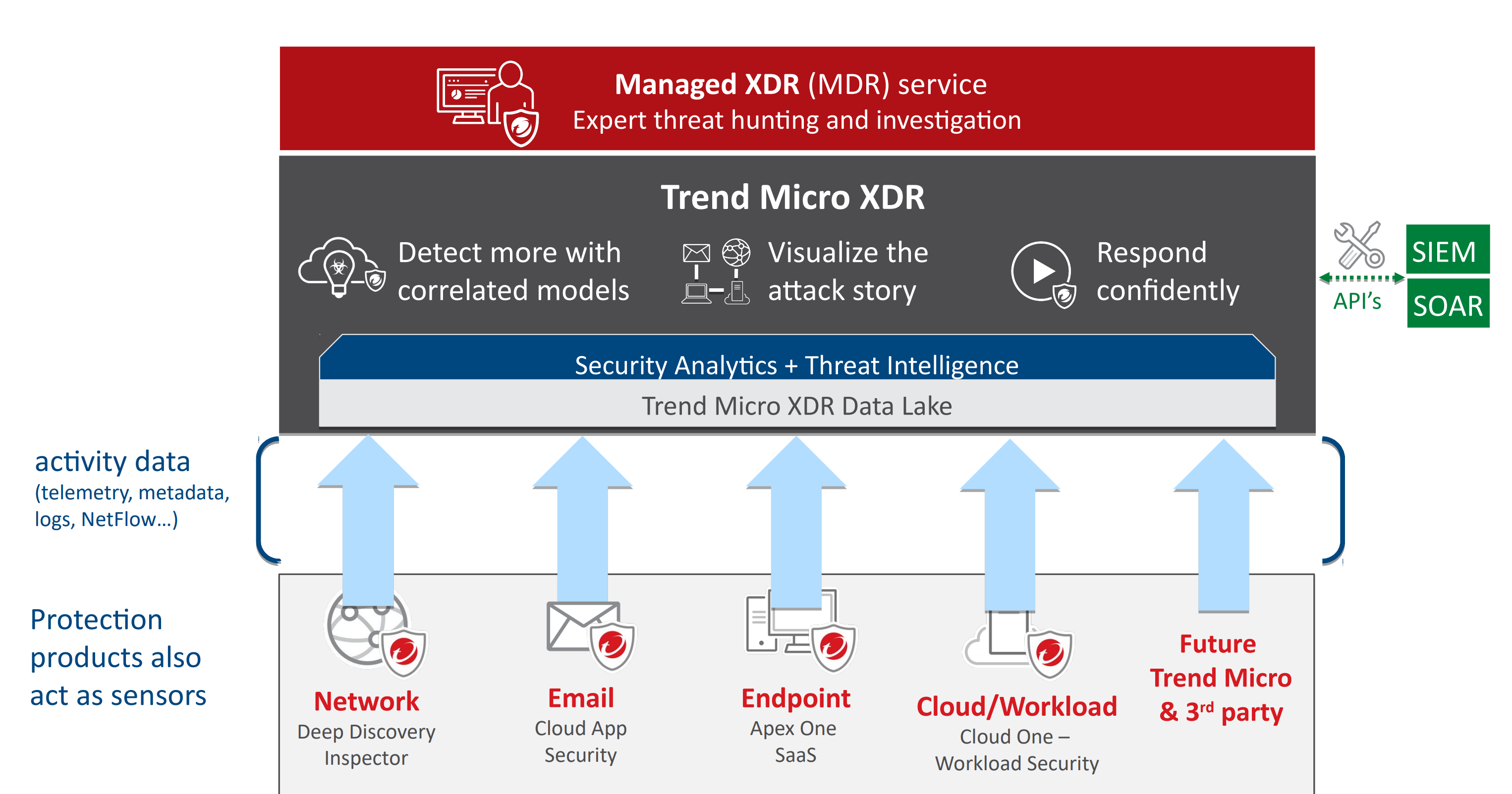

Детали реализации XDR-систем могут различаться у разных вендоров. В случае Trend Micro XDR реализована в виде панели управления, к которой подключаются детектирующие компоненты:

- Deep Discovery Inspector, выполняющий глубокий анализ сетевого трафика и выявление аномалий;

- Cloud App Security, проверяющий почтовые ящики пользователей на предмет вредоносных писем и ссылок;

- Apex One SaaS – для защиты конечных точек;

- Cloud One Workload Security – для проверки контейнеров и компонентов облачной инфраструктуры.

Через специализированный программный интерфейс (API) к консоли могут быть подключены сенсоры других решений.

Вся поступающая информация о событиях собирается в едином хранилище Trend Micro Data Lake, после чего выполняется ее обработка и анализ с помощью искусственного интеллекта и других технологий. Встроенная в XDR система аналитики выявляет атаки как многокомпонентные процессы, объединяя тысячи событий в несколько предупреждений.

Система позволяет визуализировать атаку и посмотреть, откуда пришла угроза, как она распространялась по сети и контейнерам в облаках, кого заразила, как происходило перемещение между устройствами, какие команды при этом выполнялись, и все это в виде таймлайна, который можно пройти по шагам.

В XDR не используется сигнатурный анализ и правила корреляции, подобные SIEM-системам. Вместо этого здесь работают поведенческие модели, разработанные аналитиками Trend Micro на базе изучения сотен тысяч обнаруженных атак. XDR автоматически объединяет серии малозначимых действий в единое значимое событие и распределяет по приоритету соответствующие оповещения.

Что дает использование XDR?

Благодаря сопоставлению найденных угроз по всей организации, исчерпывающей информации о них, искусственному интеллекту и аналитике больших данных, при использовании XDR-аналитики SOC будут получать только значимые оповещения, отсортированные по степени серьезности.

В свою очередь, анализ контекста незначительных угроз от разных источников позволяет определить значимые индикаторы компрометации, что дает возможность проводить полезные исследования, создавать единую картину угроз, оперативно обнаруживать их и блокировать. Автоматически анализируя огромные массивы данных, XDR устраняет необходимость ручного вмешательства, позволяя специалистам по безопасности быстро воссоздать развитие атаки.

По мнению Gartner, XDR-решения – тренд No 1 в мире2!

Крупным компаниям стоит всерьез рассмотреть возможность перехода на такие системы безопасности, поскольку они позволяют повысить эффективность работы аналитиков SOC и существенно поднять уровень защиты компании от киберугроз.