SOC в действии

Константин Саматов, 28/11/19

SOC (Security Operations Center – оперативный центр безопасности) на практике получил название "центр мониторинга и реагирования на инциденты информационной безопасности". Очевидно, что основной целью его деятельности является выявление и реагирование на такие инциденты.

Тонкости терминологии

Помимо SOC, встречаются и другие аббревиатуры, зачастую воспринимаемые как синонимы:

- CERT (Computer Emergency Response Team) – группа компьютерного реагирования на чрезвычайные ситуации;

- CSIRT (Computer Security Incident Response Team) – группа реагирования на инциденты компьютерной безопасности.

Как правило, указанные структуры хоть и выполняют, по сути, одинаковые задачи, связанные с выявлением, реагированием и расследованием инцидентов, но все-таки имеют некоторые различия.

Так, CERT ориентированы на определенную сферу, например FinCERT – на кредитно-финансовую отрасль, GovCERT изначально был ориентирован на сферу государственных информационных ресурсов, позже в него добавились направления, относящиеся к критической информационной инфраструктуре.

CSIRT обеспечивает мониторинг актуальных угроз, формирование информационной базы инцидентов и обмен информацией между участниками, в частности CSIRT-RU создан для обмена информацией об инцидентах между службами информационной безопасности организаций различных форм собственности.

В большинстве случаев CERT/CSIRT являются своего рода объединениями SOC.

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА) также представляет собой CERT (главный центр ГосСОПКА), объединяющий различные SOC – ведомственные (корпоративные) центры (сегменты) ГосСОПКА.

Пошаговая модель обработки инцидента

Структура SOC в виде блоков продемонстрирована на рис. 11.

Как видно из схемы, основные процессы в рамках SOC связаны с обработкой инцидентов. Рассмотрим их подробнее:

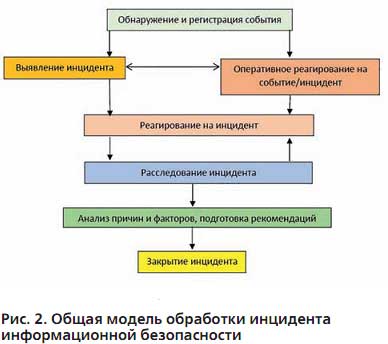

На рис. 2 показана общая модель обработки инцидента.

1. Обнаружение и регистрация события. С целью своевременного выявления факторов, обусловливающих появление угроз информационной безопасности и их реализации, проводится внутренний контроль соблюдения требований по защите информации (так называемая подготовка): в постоянном режиме осуществляется мониторинг информационных ресурсов. Источниками информации об инцидентах служат журналы аудита, содержимое рабочих станций, сетевой трафик, журналы SIEM- и DLP-систем, данные инструментального контроля, обращения пользователей.

2. Выявление инцидента. В случае выявления события, указывающего на свершившуюся, предпринимаемую или вероятную реализацию угрозы информационной безопасности, производится его фиксация.

Для совершенствования процессов используется цикл PDCA (цикл Деминга):

- P – Plan (планируй);

- D – Do (делай);

- C – Control (контролируй);

- A – Act (совершенствуй).

Это классический цикл, используемый в системах менеджмента, в том числе и информационной безопасности.

3. Оперативное реагирование на событие/инцидент. При возникновении события, свидетельствующего о вероятной реализации угрозы информационной безопасности (индикатора инцидента), локализуется источник вероятной угрозы.

4. Реагирование на инцидент. Как только становится понятным, что произошел инцидент, начинается документирование расследования и сбор доказательств. Определяются стратегии и процедуры для его нейтрализации, расставляются приоритеты при обработке инцидента, информируются соответствующие лица.

5. Расследование инцидента. Расследование инцидента ведется до тех пор, пока не будут выявлены все его причины: собирается максимум информации о лицах, инициировавших инцидент, порядке действий этих лиц, мотивах, наличии сговора и иных данных, способствующих установлению степени участия тех или иных лиц. При необходимости осуществляется взаимодействие (обращение за помощью) с внешними ресурсами – другими SOC/CERT/CSIRT, подрядчиками, обладающими экспертизой в расследовании инцидентов.

6. Анализ причин и факторов, подготовка рекомендаций. На данном этапе осуществляется анализ причин инцидентов, результатов устранения их последствий, получение, хранение, защита и документирование доказательств, извлечение уроков.

7. Закрытие инцидента. Фиксация факта прекращения работы по нему.

Помимо основного процесса, функционирование SOC обеспечивает ряд вспомогательных действий:

- рутинные операции: развитие, эксплуатация и поддержка инфраструктуры;

- техническое обеспечение: соответствие стандартам и законодательству, развитие и улучшение бизнес-процессов;

- бизнес-процессы.

Уровни зрелости процессов

Процессы не являются неизменными и требуют совершенствования. Для оценки зрелости процесса и определения необходимых действий по его совершенствованию можно использовать PAM (Process Assessment Model) методологии COBIT 5 (с учетом ГОСТ Р ИСО/МЭК 15504-2–2009 Информационная технология (ИТ). Оценка процесса. Часть 2. Проведение оценки).

В ее основу положена оценка вероятности того, что процессы будут приводить к ожидаемым и запланированным результатам. В соответствии с указанной моделью выделяются уровни зрелости, представленные в таблице.

Три стадии создания SOC

Разворачивание SOC можно рассматривать как некий проект и, соответственно, применять для этого процессы проектного управления. Условно его можно разбить на три стадии, включающие в себя различные этапы:

1. Проектирование SOC. Определяются требования к центру (подготавливается техническое задание), осуществляется проектирование технической инфраструктуры (разрабатывается технический проект), формируется команда проекта.

2. Техническое оснащение SOC. Создание технической инфраструктуры по разработанному техническому проекту и ее ввод в эксплуатацию. После ввода в эксплуатацию процесс мониторинга и реагирования на инциденты информационной безопасности будет носить несистемный характер.

3. Функционирование SOC и совершенствование процессов (повышение их уровня зрелости). Процессы мониторинга и реагирования становятся более формализованными, появляется дополнительный инструментарий, устанавливаются процессы предупреждения появления инцидентов.

По мере дальнейшего развития расширяется спектр средств автоматизации, обеспечивается накопление опыта и компетенций, разрабатываются различные метрики контроля, SOC растет и совершенствуется, превращаясь в инструмент, способный существенно повысить эффективность деятельности по защите информации.

1 SANS. Building a World-Class Security Operations Center: A Roadmap.

Опубликовано: Журнал "Information Security/ Информационная безопасность" #5, 2019