Преодоление барьеров на пути к эффективному функционированию SOC

Яна Шевченко, 26/06/19

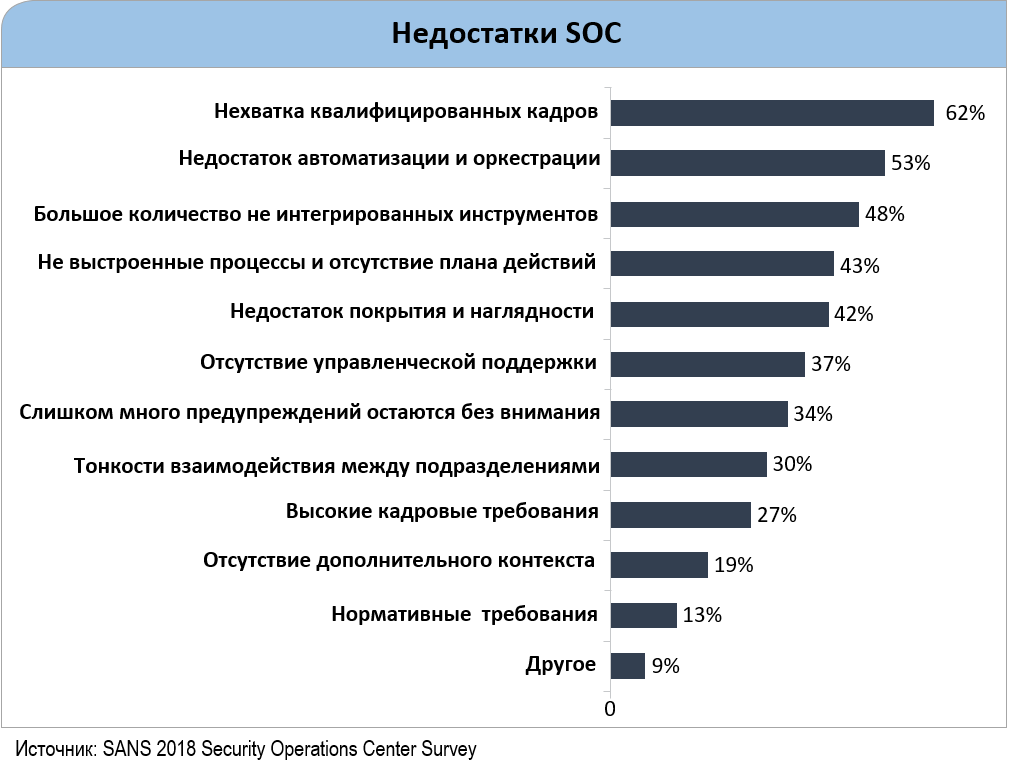

С каждым годом все больше крупных организаций, понимая динамику роста числа, сложности и последствий от современных угроз, останавливают свой выбор на построении собственного центра мониторинга и оперативного реагирования на инциденты ИБ – Security Operations Center (SOC). Несмотря на задокументированные процессы, внедренные базовые технологии и в каком-то виде сформированный штат специалистов по мониторингу и реагированию, организации сталкиваются с проблемами, непосредственно влияющими на эффективность работы всей этой мощной машины под названием SOC. По данным последнего опроса SANS 2018 Security Operations Center Survey, где участвовали только представители компаний, имеющие свой собственный SOC, большинство из опрошенных отметили, что затраты на построение центров ИБ-мониторинга и реагирования и предполагаемая отдача от таких инвестиций очень часто не оправдывают ожиданий.

С каждым годом все больше крупных организаций, понимая динамику роста числа, сложности и последствий от современных угроз, останавливают свой выбор на построении собственного центра мониторинга и оперативного реагирования на инциденты ИБ – Security Operations Center (SOC). Несмотря на задокументированные процессы, внедренные базовые технологии и в каком-то виде сформированный штат специалистов по мониторингу и реагированию, организации сталкиваются с проблемами, непосредственно влияющими на эффективность работы всей этой мощной машины под названием SOC. По данным последнего опроса SANS 2018 Security Operations Center Survey, где участвовали только представители компаний, имеющие свой собственный SOC, большинство из опрошенных отметили, что затраты на построение центров ИБ-мониторинга и реагирования и предполагаемая отдача от таких инвестиций очень часто не оправдывают ожиданий.

В рамках данной статьи мы подробно рассмотрим ряд факторов снижения эффективности SOC, выделяемые респондентами вышеупомянутого исследования SANS, а также рассмотрим основные барьеры на пути к успешному функционированию SOC, почему они возникают и какие есть пути их преодоления.

Нехватка квалифицированных кадров

Ключевой проблемой центров ИБ-мониторинга и реагирования является недостаток квалифицированного персонала. Эта нехватка обусловлена несколькими аспектами, и в первую очередь дефицитом кадров в сфере информационной безопасности. В SOC-команду требуются высококлассные нишевые специалисты с обширными знаниями, чутьем и опытом в области анализа вредоносного ПО, цифровой криминалистики, взаимодействия с глобальными данными об угрозах (Threat Intelligence), реагирования на инциденты и пр. Специалисты должны уметь правильно интерпретировать данные, получаемые от SIEM и средств защиты, видеть и извлекать важную информацию из общего потока данных, регулярно корректировать правила корреляции и обогащать получаемую информацию дополнительным контекстом. К сожалению, большинство сотрудников первой линии поддержки, находясь в роли аналитиков, обладают только базовыми знаниями в области информационной безопасности. Тем не менее эти сотрудники принимают критически важные решения в отношении получаемых ими оповещений о возможных угрозах, нужно ли продолжать это расследовать или нет.

Профессиональное выгорание

Недостаток знаний у аналитиков в вопросе противодействия сложным угрозам, отсутствие необходимого контекста, который требуется для понимания серьезности получаемых в SOC оповещений, а также огромное количество рутинной, требующей большой концентрации внимания работы усиливают такое явление, как профессиональное выгорание кадров. Выгорание становится проблемой, набирающей обороты. И здесь видятся несколько путей замедления ее прогрессирования.

Сопоставление получаемой в SOC информации с глобальными данными об угрозах может значительно повысить уровень вовлеченности SOC-специалистов в процесс сортировки получаемых предупреждений и дальнейшее расследование инцидентов, способствуя тем самым снижению профессионального выгорания аналитиков. Благодаря предоставлению дополнительной контекстной информации улучшается понимание намерений, этапов и целей злоумышленников, увеличивается эффективность обнаружения и качество приоритизации инцидентов, что значительно сокращает процент неточных расследований и повышает эффективность существующего SOC.

Второе, что может помочь снизить выгорание специалистов и сохранить кадры внутри организации, – это подготовка специалистов к переходу из одной линии поддержки в вышестоящую. Организации должны стремиться к формированию практики воспитания внутренних талантов, профессионального обучения и предоставления возможности карьерного роста.

Существенным вкладом в решение вопроса выгорания аналитиков и повышения эффективности SOC в целом является возможность максимальной автоматизации рутинных операций, необходимых в процессах функционирования SOC, особенно на этапах анализа сложных угроз и реагирования на инциденты.

Недостаток автоматизации

Недостаток автоматизации и оркестрации сегодня сильно беспокоит большинство организаций. Дополнительные к SIEM-решениям инструменты автоматизации и оркестрации могут помочь сохранить интерес аналитиков к работе за счет сокращения ручных задач по разбору большого количества получаемых оповещений, а также по сопоставлению событий, анализу и ответным действиям на обнаруженные угрозы. Здесь можно упомянуть различные Anti-APT-решения и отдельно такие классы решений, как NTA (Network Traffic Analysis), EDR (Endpoint Detection and Response), SOAR (Security Orchestration, Automation and Response), IRP (Incident Response Platform), которые способны значительно сократить трудозатраты аналитиков. Часть из вышеупомянутых решений также может выступать дополнительными источниками для обогащения SIEM релевантными логами для возможности последующей их корреляции с событиями от иных подключенных систем. Эти инструменты по отдельности или в комбинации могут стать дополнительными элементами в сценариях повышения уровня зрелости существующих SOC.

Аналитики первого уровня поддержки будут располагать инструментами, временем и полномочиями и по-настоящему будут соответствовать должности аналитика, применяя свои аналитические способности, уделяя больше времени работе с потоками данных об угрозах и пр. А время старших аналитиков будет перенаправлено на проактивный поиск угроз, проведение глубокого анализа инцидентов и разработку планов по эффективному реагированию на сложные инциденты.

В ходе опроса SANS 48% организаций отметили, что процессы расследования и реагирования часто базируются на большом количестве точечных решений, которые не интегрированы между собой, что вынуждает аналитиков проводить большую часть своего времени, переключаясь между несколькими инструментами и консолями, сокращая тем самым время на выполнение задач, которые действительно являются важными. При внедрении дополнительных средств защиты и автоматизации нужно учитывать значимость интеграции этих решений между собой или изначально подбирать инструменты, включающие в себя ряд технологий и функций в рамках единого решения, что существенно облегчит работу SOC-аналитиков.

В то же время нужно понимать, что никакая автоматизация полностью не сможет устранить потребность в анализе, проводимом ИБ-аналитиками. Только комбинация высокого уровня автоматизации и мотивированных профессионалов могут сделать SOC более сильным и эффективным.

Невозможность обработки всех срабатываний

Наличие квалифицированных кадров и автоматизация помогают справится с еще одной выделяемой компаниями проблемой в SOC – это невозможность обработать все поступающие оповещения. Количество необработанных предупреждений сегодня может достигать 50% от общего числа возникающих, а уровень ложных срабатываний 60–80% – это означает, что SOC-аналитики пытаются найти иголку в стоге сена. Широкий спектр инструментов и компонентов информационной безопасности, используемых сегодня в организациях, а также подключаемые к SIEM-системам критически важные бизнес-приложения генерируют поток предупреждений, которые должны рассматриваться ежедневно. В итоге этот переизбыток информации приводит к тому, что слишком много оповещений остается без должного внимания. Следовательно, из-за необходимости просмотра и сортировки огромного количества событий и большого числа ложных срабатываний серьезные угрозы могут быть пропущены.

При всем при этом нужно отметить, что современные SOC фокусируются на мониторинге ограниченного круга систем и тем самым полностью не накрывают контролем всю инфраструктуру. Например, компании редко подключают конечные точки в качестве источников журналов к SIEM-системам. Это происходит из-за высокой стоимости сбора и обработки данных с них, а также, как было описано выше, из-за необходимости разбора огромного количества логов и часто большого объема ложных предупреждений, что требует от организаций значительных трудозатрат. Неоспоримым является тот факт, что рабочие станции и серверы являются самыми распространенными точками входа в инфраструктуру организаций, а также часто основной целью для киберпреступников. В дополнение хотелось бы отметить, что конечные точки сегодня являются ключевыми источниками данных, которые необходимы для эффективного расследования, предоставляя информацию о процессах, программах, модулях, файлах, автозапусках, сетевых подключениях и пр. Все вышесказанное плюс дебаты вокруг нового протокола TLS 1.3 и вытекающие в связи с этим сложности анализа зашифрованного трафика делает обработку данных с конечных точек вдвойне важной для SOC. В SOC может использоваться, например, решение класса EDR для получения обработанных и консолидированных данных со всей инфраструктуры конечных точек для дальнейшего расследования и корреляции с информацией от других источников. EDR может также облегчить SOC-специалистам получение доступа к централизованно хранящимся данным, необходимым для расследования, в случаях, когда скомпрометированные рабочие станции уже недоступны или данные зашифрованы злоумышленниками.

Неформализованные рабочие процессы

Еще одна проблема современных SOC, которую выделяют компании, – это зачастую неформализованные рабочие процессы. Непоследовательные действия в каждом конкретном процессе, будь то взаимодействие с пользователями, поиск файлов и хеш-функций или добавление новых правил, отнимают время аналитиков. Последовательный поток процессов позволяет избежать возможных ошибок, сократить временные затраты на продумывание следующих шагов и дает возможность направить усилия аналитиков на решение более важных задач.

Сочетание выверенных процессов, эффективных средств защиты и грамотного персонала – так сегодня выглядит успешный SOC. Организации должны сосредоточиться на развитии внутренних талантов с учетом набирающей обороты проблемы профессионального выгорания, сократить уровень ложных срабатываний, обогащая получаемые данные информацией из глобальных баз знаний об угрозах и сократить количество ручных задач на этапах обнаружения, расследования и реагирования, тем самым делая SOC более эффективным.