5 сценариев эффективного использования PAM в организации

Игорь Базелюк, 05/04/23

Использование РАМ наиболее актуально для организаций, бизнес-процессы которых зависят от безопасной и бесперебойной работы ИТ-инфраструктуры и целостности используемых данных. При этом анализ потребительских запросов и нашего опыта внедрения показал, что РАМ-системы успешно применяются в некоторых рассмотренных в статье ситуациях.

Автор: Игорь Базелюк, операционный директор Web Control

Сценарий 1. Большая ИТ-инфраструктура, которую не способны обслужить 2–3 администратора

Если в компании работают несколько администраторов, то их можно проконтролировать, набрав доверенных сотрудников или просто наблюдая за ними. Однако в случае наличия десяти и более администраторов, особенно если они разнесены географически, контроль их действий становится нетривиальной задачей. Наличие постоянных неконтролируемых привилегий с круглосуточным доступом к ИТ-системам значительно повышает риск инцидентов. В такой ситуации сложно организовать надлежащее управление привилегиями, а также своевременную смену паролей и секретов для привилегированных учетных записей (ПУЗ). Проблема усугубляется распространенной практикой использования общих, неперсонифицированых ПУЗ, таких как admin или root, которые могут быть использованы разными администраторами, что не позволяет обеспечить персональную ответственность за их действия.

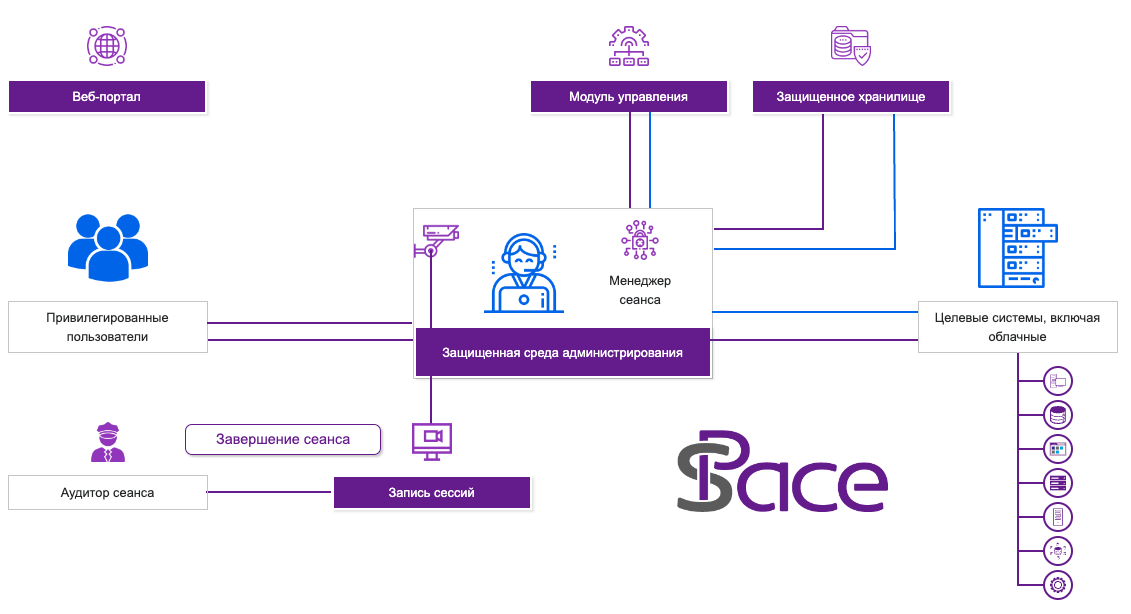

РАМ позволяет устранить эти проблемы. В частности, она контролирует предоставление и использование сотрудниками привилегий для доступа к целевым системам. При этом привилегированные учетные данные хранятся в системе и не известны пользователям. РАМ обеспечивает безопасное хранение паролей, их автоматическую ротацию и подстановку при запуске сеансов администрирования с использованием общих ПУЗ. Это позволяет персонифицировать использование привилегий и минимизировать риск их компрометации.

А если PAM имеет возможности динамического наделения ограниченными привилегиями, это, в дополнение ко всему прочему, значительно сокращает поверхность атаки. Динамическое наделение привилегиями помогает и в решении другой проблемы. Дело в том, что компрометация постоянных привилегий становится постоянной угрозой. Неподвижные цели легче поразить, и в 2023 г. это стало еще более актуально. Чтобы противодействовать таким угрозам, администраторы должны регулярно ротировать пароли и ключи доступа, в критических системах их нужно менять еще чаще, а в идеале использовать одноразовые пароли. Но вручную это делать практически невозможно, а если и возможно, то только за счет значительных ресурсов. Для эффективного решения данной задачи PAM должна уметь идентифицировать, кто и когда запрашивает доступ, а также когда и как пользователь будет подключаться к системе – принцип "4К".

Для управления доступом РАМ должна иметь удобный механизм наделения привилегиями, а также инструмент запуска сеансов работы с целевыми системами с возможностью проверки наличия у пользователей необходимых прав. Это позволяет не только автоматизировать процесс предоставления доступа, но и контролировать, кто, куда, когда и как получил доступ.

С точки зрения безопасности большинство решений справляется с этим успешно, но не всегда удобным для администраторов способом. От эффективной работы пользователей, использующих РАМ, зависит непрерывность работы бизнес-процессов, следовательно, и успешная работа компании. Поэтому важнейшими критериями выбора РАМ являются уровень безопасности, степень автоматизации, скорость подключения и удобство работы с системой.

В sPACE PAM вопросу удобства работы уделено много внимания. Оригинальная система нарядов-допусков высоко оценивается пользователями, прежде всего благодаря возможности делегировать право на предоставление гранулированного доступа владельцам ИТ-систем.

Сценарий 2. Для обслуживания ИТ-систем привлекаются внешние подрядчики, либо привилегированные пользователи подключаются с рабочих станций, расположенных вне сетевого периметра

В данном случае ко всему тому, что было при описании сценария 1, добавляются проблемы, связанные с удаленным доступом: избыточный разрешенный период доступа, возможность перехвата привилегированных учетных данных в процессе удаленного доступа и риск инфицирования вредоносными программами ИТ-инфраструктуры организации от зараженной или скомпрометированной рабочей станции внешнего пользователя.

Частично эти проблемы решаются за счет использования VPN, выдачи аппаратных ключей и других методов строгой идентификации. Но в силу того, что внешние пользователи находятся за периметром организации, сложно обеспечить необходимый уровень доверия.

В этом случае PAM решает задачу минимизации потенциального ущерба, протоколирования действий внешних сотрудников и даже их блокировки в случае необходимости. РАМ должна поддерживать принцип минимальных привилегий и подход just in time (точно в срок), то есть предоставлять доступ только к тем ресурсам, которые необходимы для решения конкретных задач, и в определенное время.

Такой функционал отсутствует у традиционных систем разграничения доступа и IDM, да и в PAM он иногда реализован довольно эпизодически. Это приводит к тому, что доступ внешних сотрудников оказывается практически неограниченным, а в ряде случаев сохраняется и после увольнения сотрудников или завершения контрактов на обслуживание.

При выборе РАМ для обеспечения работы внешних пользователей необходимо обратить внимание на реализацию принципа минимальных привилегий и наличие возможности подтверждения каждого сеанса доступа, а также на возможность фиксации действий пользователя.

sPACE PAM имеет встроенную систему нарядов-допусков, позволяющую гранулировать доступ до уровня конкретной задачи в конкретной целевой системе в определенный интервал времени. В системе реализован принцип минимальных привилегий, и пользователи имеют доступ только к разрешенным задачам. Для повышения эффективности работы с системой согласование доступа может быть делегировано на уровень владельцев ИТ-систем.

Сценарий 3. Используются сложные или распределенные ИТ-системы, состоящие из множества связанных по сети компонентов

Такие системы включают множество компонентов: front-, back-, middleware, базы данных, системы обработки больших данных и др. Передача данных между этими компонентами – еще одна распределенная поверхность атаки, так как они зачастую используют унаследованные открытые коннекторы, hardcode-пароли и фиксированные ключи доступа. Особенно опасно, когда интегрируются ИТ-системы различных компаний. Большинство громких инцидентов компрометации ИТ-систем крупных компаний связаны с компрометацией ИТ-систем их поставщиков.

В этой ситуации возникает необходимость организации доверенной среды межмашинного взаимодействия – безопасного хранения, передачи и контроля секретов, к которым относятся пароли, токены и SSH-ключи машин, контейнеров, приложений, сервисов, скриптов, процессов и конвейеров DevSecOps. Эта необходимость обусловлена тем, что такие секреты предоставляют доступ к конфиденциальным системам, сервисам и информации. Более того, они могут служить точкой доступа злоумышленника в ИТ-инфраструктуру компании. В некоторых организациях число одних только SSH-ключей может исчисляться миллионами, поэтому управление секретами должно осуществляться централизованно.

Часто приложения и устройства Интернета вещей поставляются со встроенными учетными данными, которые легко взламываются хакерами с помощью инструментов сканирования и простых атак типа словарных.

В инструментах DevOps секреты часто жестко закодированы в сценариях или файлах, что ставит под угрозу безопасность всего процесса автоматизации.

В этой ситуации PAM решает задачу организации доверенной среды обмена секретами и управления полномочиями при взаимодействии машинных сущностей.

Если в компании есть многозвенные системы, то при выборе PAM следует обратить внимание на умение ротировать секреты, включая пароли и ключи в унаследованных приложениях, не имеющих соответствующих встроенных инструментов для их замены.

Для этого должен присутствовать механизм описания нестандартных сценариев ротации секретов, например возможность исполнения настраиваемых скрипов из PAM с повышенными привилегиями и протоколированием действий, в идеале с возможностью отката.

sPACE РАМ использует собственные агенты паролей, которые предоставляют различные режимы ротации паролей, а встроенный механизм создания и запуска сценариев позволяет обеспечить подключение любых целевых систем.

Сценарий 4. ИТ-системы содержат критическую для бизнеса информацию, а ошибочные или злонамеренные действия пользователя могут повлечь существенный материальный или репутационный ущерб

Речь может идти о критических данных клиентов, финансовых транзакциях, сделках на фондовой бирже.

В данном случае задача заключается в контроле и фиксации действий бизнес-пользователей. Для этого часто используют UAM-системы, обеспечивающие запись действий пользователей. Решения класса UAM (User Activity Monitoring) являются агентскими, они требуют установки специального ПО на рабочую станцию сотрудника, что не всегда возможно. Проблему можно решить с помощью РАМ, не требующей установки агента и выступающей в роли шлюза доступа к критической ИТ-системе. При этом PAM используется в основном для фиксации действий пользователя при работе с конкретной целевой системой.

Простота и удобство работы становятся в этом случае важными требованиями к РАМ. Необходимо также обращать внимание на гибкость интеграции с целевыми системами и возможность быстрого освоения системы обычными пользователями.

В sPACE PAM доступ к ИТ-ресурсам осуществляется через привычный веб-интерфейс. Для использования системы не требуется специальное обучение.

Сценарий 5. Компания с развитыми онлайн-сервисами имеет большой штат разработчиков и частые релизы ИТ-системы

К таким компаниям можно отнести банки, торговые агрегаторы, страховые компании, системы бронирования и др.

Количество сущностей, которые используют различные типы секретов, становится огромным. Поэтому часто используются фиксированные секреты в конвейере разработки, постоянные привилегии доступа разработчиков, прямой неограниченный доступ разработчиков в среду тестирования, отладки, а иногда и промышленной эксплуатации разрабатываемых систем. Это делается для того, чтобы ускорить создание новой ценности и доставку ее клиентам. Безопасность системы часто приносится в жертву скорости доставки нового функционала. Однако ИТ-решения часто входят в цепочку поставки, и уязвимость в заимствованном решении ведет к появлению уязвимости в других продуктах.

Задача, которую может в этой ситуации решить PAM, – повышение безопасности и защищенности среды разработки.

Для этого PAM должна поддерживать ротацию секретов (SSH-ключей, сертификатов) для конвейера DevOps, контейнеров, микросервисов и API. Этой возможности сейчас уделяется особое внимание, последние обзоры Gartner и KuppingerCole отмечают, что многие производители PAM либо реализовали этот функционал в том или ином виде, либо начали его разработку.

При выборе PAM для повышения безопасности и защищенности среды разработки следует оценить, насколько функционал управления секретами DevOps соответствует вашим потребностям и имеется ли возможность реализации подхода just in time как для пользователей, так и для служб и микросервисов.

Рекомендации по выбору PAM

Лучшая система PAM – та, которую будут регулярно использовать пользователи, не пытаясь ее обойти.

Поэтому для успешного внедрения РАМ необходимо определить реальные потребности: сформулировать задачи, которые вы планируете решить с помощью PAM, описать модель угроз и определить поверхность атаки на привилегии. Помните, что информационная безопасность – это комплекс мер, а РАМ не сможет решить все ваши проблемы.

Такой подход позволит избежать зацикливания на возможностях, которые кажутся полезными в маркетинговых статьях, но в реальности используются либо ограниченно, либо вообще в итоге отключаются. В частности, вендоры могут обещать набор таких опций, как анализ поведения пользователя, автоматическая блокировка аномального поведения, защита от действий злоумышленников. Применение этих возможностей требует серьезного анализа и внимательного подхода. Искусственный интеллект также не панацея. Это хорошая поддержка, но не замена грамотно выстроенной модели угроз и четко сформулированному набору мер по их предотвращению.

Большинство инцидентов с компрометацией ИТ-инфраструктуры связано с небрежностью в организации привилегированного доступа и случайными ошибками: паролями на стикерах, фотографиях в телефонах, использованием примитивных и одинаковых паролей, социальным инжинирингом. Отсюда следует, что основная масса рисков снимается четким выполнением политик безопасности и использованием бизнес-процессов, обеспечивающих безопасную эксплуатацию ИТ-инфраструктуры, а применение специализированных ИТ-решений позволит автоматизировать эти процессы, устраняя человеческий фактор, и одновременно значительно повысить их эффективность.

Поэтому при выборе PAM нужно формализовать целевые процессы обслуживания ИТ-инфраструктуры, разработать комплекс организационных мероприятий и мер противодействия угрозам и, конечно же, четко описать жизненный цикл привилегий в вашей компании, а затем уже подобрать то решение, которое позволит это сделать за конечное время внедрения.

Рекомендации крупным компаниям

У компаний с развитой ИТ-инфраструктурой есть целый ряд дополнительных требований. Это прежде всего производительность, масштабируемость и широкие возможности интеграции с другими инструментами. Большое количество пользователей и ИТ-систем требует наличия расширенного API для автоматизации управления множеством сущностей и обмена информацией, автоматического добавления или удаления объектов инфраструктуры.

В крупной организации предпочтительным будет подход, при котором управлением доступом к ИТ-системам занимаются не службы ИБ, а владельцы этих ресурсов. Без этого невозможно реализовать подход динамического предоставления доступа just in time. Только владелец ресурса может оперативно и взвешенно решить, предоставлять доступ к своей системе или нет. И это вопрос не разделения ответственности, а непрерывности бизнеса. Этот функционал редко встречается среди PAM, и sPACE PAM – одно из немногих решений, в котором он реализован.

Важность РАМ для отечественной ИТ-индустрии отмечена включением этого класса решений в приоритетные направления государственной поддержки. В частности, в 2022 г. фонд РФРИТ предоставил компании "Вэб Контрол" грант на доработку sPACE, что дает серьезный импульс для развития функционала системы.