Аккорд-KVM Control Point: пункт управления защитой виртуальной инфраструктуры

Екатерина Маренникова, 07/12/23

Сегодня для защиты инфраструктур виртуализации разработаны и успешно применяются специальные средства защиты (например, “Аккорд-В.” или “Аккорд-KVM” компании “ОКБ САПР”), которые контролируют целостность ВМ и их компонентов, исключая, таким образом, возможность перехвата управления ВМ, подмены их компонентов, а также компрометации данных учетных записей пользователей ВМ.

Автор: Екатерина Маренникова, аналитик АО “ОКБ САПР”

Каждое из средств защиты виртуальных сред, как и большинство технических и программных средств вообще, нуждается в управлении и администрировании.

При этом если компания использует небольшое количество серверов виртуализации и "виртуалок", то управлять установленными на них средствами защиты можно и "вручную": настроить средство защиты для всех "виртуалок" на всех серверах и сопровождать эти настройки. Такой способ управления трудоемок, однако если ВМ немного, то он имеет право на существование.

Если же в компании используется большое количество серверов виртуализации с большим числом ВМ на каждом из них, закономерно возникает необходимость в централизованном управлении средствами защиты: локальное управление решениями по защите информации для каждого из них отнимает уже неприемлемо много времени и сил. О "ручном" управлении средствами защиты удаленных виртуальных сред речь и вовсе не идет, если серверы виртуализации расположены удаленно.

Поэтому для инфраструктуры, защищенной "Аккорд-KVM", разработано решение "АккордKVM Control Point".

Зачем нужен "Аккорд-KVM Control Point"?

Для централизованного удаленного управления СПО "Аккорд-KVM", установленным на серверах виртуализации, через веб-интерфейс.

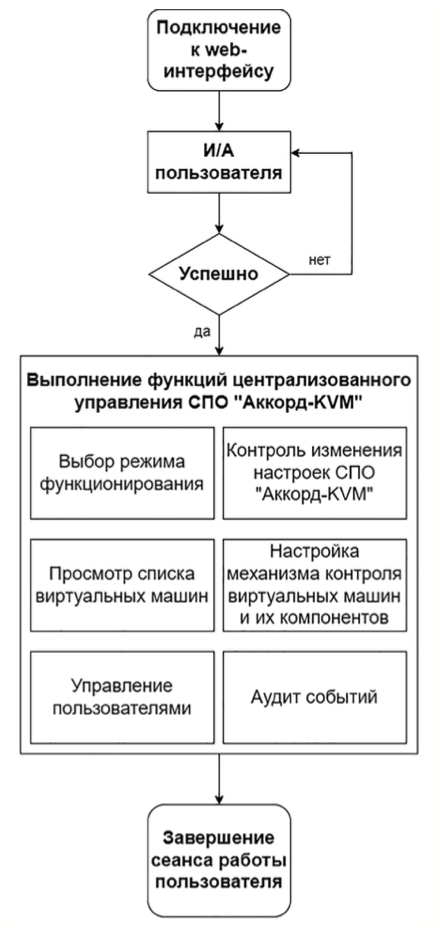

Этапы работы пользователя "Аккорд-KVM Control Point"

Чем он управляет?

- Настройкой режима работы СПО "Аккорд-KVM" (обычный или мягкий).

- Постановкой на контроль и снятием с контроля в СПО "Аккорд-KVM" ВМ и их компонентов.

- Удаленным сбором журналов событий СПО "Аккорд-KVM".

Кто им управляет?

В системе есть две роли, Администратор информационной безопасности и Контролер. Администратор ИБ обладает правами доступа ко всем функциям "Аккорд-KVM Control Point". Контролер может просматривать информацию о текущих настройках без возможности их изменения.

Доступ к функциям управления "Аккорд-KVM Control Point" получают только авторизованные пользователи, аутентифицированные защитными механизмами.

Как этот контроль осуществляется?

Задаются политики управления, и затем они применяются к ВМ. Задавая политику для "виртуалки", Администратор ИБ определяет множество серверов виртуализации, на которых она может запускаться, а также по желанию устанавливает на контроль оборудование и файлы этой машины. В соответствии с выбранной для ВМ политикой происходит настройка всех экземпляров СПО "Аккорд-KVM", установленных на серверах виртуализации. Использование одной политики для многих однотипных ВМ ощутимо упрощает настройку СПО "Аккорд-KVM" для крупных инфраструктур виртуализации.

Как все это выглядит изнутри?

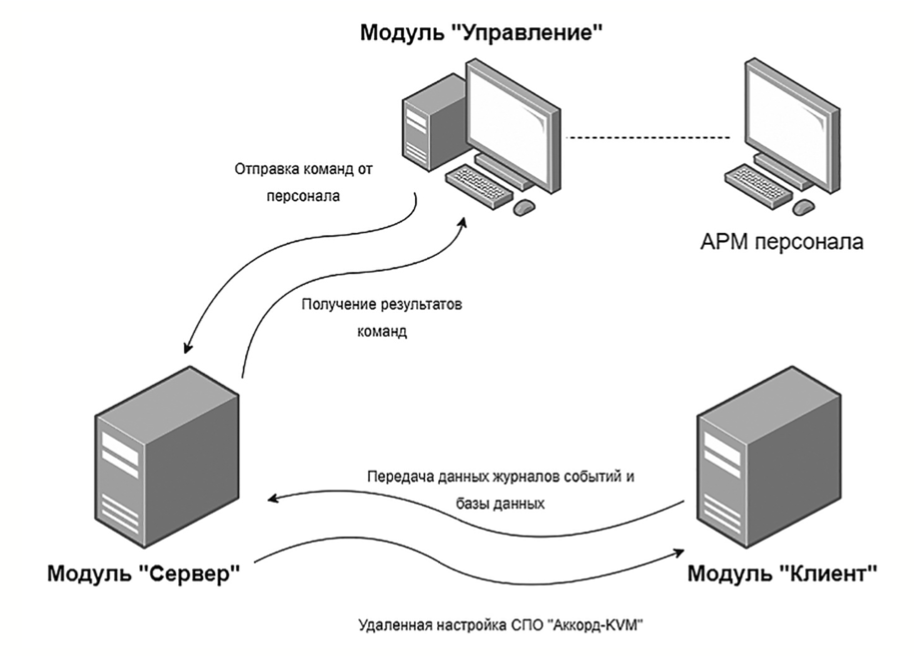

Внутри взаимодействуют три модуля:

- модуль "Управление" и модуль "Сервер" – они устанавливаются на одну или несколько специально заведенных для этого ВМ;

- модуль "Клиент" – он устанавливается на каждый хост.

Схема информационного взаимодействия компонентов

"Аккорд-KVM Control Point"

Модуль "Управление" содержит сервис, позволяющий управляющему персоналу отправлять управляющие команды модулю "Сервер" через графический интерфейс.

Модуль "Сервер" обрабатывает полученные от модуля "Управление" команды и направляет их модулям "Клиент".

Модуль "Клиент", установленный на сервере виртуализации с СПО "Аккорд-KVM", выполняет настройку СПО "Аккорд-KVM" в соответствии с полученными от "Сервера" командами, а также собирает данные из журнала событий и базы данных СПО "Аккорд-KVM". Далее "Клиент" отправляет полученные данные на "Сервер".

Получив данные от "Клиентов", "Сервер" передает их модулю "Управление", который отображает полученные сведения в веб-интерфейсе пользователей, а также позволяет управляющему персоналу выгрузить журналы событий.

Как все это выглядит снаружи?

Пользователи подключаются к веб-интерфейсу "Аккорд-KVM Control Point" через браузер.

На экране появляется окно идентификации/аутентификации пользователя, в котором нужно ввести имя пользователя и пароль.

После успешной идентификации и аутентификации пользователь получает доступ к графическому веб-интерфейсу "Аккорд-KVM Control Point". В зависимости от роли эксплуатирующего персонала веб-интерфейс имеет некоторые различия. Роль "Контролер" предполагает только просмотр всех разделов без возможности каких-либо изменений в них, поэтому на страницах разделов для пользователя с назначенной ролью "Контролер" работают все гиперссылки, но отсутствуют кнопки вызова команд.

В заключение – полный список того, что можно делать:

- выбирать режим функционирования "Аккорд-KVM" (обычный или "мягкий");

- устанавливать ВМ на контроль с разрешением или запретом их включения;

- снимать ВМ с контроля;

- устанавливать на контроль оборудование ВМ;

- снимать оборудование ВМ с контроля;

- создавать список контролируемых файлов (создание файл-листа);

- назначать списки контролируемых файлов ВМ (установка файлов ВМ на контроль);

- снимать файлы ВМ с контроля;

- проверять целостность контролируемой ВМ;

- собирать журналы событий;

- просматривать список ВМ;

- управлять пользователями (создавать/удалять/редактировать учетные записи пользователей, менять пароль, искать пользователя по имени учетной записи).