Построение защиты объектов КИИ: использовать неподходящее или делать самому?

ОКБ САПР, 10/07/23

От убеждения тем сложнее отказаться, чем более тяжелым опытом это убеждение сформировано. К сожалению, убеждение “Хочешь, чтобы было сделано хорошо, – сделай сам" относится к тем, которые вырабатываются наиболее болезненно.

У главных инженеров автоматизированных систем КИИ (как бы ни называлась их должность) есть незабываемый опыт подбора различных (вроде бы типовых) инструментов для применения в их КИИ, в ходе которого неизменно оказывалось, что все серийные инструменты создаются для офисного применения и адаптировать их к применению на специфичных для КИИ технических средствах, в специфичных для КИИ условиях (тряски, пыли, расположения в трубе или на столбе и т.д.) невозможно или стоит неразумных денег (конечно, по совершенно объективным причинам – мелкая серия, сертификация и пр.). Варианта развития событий два: использовать то, что плохо подходит, а значит, плохо работает и ломается (то, что предназначено для работы в одних условиях, точно плохо работает и ломается в других), или делать самому то, что подходит.

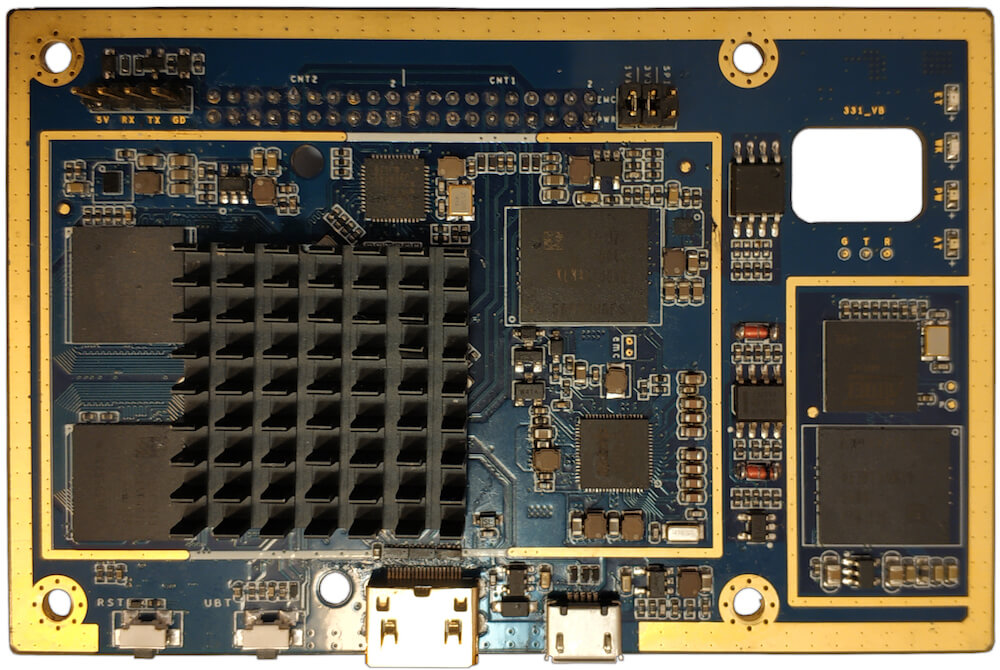

Примеров таких инструментов масса, и часто они хорошие. Однако стоит все же помнить о том, что это выбор из двух зол. В вопросе защиты сетевой коммуникации в КИИ больше этот выбор делать не надо. На рынке представлено решение, спроектированное именно для КИИ, с учетом основной технологической особенности таких систем – разнообразия и, скажем так, своеобразия формирующих их технических средств. Это одноплатный микрокомпьютер с аппаратной защитой данных m-TrusT.

Конструктивно этот компьютер Новой гарвардской архитектуры включает в себя док-станцию, которая стационарно включается в состав элемента КИИ, и подключаемый к ней универсальный по своему аппаратному исполнению модуль – мезонин (m в названии микрокомпьютера – это именно "мезонин").

Док-станция предназначена для того, чтобы корректно подключить m-Trust к тому или иному конкретному элементу КИИ, поэтому ее конструктивное решение и набор портов могут существенно различаться, ведь такими элементами могут быть самые разные объекты, от локомотивов до банкоматов, от газовых счетчиков до терминалов управления АЭС. Очевидно, что на таких объектах оборудование, защищенное сетевое взаимодействие которого нужно обеспечить, не просто имеет существенные особенности, но и является зачастую уникальным, то есть предъявляет жесткие требования к аппаратной адаптации средства защиты. Поэтому в случае, если не подходит ни один из ранее разработанных вариантов, док-станция проектируется для конкретного оборудования.

m-TrusT – это платформа СКЗИ-ready с заранее созданными условиями обеспечения среды функционирования криптографии на класс КС3. Есть опыт сертификации СКЗИ в варианте исполнения на m-TrusT на классы КС2 и КС3.

Важно, что это именно платформа. На основе m-TrusT строятся различные решения, и строятся не только нами, но и интеграторами и даже непосредственно эксплуатирующими организациями.

Непосредственно нами на базе m-TrusT выпускается, например, TrusT-in-Motion – криптошлюз для систем с подвижными объектами в четырех вариантах исполнения аппаратной платформы. Каждый вариант может поставляться с предустановленным СКЗИ или СКЗИ-ready, если заказчику нужно установить СКЗИ по своему усмотрению.

В линейке также есть продукт finTrusT – криптошлюз для банкоматов, МЭ-TrusT – межсетевой экран объектового уровня.

Предпосылкой к такому свободному управлению криптографическим модулем является как раз таки его модульность: та часть, которая является предметом сертификационных исследований как обеспечивающая среду исполнения криптографии, – постоянная, а адаптируется под разнообразие технических средств интерфейсная плата, на которую вынесены порты и коммуникации.

Параметры мезонина m-TrusT:

- Процессор: ARM64 RockChip RK3399

- Количество ядер: 6 (2 ядра ARM Cortex-A72 + 4 ядра ARM Cortex-A53)

- Частота: 2 ГГц

- Объем ОЗУ: 4 Гбайт

- Объем ПЗУ: 16 Гбайт (может быть расширен до 64 Гбайт)

- Видеоадаптер: Mali-T860MP4 GPU, поддержка OpenGL ES1.1/2.0/3.0, OpenCL1.2, DirectX11.1

- Видеовыход: mini-HDMI

- Встроенный модуль РКБ: аппаратный генератор случайных чисел, защищенное ключевое хранилище, возможность хранения неизвлекаемого ключа.

В m-TrusT предустановлено СДЗ уровня BIOS, сертифицированное ФСТЭК России, средство разграничения доступа, Новая гарвардская архитектура обеспечивает вирусный иммунитет.

Для иллюстрации приведем варианты исполнения в виде TrusT-in-Motion: 2, 4 или 12 портов М12, Ethernet – Female Ethernet 100 Мбит/с или 1 Гбит/с; или 2 порта RJ-45 1 Гбит/с, корпус металлический или пластиковый на din-рейку или серверный в стойку, внешние или встроенные блоки питания на 110 В (DC) или 220 D (AC), разная потребляемая мощность.

А для тех инженеров, которые все же уверены, что лучше всего сделают сами, мы поставляем m-TrusT вообще без док-станции, в виде мезонина, с тем чтобы его можно было использовать как встроенный модуль в некотором устройстве. Разработка решения под свои задумки – это свободный выбор, а не вынужденная мера, когда есть из чего выбирать и есть что использовать в своем решении. Сейчас для защиты сетевой коммуникации в КИИ есть m-TrusT. Можно использовать.