Attack Surface Management: с чего начинать управление уязвимостями

Николай Степанов, 11/04/24

Как правило, проникновения в корпоративные сети не связаны с эксплуатацией уязвимостей нулевого дня или использованием сложных инструментов. Большинство взломов происходит из-за многочисленных неотслеживаемых уязвимостей периметра, таких как непропатченные серверы, некорректные конфигурации баз данных и неконтролируемые теневые ИТ.

Автор: Николай Степанов, руководитель направления F.A.C.C.T. Attack Surface Management

От общего к частному

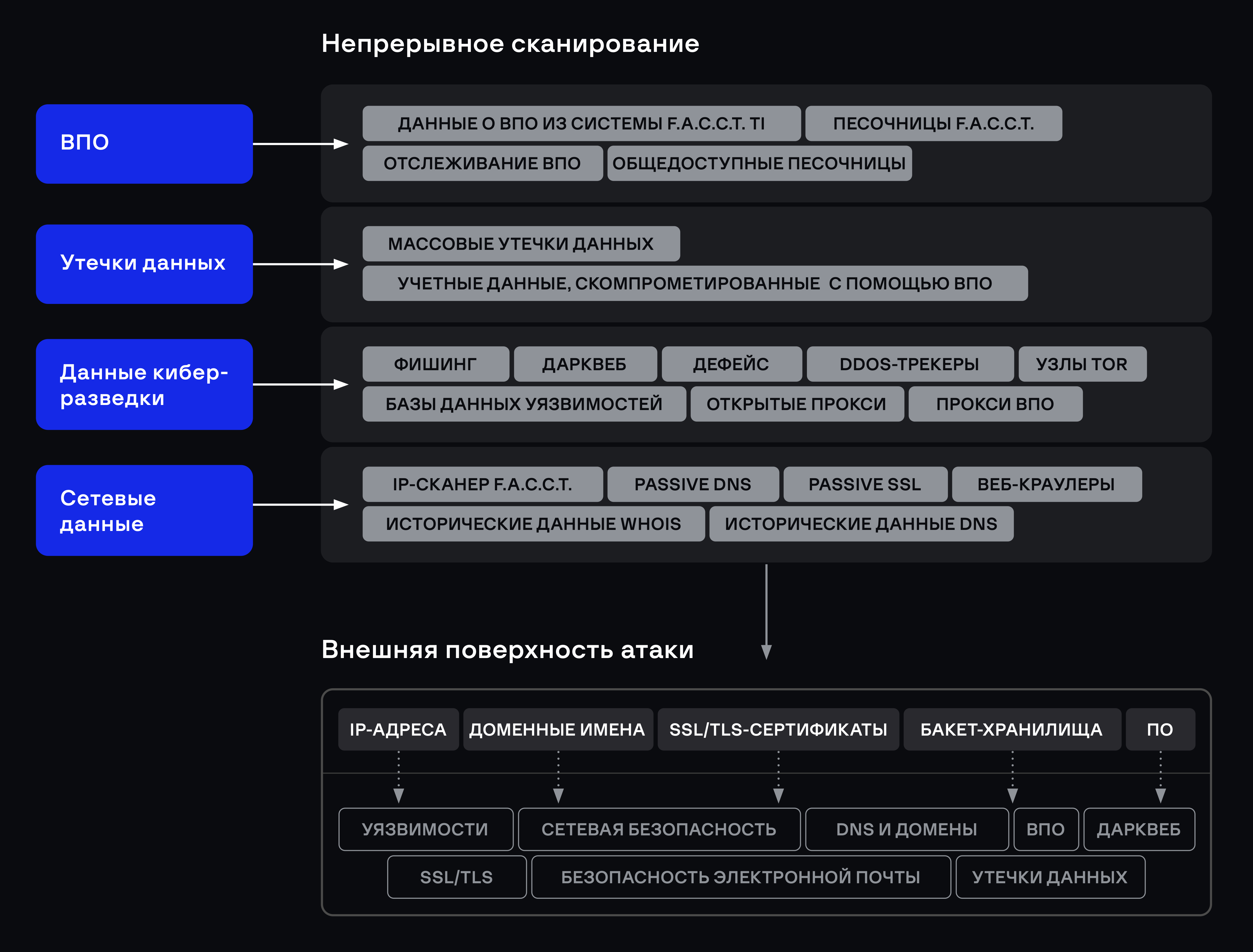

Attack Surface Management – относительно молодой продукт, он появился в 2021 г. В его основе лежит более ранняя разработка инженеров F.A.C.C.T. – граф сетевой инфраструктуры, который показывает связь между доменами, IP-адресами, сервер-сертификатами, злоумышленниками, ВПО и другими цифровыми сущностями в глобальном Интернете.

Изначально граф создавался для проведения расследований. Например, чтобы по известному домену, который использовали злоумышленники, сразу увидеть все актуальные связи: группировки, используемые TPP, командные центры, IP-адреса и многое, многое другое.

Теперь решение F.A.C.C.T. Attack Surface Management позволяет на основе данных из этого глобального графа собирать выборку активов, которые относятся к конкретному заказчику. Именно эти активы будут считаться поверхностью атаки, причем данные будут автоматически обновляться вместе с общим графом киберразведки.

Активами на поверхности атаки будет считаться то, что доступно извне: домены, IP-адреса, порты, серверные сертификаты, формы логина. При этом ASM совсем не интересует инфраструктура компании внутри ее периметра.

Несовершенные сканеры и человеческий фактор

Практика показывает, что злоумышленникам неинтересно атаковать основной домен компании, ведь, скорее всего, он хорошо защищен, там установлено актуальное ПО и используются сложные пароли.

Гораздо интереснее попробовать проверить какой-либо поддомен, который найдется в DNS, или отдельно стоящий почтовый сервер в другом домене, потому что неосновным активам обычно уделяется гораздо меньше внимания администраторов, вплоть до нуля.

Долгое время сканеры уязвимостей были весьма простыми: в них заносился список доменов и IP-адресов, по которым проводилось периодическое сканирование. Такая схема прекрасно работает первые несколько месяцев: сканер находит уязвимости, люди их исправляют.

Но потом организация начинает расти. И поскольку этот процесс зачастую не всегда хорошо документируется, люди забывают актуализировать данные в сканере об активах. Получается, что сканер показывает, что все отлично. И все счастливы до момента, когда происходит инцидент. А в процессе расследования выясняется, что просто забыли занести в сканер адрес новых активов – и они оказались в тени.

Впрочем, в последнее время сканеры быстро эволюционируют, но по-прежнему часть задач для них остаются нерешаемыми.

Attack Surface Management, самостоятельно находя новые активы, может через API автоматически дополнять в сканеры информацию о них.

Такая схема уже намного более качественно защищена от человеческого фактора. А дополнительным плюсом, который дает Attack Surface Management, становится информация об утечках, упоминаниях в Дарквебе и вредоносном ПО. Эту информацию обычный сканер уже не может собрать, поскольку она поступает из базы системы кибберразведки F.A.C.C.T. Threat Intelligence, одной из лучших в России и даже в мире.

Если ASM обнаруживает новый домен или поддомен, связанный с определенным клиентом, он предлагает включить эти активы в исследуемую поверхность атаки.

Компания может либо проигнорировать новые активы, либо, наоборот, подтвердить, что они важны, а значит, должны быть включены в подсвечиваемую для компании часть общего графа. В таком случае Attack Surface Management будет более углубленно исследовать эти активы.

Коррекция на пилоте

Для Attack Surface Management проблема ложных срабатываний актуальна только во время пилота. Есть два типовых случая.

Первый случай – когда Attack Surface Management показывает заказчику активы, которые ему не интересны. Бывает, что от компании отделилась дочерняя структура и часть изначальной инфраструктуры перестала ей принадлежать. Во время пилота с клиентом определяются границы периметра, которые ему точно интересны. Через несколько итераций Attack Surface Management начинает показывать только то, что ожидает заказчик.

Второй случай связан с индивидуальностью уровня критичности проблем для каждой компании. Для кого-то отсутствие записи DMARC для домена – это конец света, а где-то об этом вообще никогда не задумывались. Это, конечно, не в полном смысле ложноположительное срабатывание. Но для того чтобы Attack Surface Management корректно работал полностью автоматически, без эксперта, который верифицировал бы все результаты, в таких случаях подключаются разработчики и по запросу корректируют работу алгоритмов.

Приоритизация уязвимостей

Приоритизация уязвимостей происходит по четырем уровням: критичный, высокий, средний, низкий.

У каждого раздела уязвимостей есть свои правила. Например, уязвимости выше 7,5 относятся к критическому уровню опасности. А проблемы с SPF- и DMARC-записями относятся к высокому уровню, поскольку очень много атак сейчас происходят через электронную почту с подменой отправителя, за что как раз и отвечает SPF-запись в DNS.

Для разных инфраструктур одна и та же уязвимость может иметь разный уровень критичности. Сейчас ведется работа над тем, чтобы ввести в ASM систему тегов, которая позволить кастомизировать уровень критичности. Например, если для компании критично, что SSL-сертификат скоро истечет, она сможет это отметить.

В Attack Surface Management есть специальный модуль, который автоматически переводит выявленные проблемы в список решенных. Например, если была обнаружена уязвимость, заказчик обновил ПО и три последующих дня проблема не проявляется.

Сложнее дело обстоит с обнаруженными аккаунтами из утечек, потому что Attack Surface Management не может легально проверить, является ли все еще актуальной пара логина и пароля из утечки. Поэтому такие проблемы заказчик должен закрывать сам.

Важно понимать, что Attack Surface Management – это не строгий учитель, который стоит и требует, чтобы все проблемы были закрыты. Это инструмент, который помогает специалистам определить, на что стоить обратить свое внимание.

Сценарии развития

Применять Attack Surface Management нужно, когда администратор не может назвать точное количество IP-адресов и поддоменов, находящихся у него в управлении. То есть когда в инфраструктуре два IP-адреса и три домена, которые можно не задумываясь назвать, будет быстрее и дешевле все проверять вручную. Но как только начинаются сомнения, 23 домена у нас или 25, вот тогда Attack Surface Management и необходим.

После начала использования Attack Surface Management для заказчика есть два типовых сценария развития.

Первый – начинать смотреть во внешнюю историю: утечки, ВПО, Дарквеб. Эти три модуля подключаются из данных киберразведки. Если компании интересно идти в этом направлении, чтобы улучшить защиту от угроз, которые находятся не внутри его сети, а вовне, то для этого есть киберразведка F.A.C.C.T.

Второй сценарий возникает, когда информации о внешних активах хватает и есть желание посмотреть, что происходит внутри периметра. В этом случае решением становится MXDR.

Иногда возникает и третий сценарий – когда компания считает, что закрыла все уязвимости, просит проверить, насколько хорошо все защищено. Запрос аудита – это подход очень зрелых компаний, к нему надо тщательно готовиться.

Эволюция систем класса ASM

Мы видим два пути развития систем управления поверхностью атаки.

Первым идут некоторые компании на российском рынке: система ASM автоматизирована, но на стороне вендора работает аналитик, который может готовить отчеты, подсказать или провести собственный анализ и т.п. Результаты при таком подходе оказываются более глубокими, но их подготовка занимает большее время и стоит дороже.

Второе направление – это полная автоматизация, компания F.A.C.C.T. идет по этому пути. Все возможные сканеры уязвимостей собираются в единый комплекс и работают полностью автоматически, без участия человека. Цель такого подхода – ускорить процесс, сделать его более надежным и независимым от человека.

Какое из этих направлений окажется более правильным и удобным для клиента, покажет время.

Заключение

Первое, что может взять компания, которая хочет заняться своей безопасностью, чтобы не тратить много финансов и человеческих ресурсов, – это система управления поверхностью атаки. Решение Attack Surface Management подходит компаниям любого размера и любой сферы деятельности. ASM "прокачает" экспертизу специалистов компании и сэкономит их время, необходимое для обнаружения и закрытия потенциальных уязвимостей и киберугроз.