Безопасность дистанционной работы: прогнозы и рекомендации

НИИ СОКБ, 26/03/21

Рабочим местом в современной компании может быть любое смарт-устройство, которое находится в руках у пользователя. В идеале сотрудники должны иметь возможность работать откуда угодно и с тех устройств, которые им удобны. Однако вполне реальные киберриски не дадут реализовать такой идеальный сценарий дистанционной работы без использования технологий защиты.

В этой статье мы рассмотрим основные тренды развития технологий, предназначенных для дистанционной работы, и предложим практические рекомендации для защиты удаленных рабочих мест.

Взгляд Gartner на ближайшую перспективу

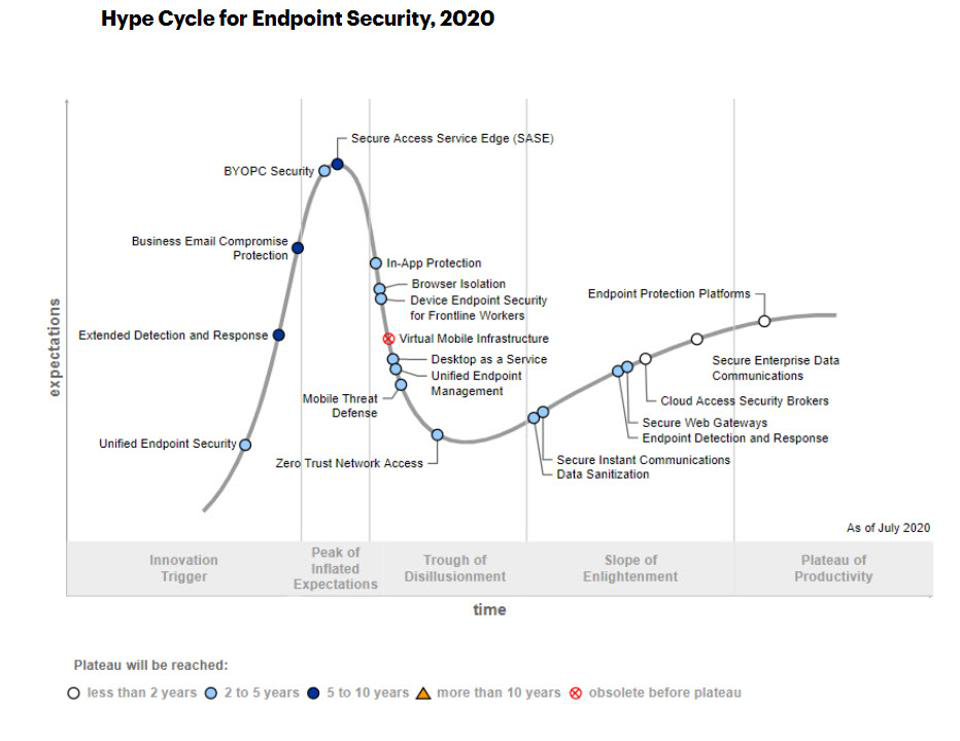

Уже более 20 лет Gartner дает оценку перспектив развивающихся информационных технологий в форме так называемых циклов хайпа. В цикле хайпа каждая технология в зависимости от своей зрелости и востребованности относится к одному из следующих этапов:

- Инновация (Innovation Trigger) – новые технологии, о которых появились первые публикации.

- Пик чрезмерных ожиданий (Peak of Inflated Expectation) – технология наиболее популярна, ее недостатки еще мало изучены или игнорируются.

- Избавление от иллюзий (Trough of Disillusionment) – практика выявляет недостатки технологии, которые приводят к снижению ее популярности.

- Преодоление недостатков (Slope of Enlightenment) – устраняются основные недостатки, интерес к технологии постепенно возвращается.

- Плато продуктивности (Plateau of Productivity) – зрелость технологии. Технология принимается как данность, ее достоинства и ограничения всем понятны и известны.

Прогноз Gartner цикла хайпа информационных технологий защиты удаленных рабочих мест (Endpoint Protection) основан на следующих основных постулатах:

- Удаленная работа в большинстве компаний меньше чем за год перестала быть привилегией. Теперь удаленная работа – это если и не необходимость, то, по крайней мере, одна из доступных форм постоянной или частичной занятости. С точки зрения безопасности это означает, что периметр безопасности компании уже не будет ограничен пределами ее офиса. К данным компании могут получать доступ из дома, кафе и общественного транспорта, и во всех таких ситуациях необходима надежная защита этих данных.

- Главный вызов корпоративной безопасности – это использование личных смартфонов, планшетов и ноутбуков. В спешке компании допускали подключение личных устройств без установки на них необходимых средств защиты.

- В политике ИБ большинства компаний стал применятся подход "нулевого доверия" (Zero Trust), при котором конечные устройства пользователей никогда не считаются доверенными. Если сотрудник принес корпоративный ноутбук домой или подключился к рабочей почте с личного смартфона, нельзя исключать наличие на устройстве зловредного программного обеспечения или отсутствие шифрования канала связи.

- Набирают популярность облачные технологии обеспечения ИБ. Основное преимущество облаков – скорость доступности изменений. За обновление облачных сервисов отвечает их поставщик, а не компания-потребитель. Gartner ожидает, что к 2024 г. облачные технологии ИБ будут преобладать в 40% компаний.

- Разнообразие клиентских устройств формирует потребность в универсальном подходе к управлению и обеспечению безопасности. Удовлетворить эту потребность могут технологии унифицированного управления (UEM1) и защиты (UES2) клиентских устройств, а также технология защиты от мобильных угроз (MTD3). На рынке появляются комплексные продукты, сочетающие в себе функции всех этих технологий.

На рис. 1 точками обозначены различные технологии. Цвет точки означает прогноз срока достижения плато продуктивности:

- белый – плато будет достигнуто меньше чем за два года;

- голубой – до плато осталось от двух до пяти лет;

- синий – достижение плато ожидается в течение 5–10 лет;

- красный – технология не достигнет плато.

Большинство общемировых трендов актуальны в России, но есть и национальные особенности.

Доверенная платформа управления со встроенной библиотекой Kaspersky Mobile Security SDK

Предназначена для организации безопасного жизненного цикла мобильных устройств в соответствии с требованиями нормативных документов Российской Федерации в области информационной безопасности.

SafePhone MTD Edition – единственное решение, сертифицированное одновременно как средство защиты информации на мобильных устройствах от несанкционированного доступа и как средство антивирусной защиты. Сертификат ФСТЭК No 4157 от 03.09.2020

Во-первых, в соответствии с курсом на импортозамещение в нашей стране приняты небывалые меры поддержки отечественных технологий, набор которых пока еще не столь разнообразен, как в отчете Gartner.

Во-вторых, для крупных отечественных заказчиков собственная информационная инфраструктура является более приемлемым решением, чем публичные облака и сервисы, а использование корпоративных устройств является более популярным, чем концепция использования личных устройств BYOD4/BYOPC5.

Практические советы по защите мобильных рабочих мест

Когда речь идет о корпоративных устройствах на базе Windows, то обычно они получают политики безопасности и необходимое программное обеспечение из корпоративного домена и других доверенных источников. Если же устройства перемещаются из офиса домой, то перед тем как давать им доступ к корпоративным ресурсам, следует осуществить проверку и убедиться, что на устройствах активен антивирус, его база актуальна, операционная система своевременно обновлена и т.д. Эту задачу успешно решают системы UEM.

Еще одна типовая задача для UEM на Windows – это распространение политик безопасности и приложений на личные устройства, которые не подключены к корпоративному домену. Объективно у пользователя есть всего два варианта подключения к корпоративной инфраструктуре с личного устройства:

- первый – принять те ограничения, которые предлагает работодатель;

- второй – использовать аппаратный тонкий клиент с собственной операционной системой, исключающий личное использование устройства во время доступа к корпоративным данным.

Ноутбуки и персональные компьютеры бывают не только на Windows. Многие руководители и айтишники предпочитают технику Apple, которую корректно подключить к Windows-домену сможет не каждый администратор. В этом случае также помогут UEM системы. Все устройства Apple, начиная с ноутбуков и заканчивая часами и ТВ-приставками, управляются с помощью единого протокола. Это не только упрощает их эксплуатацию, но и означает, что унификация безопасности различных устройств Apple заложена by design. iPhone, iPad, iMac и MacBook примут одни и те же политики безопасности и будут их применять одинаково.

Защита смартфонов и планшетов имеет свою специфику. В мобильных операционных системах (ОС) не бывает внешних средств доверенной загрузки, аппаратных тонких клиентов или токенов для аутентификации. В них нельзя установить приложение-криптопровайдер, которое позволит встроенному почтовому клиенту и браузеру шифровать данные отечественной криптографией. Возможен ли в этом случае удаленный доступ в соответствии с требованиями регуляторов?

Да, возможен, при условии установки на мобильные рабочие места базового набора средств защиты – VPN, антивируса, UEM.

VPN-решение защищает канал передачи данных между мобильным устройством и корпоративной инфраструктурой. При наличии VPN нет необходимости заниматься защитой канала передачи данных в каждом из приложений, которые получают доступ к данным вашей компании, – браузере, почтовом клиенте и т.д.

Антивирус нужен для проверки файлов и приложений на мобильном устройстве. Вредоносные файлы не могут нанести мобильным ОС большой ущерб, потому что каждое приложение в этих ОС работает в изолированной "песочнице". Поэтому если malware пробрался, скажем, в браузер, он не сможет получить из него доступ к данным почты. Но мобильное устройство без антивируса может стать каналом передачи malware в инфраструктуру компании, поэтому антивирус нужен.

UEM-системы в мобильности являются скорее инструментом ИТ-служб, чем служб ИБ, но без них нельзя построить эффективную систему защиты мобильных устройств. UEM-системы позволяют:

- Защитить данные от несанкционированного доступа, если мобильное устройство потеряли или украли. В этом случае устройство нужно или блокировать, или стирать с него данные. Причем делать это необходимо не только удаленно по команде администратора, но и локально на устройстве при обнаружении первых признаков того, что оно находится в руках у злоумышленника, например при извлечении СИМ-карты.

- Настраивать политики безопасности – требования к паролям, настройки доступа к интерфейсам записи и передачи данных, запрет резервного копирования, перепрошивки устройств и т.д.

- Централизованно устанавливать, обновлять и настраивать мобильные приложения. С точки зрения ИБ UEM является средством доверенного распространения ПО, а с точки зрения ИТ – профилактикой головной боли от наличия неактуальных версий приложений и необходимости напоминать пользователям их самостоятельно обновлять.

- Регистрировать события безопасности. В первую очередь нужно оперативно регистрировать признаки программного взлома мобильных устройств (jailbreak, root). В этом случае необходимо отключить доступ мобильного устройства к корпоративной сети и удалить с него все корпоративные данные, потому что взлом устройства делает возможным несанкционированный доступ к данным внутри "песочниц" корпоративных приложений.

Выводы

Всеобщая дистанционная работа, необходимость которой была вызвана пандемией в 2020 г., изменила представления о защите мобильных рабочих мест. Рабочие места отныне не всегда находятся только внутри доверенного периметра организации. Любое устройство может быть рабочим местом сотрудника, будь то смартфон, планшет, ноутбук или десктоп. Компании, которые пытаются это игнорировать, заведомо проигрывают своим конкурентам.

Удаленный доступ с любого устройства из любого места требует перестройки процессов ИБ в компании. Необходимо учитывать тот факт, что пользователь работает в недоверенном окружении. Нужно обеспечить эффективную защиту удаленного доступа с мобильных устройств, применяя комплекс средств для защиты канала передачи данных (VPN) и защиты данных на мобильных устройствах от несанкционированного доступа, включая антивирусную защиту (UEM, MTD).

- UEM – Unified Endpoint Management, унифицированное управление клиентскими устройствами.

- UES – Unified Endpoint Security, унифицированная защита клиентских устройств.

- MTD – Mobile Threat Defense, защита от мобильных угроз.

- BYOD – Bring Your Own Device, концепция использования личных устройств для работы.

- BYOPC – Bring Your Own PC, концепция использования личных ПК для работы.