Часто задаваемые вопросы об утечках

Digital Security, 28/01/21

Утечка баз данных сегодня является одной из самых опасных киберугроз. Она включает в себя действия лиц, которым удалось заполучить права доступа к информации и таким образом нарушить ее конфиденциальность. Подобные действия могут быть преднамеренными (промышленный саботаж, шпионаж), или же база данных может быть обнаружена исследователем безопасности, не преследующим корыстных целей.

Иногда базы данных целых компаний попадают в открытый доступ по невнимательности сотрудников, в то время как руководство даже не подозревает, что данные их клиентов или сотрудников находятся в зоне риска.

Как можно получить базы данных?

Слив или утечка базы данных означает, что доступ к чувствительной информации может получить практически любой пользователь. Утечки происходят в результате того, что базы данных не были изъяты из открытого доступа или надежно защищены.

Нередко сотрудники различных компаний и учреждений сами продают базы данных или доступ к ним. Также существует множество способов взлома «благодаря» ошибкам в конфигурации серверов баз данных.

Еще одна причина сливов критической информации – человеческий фактор, ошибка или халатность сотрудников.

По каждой из этих причин в общем доступе регулярно оказываются базы данных интернет-магазинов, офлайн-магазинов, банков, страховых компаний, турфирм, медицинских учреждений. А дальнейшее развитие событий зависит от того, кто обнаружил открытую базу данных первым – исследователи безопасности или злоумышленники.

Кому нужны чужие базы данных?

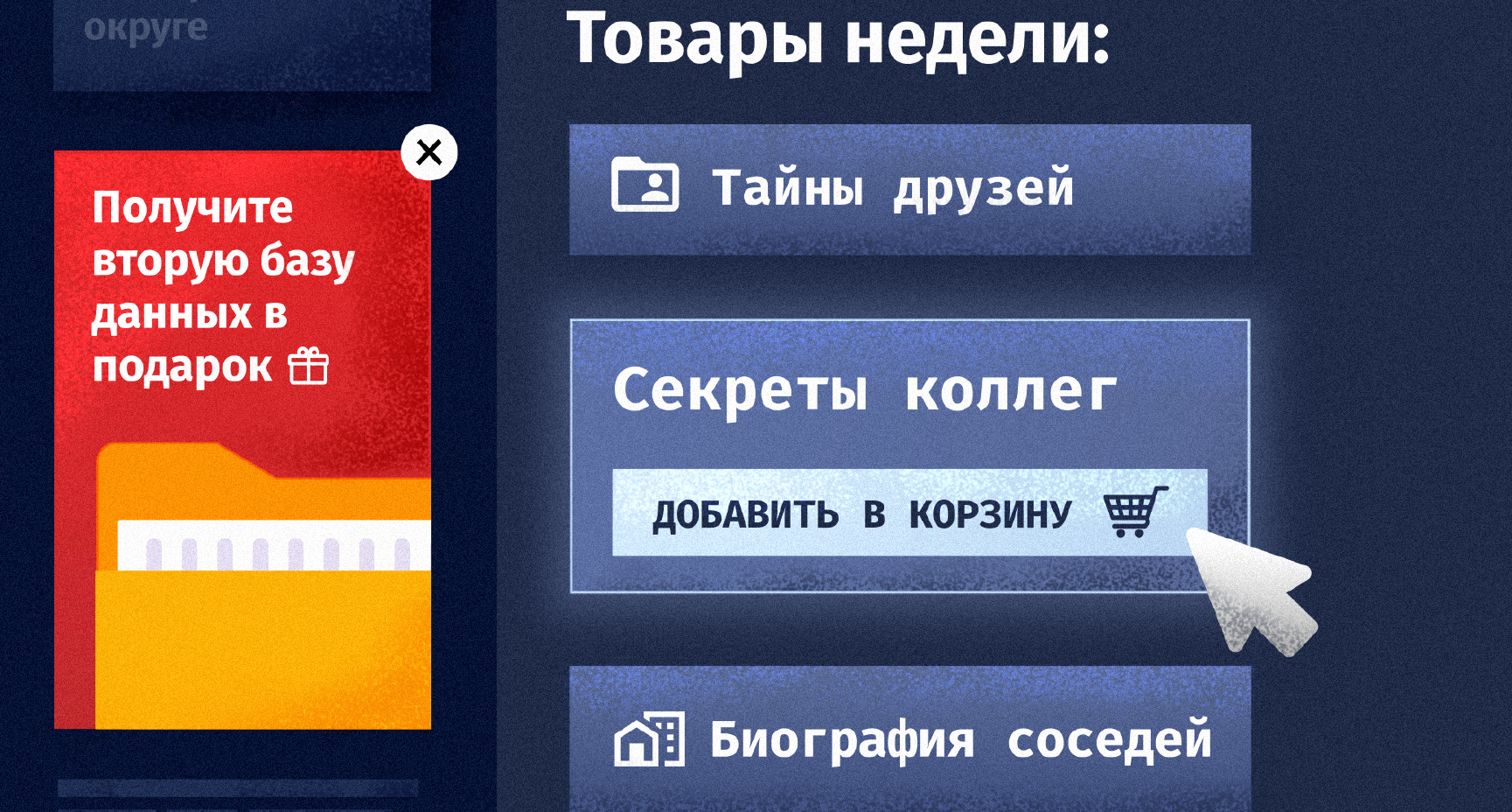

Во-первых, за информацией охотятся «ресейлеры», злоумышленники, которые выставляют объявления о продаже на площадках в Dark Web. Во-вторых, базы данных всегда пригодятся для более точной настройки таргетированной рекламы тем, кто хочет продать свой товар или услуги. И, в-третьих, базы данных безусловно нужны мошенникам, чтобы заполучить детальную информацию о своих потенциальных жертвах.

Личная информация — это база, на которой строятся атаки социальной инженерии. Чем больше знает злоумышленник, тем легче ему войти в доверие к жертве и заставить ее совершить нужные действия: выдать еще больше информации для дальнейшей атаки или назвать цифры из полученной смски и перевести деньги злоумышленнику.

Сколько стоят базы данных?

В последние годы на базы данных наблюдается высокий спрос, что, конечно, сказывается и на их стоимости. По результатам отчета по ценам черного рынка «пробива», самый популярный товар — это данные банковского сектора.

Информация о физических лицах-клиентах банка стоит от 5 до 35 тыс.руб. Данные о клиентах мобильных операторов можно приобрести от 400 руб. до 45 тыс. руб.

Как случаются утечки?

С каждым годом появляется все больше новостей об утечках информации. Раскрытие конфиденциальной информации влечет за собой крайне неприятные последствия: ущерб репутации, финансовые потери, а иногда и утрату интеллектуальной собственности.

Основными пользователями слитых баз данных являются мошенники, применяющие методы социальной инженерии, и сотрудники колл-центров компаний, практикующих агрессивный маркетинг.

Поскольку объем данных, попавших в открытый доступ, постоянно растет, своевременное выявление и предотвращение инцидентов стало одной из наиболее серьезных проблем информационной безопасности. Чтобы снизить риск утечки данных, необходимо понимать, откуда исходит угроза. Существует два основных фактора риска — люди и устройства.

- Иногда сотрудники саботируют свою компанию и намеренно передают информацию конкурентам. Но, как мы уже говорили, часто не корысть и злой умысел, а неосведомленность или халатность сотрудников приводит к утечкам. Внимания этому вопросу уделяется недостаточно, и безопасной работе с современными ИТ-системами не обучают в большинстве российских компаний.

- Второй, но не менее важный фактор риска — устройства (особенно портативные), которые используются для доступа к корпоративным сетям и ресурсам. Их некорректная настройка, подключение к небезопасным сетям или утрата также становится причиной утечек конфиденциальных данных.

Как принципиально избежать утечек?

Базовые меры для снижения риска утечки данных на корпоративном уровне, с которых следует начать: обучение и оперативное информирование сотрудников, управление доступом к данным и обеспечение своевременного обнаружения проблемы. Если в штате имеются профессионалы, отвечающие за информационную безопасность, и надежные процессы для предотвращения ошибок пользователя, риск утечки может быть сведен к минимуму.

При этом среднестатистический пользователь едва ли может повлиять на факт утечек данных о себе. Сменить имя и больше нигде не оставлять свои персональные данные — это трудно реализуемый вариант. Поэтому будьте бережны к своим данным, в некоторых случаях можно воспользоваться псевдонимом или создать отдельный почтовый ящик.

Ссылка на исследование: https://dsec.ru/research-and-analytics/analysis/lichnost-ustanovlena-kak-bazy-dannyh-utekayut-v-set/