DCAP и DLP: в чем разница?

Дмитрий Горлянский, 24/08/22

Действующие лица: вендор, заказчик.

Вендор. Одной из функций DCAP является файловый аудит и выяснение, кто и когда выполнял операции с файлом.

Заказчик. Так, стоп, у нас же есть DLP с такой же функцией! Давайте на сервер поставим DLP-агент – и все, задача решена.

(Занавес)

Автор: Дмитрий Горлянский, руководитель направления технического сопровождения продаж “Гарда Технологии”

Такой диалог часто встречается при демонстрации возможностей новой DCAP-системы "Гарда Файлы" пользователям DLP-системы "Гарда Предприятие". В силу того, что технология DCAP нова для российских пользователей, считается, что файловый аудит – это контроль перемещения документов. Ошибка в том, что под файловым аудитом понимаются также и задачи контроля документов без привязки к их использованию.

Давайте рассмотрим типовые задачи, решаемые системами класса DCAP, и чем они отличаются от задач, решаемых системами класса DLP, на примере функциональности систем "Гарда Предприятие" и "Гарда Файлы".

DCAP и DLP: разбираемся в назначении

DCAP – стремительно набирающий популярность класс систем защиты информации, предназначенный в первую очередь для защиты файловых хранилищ.

В свою очередь, DLP за счет большего количества типов контроля позволяет более полно решать задачи, связанные с деятельностью конкретных сотрудников, а также с выявлением утечек информации на уровне сетевых потоков.

По данным разных исследований, до 80% информации в большинстве компаний лежит в файловых "помойках" и/или в неструктурированном виде, что порождает много проблем с выявлением и защитой чувствительных данных. DCAP-система структурирует содержимое файловых хранилищ, определяет права доступа и подсвечивает данные, которые не должны находиться в широком доступе. А вот для контроля создания и перемещения таких файлов внутри компании или за периметр нужны DLP.

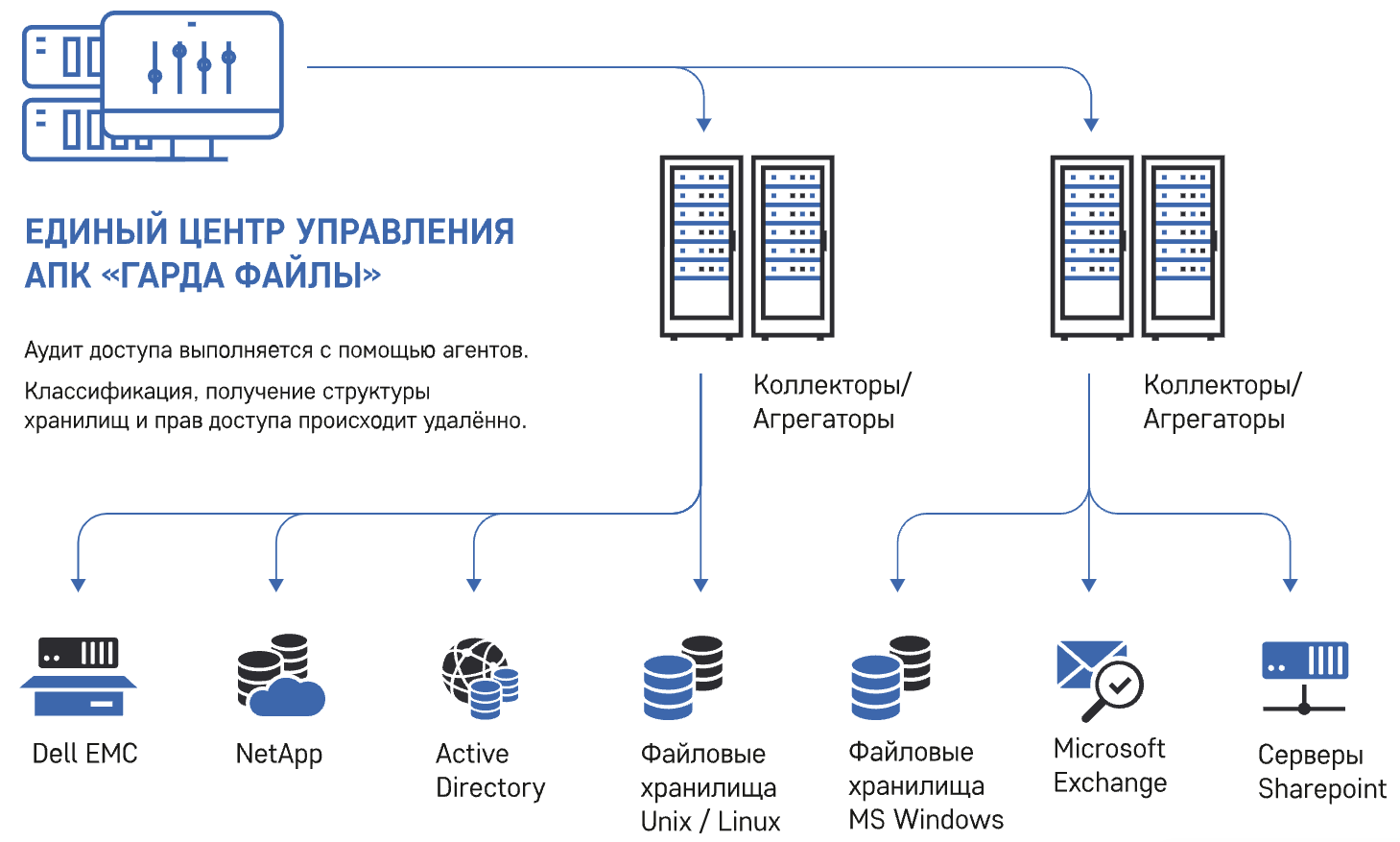

Еще один немаловажный аспект: где применяется система DCAP? Например, DLP используется в основном на конечных рабочих местах, а также позволяет сканировать сетевые общедоступные ресурсы. DCAP-системы, в свою очередь, предназначены для аудита СХД – файловых хранилищ на системах Windows и Linux, MS Sharepoint, NetApp, Dell EMC, NextCloud, Synology и др. Установка агента DLP на такие хранилища либо технологически невозможна, либо может повлечь за собой серьезное падение производительности, так как агент DLP-системы будет выполнять, помимо аудита, много избыточных для защиты файлового хранилища функций.

Рис. Принцип работы системы "Гарда Файлы"

Рис. Принцип работы системы "Гарда Файлы"

Что контролирует DCAP?

Дубликаты файлов с чувствительной информацией, множественные копии

Задача прекращения обработки ПДн – часто встречающийся кейс, в рамках которого необходимо найти все копии файла, содержащие данные конкретного субъекта ПДн. Существование таких дубликатов вне внимания компании может стать серьезной проблемой и поводом для штрафов при проверке регуляторов. Решение – модуль поиска и классификации, присутствующий в системе "Гарда Файлы". Он позволяет, во-первых, определить все файлы, содержащие ПДн разных типов, а также быстро найти все файлы с данными конкретного субъекта ПДн, включая дубликаты, места их хранения, доступ к ним. Такая функциональность не реализуется большинством DLP-систем, если применять их к файловым хранилищам.

Нерациональное использования СХД

Расширение СХД обходится недешево, особенно в новой реальности 2022 г. Поэтому встает вопрос об оптимизации использования имеющегося пространства. Для этой цели DCAP-системы умеют:

- определять, какие типы данных занимают наибольший объем, а какие растут наиболее быстро;

- определять принадлежность этих данных, то есть установить, какие подразделения ими пользуются;

- выявлять неиспользуемые данные, мусорные файлы и дубликаты;

- давать рекомендации, какие данные могут быть безопасно удалены.

Аудит прав доступа к данным

Аудит прав доступа – наиболее востребованная задача у клиентов системы "Гарда Файлы". Если DLP-система ограничивается отображением текущих прав доступа к файлу, то возможности DCAP гораздо шире. Они включают:

- Выявление рисков, связанных с некорректно настроенными правами доступа: выключенное наследование, сломанные ACL, прямые разрешения.

- Двустороннее отображение прав доступа: как полное отображение всех прав доступа к определенному файлу или директории, так и отображение всех файлов и папок, доступных определенному пользователю или группе пользователей. При этом "Гарда Файлы" дополнит эту информацию сведениями о наличии или отсутствии фактов реального обращения пользователей к этим файлам.

- Рекомендации по сокращению прав доступа с возможностью предварительного моделирования изменений прав: какие группы оно затронет, кто из реально пользующихся файлами сотрудников не сможет больше получить доступ.

Файловый аудит и расследование инцидентов

Эту функцию часто используют в интеграции с "Гарда Предприятие", чтобы получить наиболее полную картину. Главное отличие в том, что DLP-система больше предназначена для точечного выявления инцидентов и утечек информации, в то время, как DCAP-система использует данные файлового аудита не только для выявления отдельного инцидента – например, кто удалил или изменил тот или иной файл, – но и анализирует все операции в контексте хранилища или даже нескольких хранилищ, что позволяет:

- анализировать все обращения и выявлять реальных бизнес-владельцев ресурса;

- отобразить активность всех сотрудников с этими данными в различных видах (таблица, графический отчет);

- выявлять аномальное поведение на основе статистики обращений к файлам, например аномально большое количество операций записи от одной учетной записи – это может свидетельствовать об активности вредоносного ПО, шифрующего содержимое файлов;

- определять причины повышенной нагрузки на файловый сервер на основе анализа обращений: какие учетные записи генерируют наибольшую нагрузку, при работе с какими файлами, какими действиями. Это позволит проанализировать и снизить нагрузку на СХД.

Помимо детектирования инцидентов и выявления аномалий, в "Гарда Файлы" предусмотрено и активное реагирование, включающее в себя как рассылку уведомлений по разным каналам (SIEM, почта, мессенджер), так и работу с правами: запрет доступа для учетной записи, запрет доступа к конкретной папке/файлу, установка режима "только чтение", запуск пользовательского скрипта и др.

Когда применять DLP?

Среди клиентов "Гарда Предприятие" наиболее востребованными функциями DLP можно назвать следующие.

Контроль рабочего времени сотрудников

Этот тренд сформировался в 2020 г. в связи с массовым переходом на удаленную систему работы и так и остался популярным ввиду наглядности его результатов и простоты использования. Современная DLP-система позволяет вести статистику занятости сотрудников на основе контроля запущенных приложений, времени, проведенного на разных вкладках браузера. Эти функции не реализуются DCAP-системой, которая в данном случае просто покажет факт запуска браузера.

Контентный анализ и выявление утечек

Если DCAP проводит контентный анализ только хранимой информации, то для DLP наиболее важным является контентный анализ передаваемой информации. К DCAP просто неприменимо понятие канала передачи, отправителя, получателя, периметра. В стандартный набор контролируемых DLP-системой каналов входят веб-трафик (веб-почта, социальные сети), мессенджеры, внешние носители, корпоративная почта. Формально DCAP сможет обнаружить данные, хранимые на внешнем носителе, но только при ближайшем его сканировании и только если на момент сканирования носитель будет доступен. DLP же работает в реальном времени и выявит утечку сразу на этапе копирования информации на носитель, а также сможет предотвратить утечку, заблокировав передачу файла с критичной информацией. Важным является и то, что категорирование передаваемого файла на предмет критичности произойдет сразу в момент попытки передачи, а не по расписанию во время сканирования, как в случае с DCAP.

Поведенческая аналитика

Поведенческая аналитика присутствует также и в DLP-системах, но, в отличие от DCAP, DLP анализирует бóльшее количество разных типов событий: это не только файловые операции, но и коммуникации пользователя, запущенные приложения, вплоть до особых событий, например посещений сайта с определенными ключевыми словами в заголовке окна.

В свою очередь, DCAP работает только с данными аудита файловых операций, что хорошо помогает при выявлении аномальной активности внутри хранилища, но не всегда применимо к выявлению аномального поведения живого сотрудника.

Что же выбрать?

Несмотря на некоторую схожесть функциональности, DLP и DCAP являются самостоятельными системами для решения совершенно разных задач, выявления принципиально разных типов инцидентов, совершаемых в разном контексте. DLP лучше подходит для выявления конкретного нарушителя и применяется на АРМ пользователей. DCAP лучше подходит для выявления инцидентов внутри хранилищ неструктурированных данных, связанных больше не с передачей, а с хранением и доступом пользователей к хранимым данным. Оптимальным вариантом будет интеграция DLP и DCAP для более полного контроля всего жизненного цикла корпоративных данных.