MSSP: UserGate как услуга

Артур Салахутдинов, 19/10/21

Осознаем ли мы это или нет, но уже вполне определенно можно говорить, что отечественные ИТ перешли красную черту в использовании централизованных, или, по западной терминологии, облачных, вычислений. Как развлекательный контент, в том числе с “высокой социальной ответственностью", в 80-х гг. прошлого столетия создал новую индустрию – видеопрокат, в 2000-х – положил начало эре широкополосного доступа, так и эпидемиологическая ситуация последних лет в России стала спусковым крючком и сильно способствовала пониманию эффективности и переходу к облачным сервисам, несмотря на сопутствующие риски.

Автор: Артур Салахутдинов, менеджер по развитию направления MSSP

При использовании сторонних сервисов в модель угроз добавляется как минимум две дополнительные точки отказа: канал, который может быть "проложен" по недосмотру или в результате целенаправленной атаки, как это, кстати, и происходило недавно при организации сентябрьского электронного голосования, а также сама доверенная или не очень платформа, с которой осуществляется доступ.

Многие компании, которые уже продолжительное время занимаются организацией работы мобильных "командировочных" сотрудников, смогли быстро тиражировать доступ для остальных сотрудников, вынужденно работавших из дома, а некоторые – даже повысить прибыль и снизить расходы на офисную инфраструктуру и не возвращаться к прошлому опыту.

В таких условиях выяснилось, что корпоративная инфраструктура была не всегда готова к возросшей нагрузке, и волей-неволей рынок вспомнил про ЦОД, построенные еще в 2010-х гг. и до недавнего времени вяло используемые. Вопросы доверия к инфраструктуре IaaS и обрабатываемым там данным решались и решаются пока традиционным образом: доступ к арендуемым стойкам серверов с критической информацией ограничивается физически – запором и/или амбарными замками, и здесь, вероятно, есть вызов для российского законодательства о разграничении ответственности сервис-провайдера и пользователей. Однако речь не о том, давайте взглянем, как российские субъекты экономической деятельности осваивают новую отрасль:

- Небольшие предприятия, как правило, с далекими от ИТ видами деятельности: хорошо, если владелец знает про антивирус и что он может и не может на стационарных и мобильных платформах. Документооборот обычно ведется "на коленке", "до первого случая". После происходит обращение к сторонним сервисам и миграция на них – это почта, хранение данных, налоговая отчетность и т.д. Благо цены здесь принимают "человеческое лицо", а обеспечение безопасности и непрерывности ложится на профессиональные плечи провайдеров.

- Государственные органы власти (ФОИВ, РОИВ) и компании традиционно являются площадками для расширения кругозора начинающих ИТ-специалистов, за что даже платится заработная плата. Но, как правило, такие начинающие ориентируются быстро и продолжают свою специализацию на других рабочих местах, о чем я, собственно, скажу в следующем пункте. Проблема дефицита специалистов тут остра уже несколько десятков лет, и скоро она сдвинется с мертвой точки: появится решение в виде государственной единой облачной платформы, которая возьмет на себя заботы о бюджетировании, проектировании и обслуживании ИТ-инфраструктуры, а также освободит пользователей от работы с разношерстными и порой санкционными инструментами и ПО.

- Компании с госучастием и отраслевые синдикаты активно переходят к созданию своей облачной инфраструктуры и отраслевых центров компетенции. Тут также наблюдается "дефицит и очереди", но уже за компонентами облаков, в том числе и за счет искусственно созданной ситуации с производством и поставками процессоров западными партнерами. Такие центры высасывают специалистов с мест (см п. 2 выше), но при этом вынуждены искать счастье в форме публичных сервисов, учитывая инерцию локальной корпоративной инфраструктуры (см п. 1 выше). Рынок прибегает к помощи таких провайдеров в организации несложных типовых сервисов, тестовой инфраструктуры и иных процессов, которые трудно развернуть внутри корпоративного периметра в силу отягощения забюрократизированной политикой безопасности, способной довольно быстро убить творческий порыв и не дать той скорости проектирования/изменения, которую требует современный электронный бизнес.

- Предприятия среднего размера, ритейл, банки и прочие – традиционно пионеры использования сторонних сервисов. Они редко заинтересованы в активах на своем балансе, если это не приводит к повышению рыночной стоимости компании. OPEX – вот их главный лозунг. Довольно давно эксплуатируют зарубежные облака, а с изменением политической ситуации – успешно мигрируют к отечественным поставщикам IaaS, и тут даже наблюдается ожесточенная конкурентная борьба и ценовые войны сервис-провайдеров за пользователей.

В таких условиях традиционная форма поставки решений box-moving с долгим обоснованием, функциональным и нагрузочным тестированием, конкурсными процедурами все еще актуальна. Но если зарубежные СЗИ и ИБ-решения уже давно продаются по схеме SWaaS, SECaaS и MSSP, то для отечественных производителей это поле деятельности все еще вызов. Сейчас таким образом поставляется в основном защита публичных сервисов, предотвращение DDoS-атак, консалтинг ИБ.

Отечественных разработчиков высокопроизводительных NGFW или прокси, по сути, в России нет, а те производители, которые стремятся попасть в нишу сетевых шлюзов безопасности, поставляют свои решения по старинке.

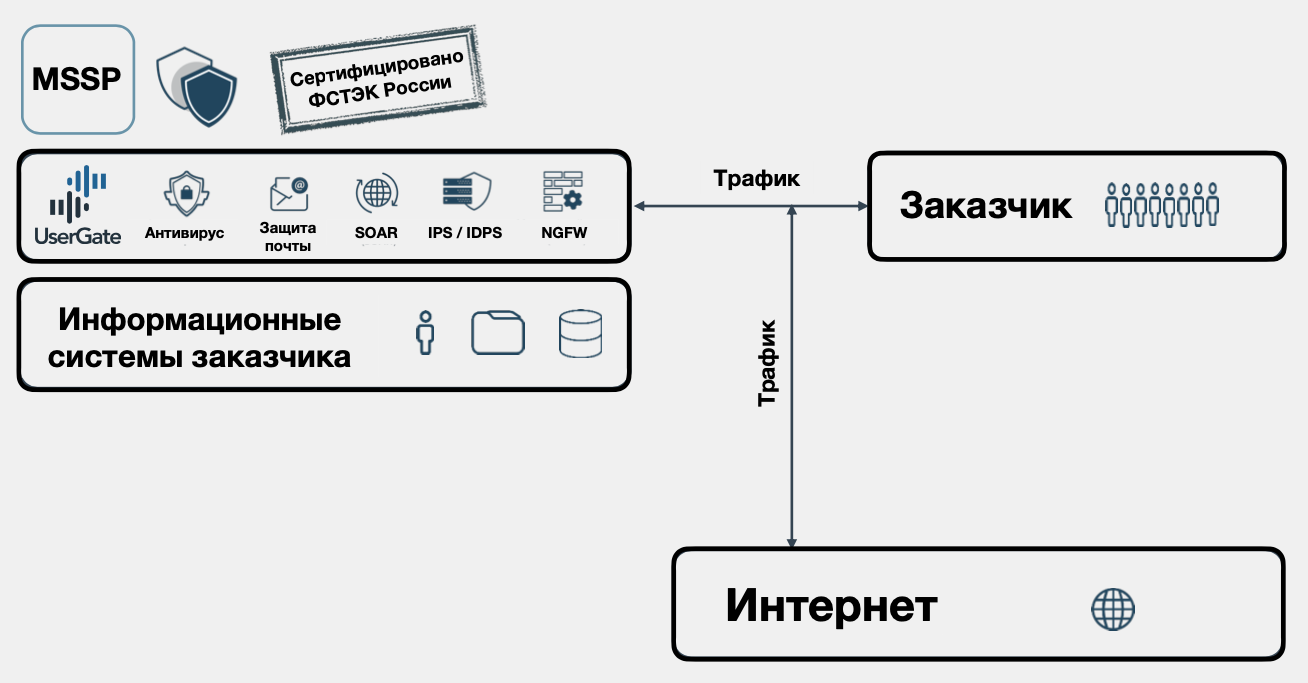

Модель MSSP от UserGate

В основе решений UserGate – собственная (proprietary) операционная система UGOS. Мы знаем, как функционирует каждый компонент системы и можем оптимизировать ее использование на любой платформе, не только х86. Таким образом, решение может быть развернуто на фирменной аппаратной или виртуальной платформе и показывать высокую производительность.

При этом сертифицированная регулятором и коммерческая версии не различаются архитектурно или функционально, чем грешат зарубежные аналоги.

К примеру, виртуальный апплайнс на 32 ядра способен поддерживать обслуживание примерно 6–8 тыс. одновременных пользователей. Поддерживается вертикальная и горизонтальная кластеризация с балансировкой нагрузки.

Для целей MSSP генерируются временные лицензии. Такая подписочная модель учитывает количество актуальных пользователей или используемых ядер под текущую нагрузку и удачно реализует концепцию Pay-as-You-Go.

Аппаратные устройства UserGate на сегодняшний день не включены в схему MSSP и предлагаются дистрибуторами либо только в рамках традиционной "коробочной" модели продаж или в лизинг.

В рамках MSSP UserGate предусмотрены несколько опций.

- Контентная фильтрация – востребована операторами для обеспечения запрета доступа к интернет-сайтам в рамках требований Роскомнадзора и "детских законов" (соответствие требованиям ФЗ-436 "О защите детей", ФЗ-139 "О черных списках" и методическим рекомендациям Министерства образования и науки Российской Федерации), а также исключения вредоносного трафика в интересах своих абонентов – частных лиц или небольших компаний.

- Классический межсетевой экран с IPS/IDS (СОВ) на локальной инфраструктуре или в облачном сегменте, в том числе требующими аттестации.

- Третий пакет – п.2 + DPI (L7 приоритизация трафика).

- Полнофункциональная версия UserGate (МЭ СОВ, удаленный доступ и защищенное соединение, прокси, реверс-прокси, DPI, собственный потоковый антивирус и антиспам), а также расширенная статистика, централизованное управление парком устройств UserGate с обеспечением концепции Multitenant. Доступна расширенная техническая поддержка партнеров UserGate в рамках реализации программы профессиональных сервисов.

Возможно несколько схем реализации MSSP.

- "Оператор", при которой разворачивается шлюз безопасности UserGate "в разрыв канала": весь трафик в обслуживаемом канале проходит обработку на седьмом уровне OSI. Является базой для анализа и перенаправления отдельных видов трафика на специализированные средства ИБ (AV, DLP, Sandbox и пр.). UserGate предоставляет партнерам API, полностью дублирующий управление устройством через графический интерфейс. API может быть опубликован в личном кабинете подписчика и использоваться им для специфического конфигурирования часто востребованного функционала.

- Выделенное, локальное виртуальное устройство предназначается для тех подписчиков, которые в силу каких-либо причин не могут использовать сторонние облачные ресурсы и вынуждены реализовать свои информационные системы частным образом. Причем не так важно, где будет размещено устройство, действительно в локальной инфраструктуре либо в IaaS.

- Третья схема применима, когда сервис-провайдер набирает определенный пул корпоративных заказчиков и для каждого из них на своем сегменте разворачивается отдельное устройство. В рамках этой схемы UserGate уже реализовал интересные возможности для работы в облаках: технология Cloud-Init – в рамках защищенной сессии в личном кабинете заказчику выдается интернет-страница для предварительного конфигурирования устройства, ролевой доступ к своему разделу консоли управления UserGate и, в случае, если заказчику вдруг понадобится долговременная статистика для ретроспективного анализа, – Log Analyzer, который уже в 2022 г. будет трансформирован в SOAR/SIEM и подключен к ГосСОПКА.

Актуальный вопрос с 2021 г. – сертификация по новым уровням доверия. Можно продолжать эксплуатировать ранее аттестованные ЦОД или сегменты со старыми сертификатами, полученными до 2021 г., но в рамках действующей технической поддержки соответствующего вендора СЗИ, сертификат которого участвовал в прошлой аттестации. При создании же нового ЦОД либо при внесении изменений в ранее защищаемый сегмент уже необходимо использовать СЗИ, сертифицированные по так называемым уровням доверия.

Профессиональные сервисы также решают проблему отсутствия специалистов у организации-клиента – реализацию политики ИБ и техническую поддержку инфраструктуры. И в данном контексте UserGate с радостью делегирует своим партнерам первую и вторую линии технической поддержки.

Что мы ожидаем от партнеров? По сути, ничего. С момента начала использования сервиса и роста потока услуг резонно повысить количество своих технических специалистов, оказывающих услуги поддержки и эксплуатации, а также их компетенцию и квалификацию. Достигается это учебой в нашем сертифицированном учебном центре и поддержкой лабораторного стенда, на котором отрабатываются типовые ошибки пользователя и методы их разрешения.

Мы приглашаем партнеров к сотрудничеству и со своей стороны обещаем, что все наши новые решения и продукты будут распространяться по модели MSSP.