Особенности проведения аудита информационной безопасности объектов критической информационной инфраструктуры

Константин Саматов, 17/09/20

В этой статье рассматриваются вопросы проведения аудита информационной безопасности в отношении объектов критической информационной инфраструктуры, а именно кто, как и когда должен проводить проверку, чем она регламентируется и каковы ее особенности. Под аудитом в данном случае следует понимать форму независимой оценки состояния информационной безопасности объекта (информационной системы, автоматизированной системы, организации в качестве объекта защиты в целом и т.д.) на соответствие заданным критериям, таким как требования действующего законодательства, принятые корпоративные стандарты, отсутствие уязвимостей, способность обеспечить защиту при проведении компьютерной атаки и т.п.

Автор: Константин Саматов, эксперт по кибербезопасности Уральского центра систем безопасности, руководитель комитета по безопасности КИИ, член правления Ассоциации руководителей служб информационной безопасности, преподаватель дисциплин информационной безопасности в УрГЭУ и УРТК им. А.С. Попова

В журнале "Информационная безопасность" No 31 за 2019 г. в одноименной статье я рассматривал общие вопросы, связанные с тем, что такое аудит информационной безопасности, зачем он нужен, какие бывают виды аудита и как он может быть использован по отношению к объектам критической информационной инфраструктуры (далее – ОКИИ).

Прошел год, определенный опыт в данном вопросе накоплен, многие субъекты КИИ провели категорирование своих объектов и начали создание систем их безопасности.

На этапе создания систем безопасности значимых объектов КИИ (далее – СБЗОКИИ) необходимо понимание того, какие меры безопасности уже приняты (и вообще были они приняты или нет), а также какие требования по защите информации уже выполнены.

Если СБЗОКИИ уже создана, то необходимо контролировать ее функционирование и проводить улучшения, то есть совершенствовать.

С точки зрения обеспечения безопасности значимых ОКИИ можно выделить два направления в аудите информационной безопасности – аудит на этапе создания СБЗОКИИ и периодический аудит.

Следует отметить, что в рамках данной статьи будут рассматриваться вопросы, связанные с проведением аудита значимых объектов КИИ, однако изложенные в ней тезисы могут применяться и по отношению к объектам КИИ, не имеющим категории значимости.

Аудит на этапе создания СБЗОКИИ

После завершения процедуры категорирования и получения уведомления из ФСТЭК России о внесении в реестр значимых ОКИИ субъекту КИИ необходимо понять, были ли выполнены какие-то требования в части информационной безопасности, касающиеся значимых ОКИИ. Иными словами, нужно получить свидетельства аудита2 и провести их оценку.

На практике обычно не встречаются организации, у которых нет никакой системы защиты информационных ресурсов. Например, антивирусные программные средства есть практически у всех. Поэтому и нужно понять, что уже реализовано, а что требуется дополнительно реализовать с учетом новых требований.

В качестве критериев аудита3 следует использовать требования, установленные приказами ФСТЭК России от 21 декабря 2017 г. No 235 и от 25 декабря 2017 г. No 239. На что необходимо обращать внимание при про- ведении аудита, на какие вопросы необходимо получить ответы:

- Силы обеспечения информационной безопасности. То есть кто и как обеспечивает информационную безопасность в организации?

- Средства обеспечения информационной безопасности ЗОКИИ. Другими словами, какие программные и/или программно-аппаратные средства используются для обеспечения информационной безопасности ЗОКИИ?

- Организационно-распорядительная документация. Какая документация в части безопасности информации имеется в организации и какие вопросы она регламентирует?

- Организация работ по обеспечению информационной безопасности.

- Каким образом организован процесс планирования и разработки мероприятий по обеспечению информационной безопасности, чем он регламентирован?

- Как осуществляется реализация мероприятий по информационной безопасности?

- Каким образом осуществляется контроль за соблюдением требований в области информационной безопасности и контроль текущего уровня безопасности?

- Как оценивается уровень зрелости процессов обеспечения информационной безопасности и осуществляется их совершенствование?

Вопросы 1, 3, 4 изучаются применительно ко всей организации, а вопрос относительно средств обеспечения безопасности – применительно к каждому ЗОКИИ. По сути, необходимо проанализировать, какие меры реализуются подсистемами без- опасности каждого из ЗОКИИ. При этом указанный анализ дол- жен проводиться с учетом категории значимости ОКИИ.

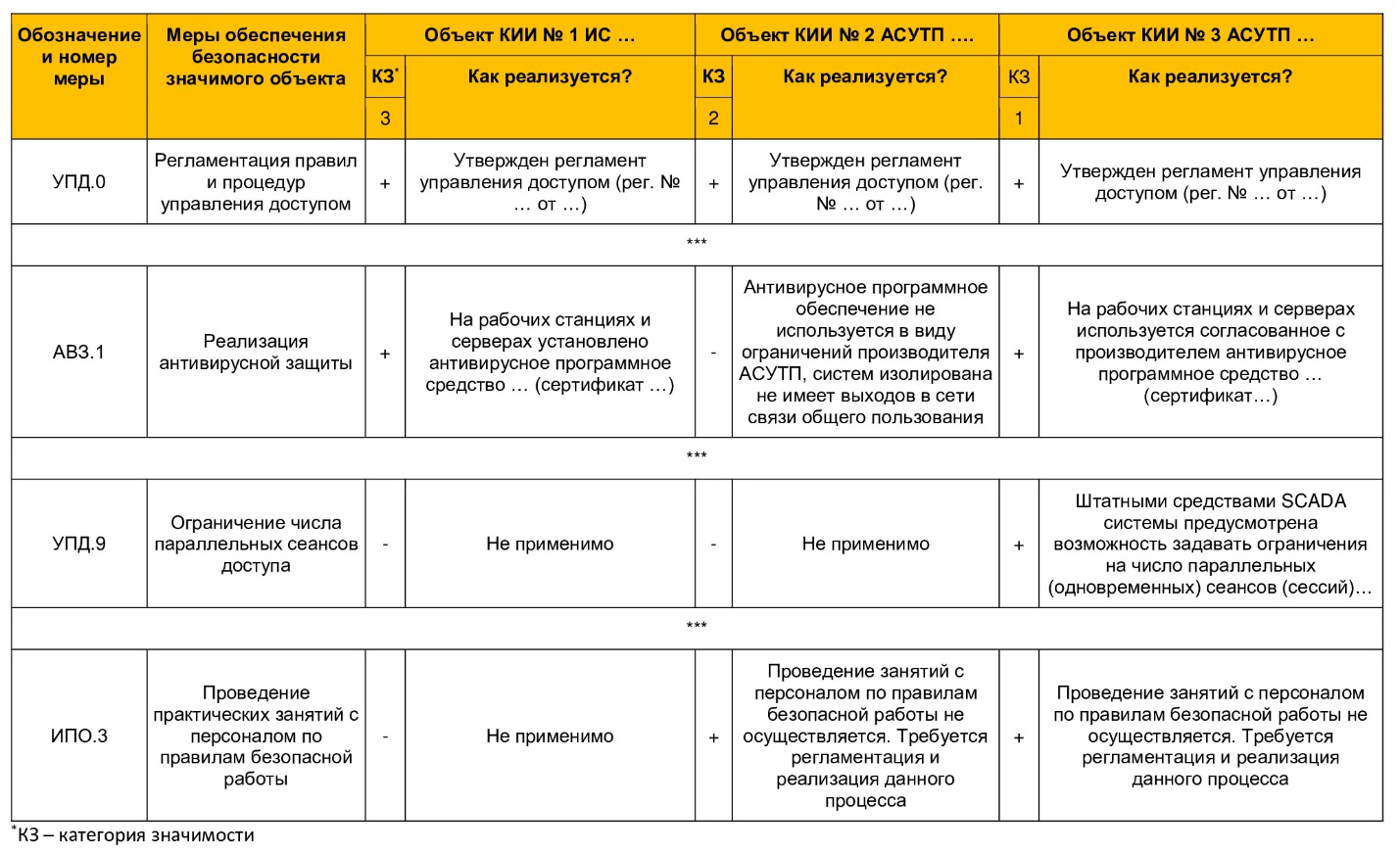

Я рекомендую подготовить для данного анализа таблицу, основанную на Составе мер по обеспечению безопасности для значимого объекта соответствующей категории значимости (утв. приказом ФСТЭК России от 25 декабря 2017 г. No 239), например, как на рис. 1.

Рис 1. Пример таблицы для проведения аудита на соответствие требованиям к подсистеме безопасности ЗОКИИ

Результатом вышеописанного анализа будет понимание:

- какая часть обязательных мер по обеспечению безопасности ЗОКИИ уже реализована;

- какая часть мер потребует претворения в жизнь в процессе создания СБЗОКИИ;

- какие меры могут быть заблокированы встроенными средствами защиты и для каких потребуется применение наложенных.

Периодический аудит

Проведение периодического аудита регламентируется п. 35 и п. 36 Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования (утв. приказом ФСТЭК России от 21 декабря 2017 г. No 235) и п. 22 Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации (утв. приказом ФСТЭК России от 25 декабря 2017 г. No 239).

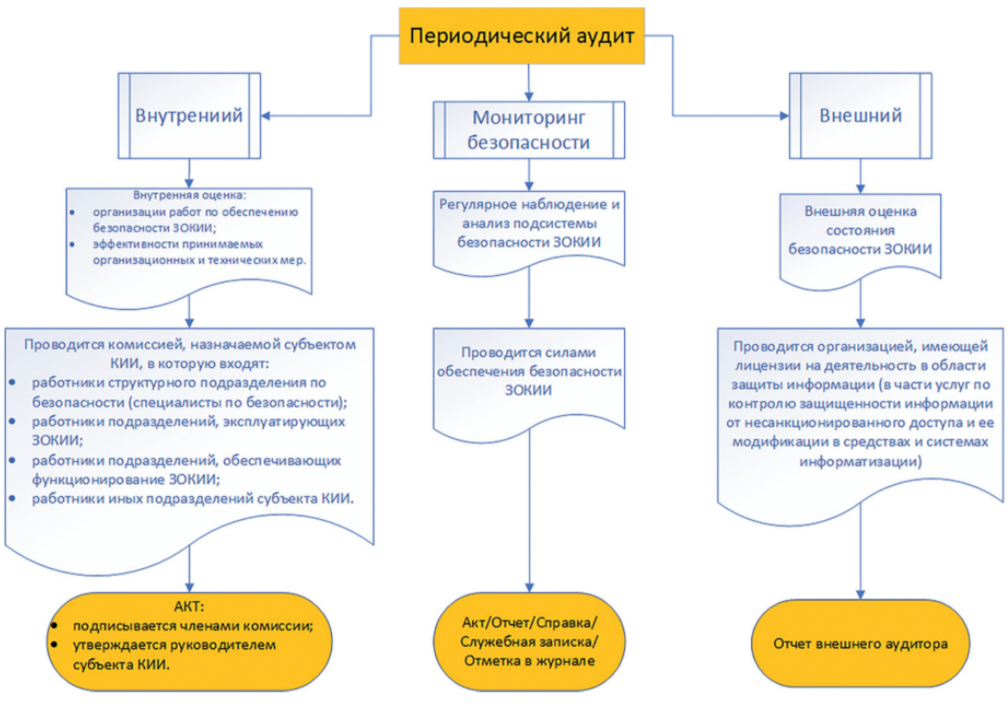

Периодический аудит можно подразделить на три вида (см. рис. 2). Правила и процедуры аудита безопасности должны быть регламентированы в локальных нормативных актах.

Рис. 2. Виды периодического аудита

Мониторинг безопасности и внутренний аудит являются базовыми мерами для всех ЗОКИИ. Внешний аудит можно использовать в качестве компенсирующей меры или в качестве дополнения; при проведении внешнего аудита внутренний проводить необязательно. Так, по моему мнению, для своевременного получения объективной картины состояния дел в части безопасности ЗОКИИ следует проводить ежегодный внутренний аудит, а внешний аудит с привлечением лицензиата, обладающего реальной экспертизой в части безопасности ЗОКИИ и проведения аудита, – раз в три года.

Результатом периодического аудита является документ, подтверждающий или не подтверждающий соответствие текущего положения дел заданным критериям (в зависимости от вида аудита), а также содержащий рекомендации по устранению несоответствий либо по развитию текущего состояния информационной безопасности, если недостатки не выявлены.

На основании указанного документа целесообразно разработать план по устранению недостатков или усовершенствованию информационной безопасности с указанием сроков проведения отраженных в нем мероприятий.

Следует отметить, что в соответствии с п. 36 Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования (утв. приказом ФСТЭК России от 21 декабря 2017 г. № 235) замечания, сделанные по результатам внутреннего контроля или внешней оценки (внешнего аудита), подлежат устранению в порядке и сроки, установленные руководителем субъекта КИИ (уполномоченным лицом).

Мониторинг безопасности

Отдельно хотелось бы остановиться на таком виде периодического аудита, как мониторинг безопасности. Он должен осуществляться на регулярной основе и включать в себя:

- инвентаризацию информационных ресурсов;

- анализ и устранение уязвимостей;

- регистрацию событий безопасности;

- контроль и анализ сетевого трафика;

- анализ действий отдельных пользователей и т.п.

Объектами мониторинга является большое количество журналов и систем:

- журналы операционных систем;

- журналы средств защиты информации;

- системы мониторинга и отслеживания статусов разнообразных сервисов компьютерной сети, серверов и сетевого оборудования;

- системы мониторинга событий информационной безопасности;

- системы обнаружения и предотвращения вторжений;

- системы контроля действий работников (предотвращения утечек) и т.п.

Таким образом, перечень источников и процедур, входящих в мониторинг безопасности, достаточно большой. Однако есть возможность агрегировать все эти источники и автоматизировать процедуры мониторинга информационной безопасности. В качестве такого решения может выступить система класса Security Governance, Risk, Compliance (SGRC) – программный продукт, основное назначение которого – управление процессами информационной безопасности компании, автоматизация системы менеджмента информационной безопасности.

В функционал указанной системы обязательно входят следующие модули: управление информационными активами; управление соответствием законодательству, стандартам и лучшим практикам (комплаенс); управление внутренним аудитом, коннекторы для взаимодействия с иными решениями, на основе которых можно настроить свидетельства аудита и критерии аудита, а также периодичность генерации отчетов.

- Саматов К.М. Особенности проведения аудита информационной безопасности объектов КИИ // Information Security/ Информационная Безопасность. № 3. 2019. С. 8—10.

- Под свидетельствами аудита понимаются записи, изложение фактов или другая информация, которые связаны с критериями аудита и могут быть проверены.

- Критерии аудита – это совокупность политик, процедур или требований, используемых в качестве эталона, в соотношении с которыми сопоставляют свидетельства аудита, полученные при проведении аудита.